Microsoft modernise le web sur Windows 11 24H2 avec un moteur JavaScript plus rapide et plus sûr

Microsoft a introduit dans Windows 11 version 24H2 une amélioration majeure qui pourrait bien convaincre les derniers hésitants à faire le saut vers cette nouvelle version. Au cœur de cette évolution : l’abandon de l’ancien moteur JScript.dll au profit d’un composant modernisé, baptisé JScript9Legacy.dll.

Pourquoi ce changement est essentiel

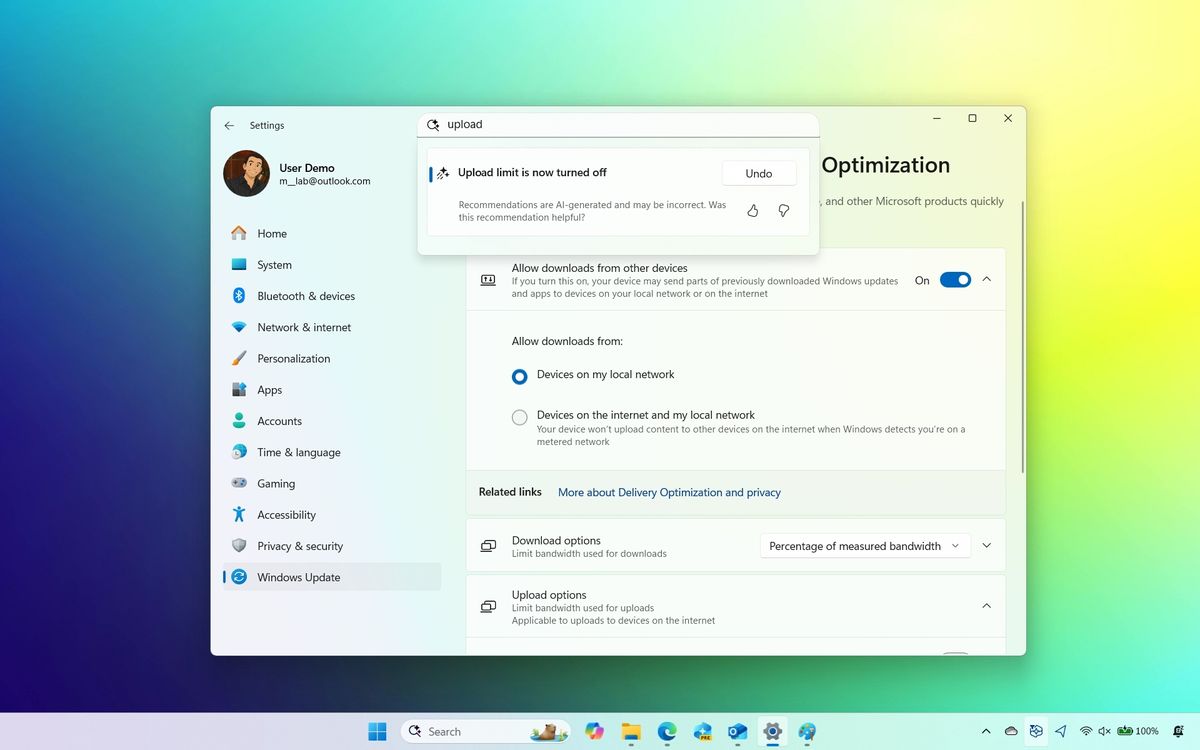

Microsoft explique que l’utilisateur ne remarquera aucune différence visible dans l’expérience desktop, mais bénéficiera automatiquement d’un environnement plus sécurisé

Ce changement technique, bien que discret pour l’utilisateur final, a des implications majeures. D’un point de vue sécuritaire, JScript9Legacy a été conçu pour être plus robuste face aux menaces modernes du web. Il limite les possibilités d’exploitation via des failles de type XSS ou des attaques d’exécution de code à distance, un domaine où l’ancien moteur avait montré ses limites à plusieurs reprises ces dernières années. Microsoft avait d’ailleurs dû corriger une faille critique en août 2024 (CVE‑2024‑38178) impliquant JScript.dll.

- Sécurité renforcée : JScript9Legacy est conçu pour mieux suivre les standards web actuels et intègre des règles d’exécution plus strictes, réduisant considérablement le risque d’attaques type XSS (cross-site scripting) ou d’exécution de code à distance

- Performance améliorée : ce nouveau moteur traite les objets JavaScript plus efficacement, contribuant à un navigateur plus rapide et plus stable au quotidien .

- Compatibilité maintenue : bien que modernisé, le moteur reste compatible avec les scripts et applications utilisant l’ancien JScript, assurant une transition sans casse .

Mais l’intérêt de ce changement ne se limite pas à la sécurité. Le nouveau moteur offre également de meilleures performances, notamment dans le traitement des objets JavaScript, ce qui contribue à une expérience de navigation plus fluide. De plus, Microsoft assure que la compatibilité avec les anciens scripts est préservée, ce qui garantit une transition en douceur, sans effets secondaires visibles pour l’utilisateur.

Ce remplacement de moteur est intégré directement dans la build 26100 de Windows 11 24H2. Microsoft précise que le moteur ne sera pas désactivable, soulignant son importance stratégique pour le futur de la plateforme. Il s’agit d’un pas de plus vers la modernisation de l’environnement Windows et une manière claire d’encourager les utilisateurs à délaisser les anciennes versions du système.

Autres bénéfices associés à 24H2

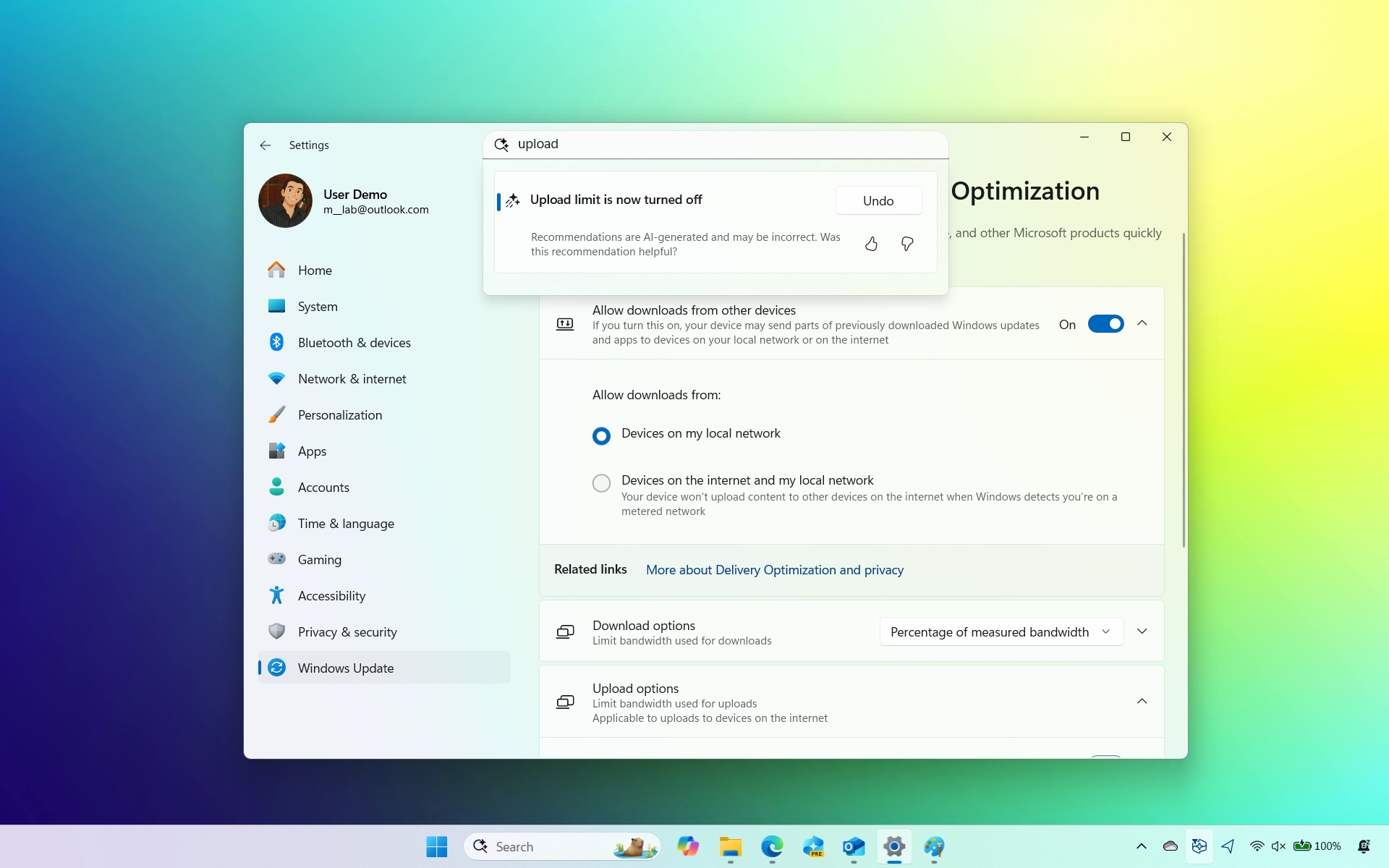

La version 24H2 de Windows 11 ne se limite pas à ce changement technique. Elle introduit également des optimisations importantes côté mises à jour système. Microsoft annonce que les mises à jour mensuelles s’installent désormais 45 % plus vite, avec une réduction de 25 % de l’utilisation du processeur pendant l’installation. Les redémarrages sont également plus rapides, et les paquets de mise à jour ont été allégés d’environ 200 Mo grâce à une gestion plus fine des composants internes.

Ces évolutions arrivent dans un contexte où certains utilisateurs ont exprimé des réserves sur la stabilité de la version 24H2, notamment dans le domaine du jeu vidéo. Cependant, la majorité des problèmes ont été corrigés via des correctifs récents, et Microsoft indique que la version 25H2 à venir reposera sur la même base technique. Cela renforce l’idée que 24H2 représente une étape incontournable dans l’évolution de Windows 11.

En somme, entre sécurité accrue, meilleures performances et une base technologique modernisée, Microsoft envoie un signal fort : l’avenir de Windows passe par 24H2. Pour ceux qui hésitent encore, cette mise à jour apporte des bénéfices concrets et invisibles, tout en préparant le terrain pour les versions à venir.

En bref

Windows 11 24H2 marque un tournant technique majeur : modernisation du moteur JavaScript, mises à jour plus rapides, sécurité renforcée. Si vous êtes encore sur 23H2 ou une version antérieure, c’est le bon moment pour franchir le pas et bénéficier d’un système plus performant et protégé.

Windows 11/10 et la protection contre les virus et attaques informatiques

Windows 11/10 et la protection contre les virus et attaques informatiques

L’article Microsoft modernise le web sur Windows 11 24H2 avec un moteur JavaScript plus rapide et plus sûr est apparu en premier sur malekal.com.

Dans ce guide, découvrez comment supprimer les fichiers temporaires de votre PC à l’aide des outils natifs de Windows 11.

Dans ce guide, découvrez comment supprimer les fichiers temporaires de votre PC à l’aide des outils natifs de Windows 11.  Windows a confirmé et corrigé le bug à l'origine d'une panne de la synchronisation Windows Server Update Services (WSUS).

Windows a confirmé et corrigé le bug à l'origine d'une panne de la synchronisation Windows Server Update Services (WSUS).

Depuis le Patch Tuesday du 8 juillet 2025, de nombreux administrateurs signalent des pannes majeures avec Windows Server Update Services (WSUS).

Depuis le Patch Tuesday du 8 juillet 2025, de nombreux administrateurs signalent des pannes majeures avec Windows Server Update Services (WSUS).