Enable RSAT (Remote Server Administration Tools) on Arm-based Windows 11 PCs

Ce tutoriel explique comment créer des conteneurs Docker sur Proxmox VE, que ce soit via une machine virtuelle dédiée ou des conteneurs LXC optimisés.

Le post Proxmox VE : comment créer des conteneurs Docker ? a été publié sur IT-Connect.

Un développeur indépendant a porté xemu, l'émulateur Xbox open source, sur Android sous le nom de X1 BOX. L'application était d'abord vendue 8 dollars sur le Play Store, ce qui a provoqué un tollé côté communauté et chez les développeurs du projet original. Une version gratuite est depuis disponible sur GitHub.

Le projet xemu existe depuis plusieurs années sur PC et permet d'émuler la Xbox originale de 2001 avec une bonne précision. Le développeur izzy2lost, déjà connu pour PSX2 (un émulateur PS2 sur Android) et plusieurs portages de jeux N64, a repris le code source pour le faire tourner sur téléphone.

Son application X1 BOX propose une interface Android avec un lanceur de jeux, la récupération automatique des jaquettes, et des commandes tactiles qui disparaissent quand vous branchez une manette Bluetooth. Un assistant de configuration guide l'utilisateur pour pointer vers les fichiers système nécessaires.

Côté matériel, il faut compter sur un appareil costaud : Android 8.0 minimum, un processeur ARM 64 bits avec support Vulkan, et au moins 8 Go de RAM. Un Snapdragon 8 Gen 2 ou plus récent est recommandé pour que ça tourne de façon à peu près jouable. Autant dire que les petits téléphones d'entrée de gamme auront du mal à tenir la route.

Le problème est venu du modèle économique. izzy2lost a mis X1 BOX sur le Google Play Store à 8 dollars. Techniquement, vendre un logiciel GPL n'est pas illégal, mais dans la communauté open source, reprendre le travail des autres pour le monétiser sans collaborer, ça n’est pas très chic.

Le développeur principal de xemu a réagi sur les réseaux : « Les arnaqueurs arnaqueront toujours ». Il a aussi confirmé qu'une version officielle Android de xemu arriverait, gratuite. Depuis, izzy2lost a mis le code et l'APK en téléchargement libre sur GitHub.

L'émulation Xbox sur Android, c'est un cap qui vient d'être franchi, et ça fait plaisir. Sauf que la méthode laisse un goût un peu amer. Prendre un projet communautaire maintenu bénévolement, le packager pour Android et le vendre 8 dollars sans prévenir personne, c'est le genre de truc qui crispe à juste titre.

Le code est sous GPL, donc techniquement c'est légal, mais l'éthique, c'est autre chose. En tout cas, la bonne nouvelle c'est que le portage existe et qu'il est gratuit sur GitHub. On attend quand même la version officielle de xemu, qui devrait régler la question une bonne fois pour toutes.

Source : Time Extension

Les clichés collectés à grande échelle via Pokémon Go sont au cœur d’une nouvelle technologie de positionnement visuel développée par Niantic Spatial. En partenariat avec Coco Robotics, l’entreprise veut permettre à des robots-livreurs de mieux circuler en ville.

[Deal du jour] Les bornes d’arcade sont des objets du passé qui font encore aujourd'hui vibrer la corde sensible des joueuses et des joueurs à l’ancienne. Pourquoi ne pas enfin en installer une chez vous ?

Entre mea-culpa ergonomique et vraies avancées technologiques, la gamme ID gagne en maturité. Petit tour d’horizon des changements apportés par Volkswagen à ses différents modèles.

À un peu plus d’un mois de sa sortie finale, la distribution Linux Fedora 44 en version Beta débarque. Il s'agit d'une étape importante

À un peu plus d’un mois de sa sortie finale, la distribution Linux Fedora 44 en version Beta débarque. Il s'agit d'une étape importante

Cet article Fedora 44 beta est disponible : Installateur, KDE, Wayland, voici les faits marquants a été publié en premier par GinjFo.

realme vient de lever le voile sur sa série 16 Pro pour le marché européen. Si les annonces commerciales mettent en avant la photographie "LumaColor", l'intérêt technique réside davantage dans l'intégration du Snapdragon 7 Gen 4, une gestion thermique optimisée pour des batteries à haute densité et une certification IP69K encore rare sur ce segment.

L’article Realme 16 Pro : les précommandes sont ouvertes, découvrez toutes les caractéristiques est apparu en premier sur Tom’s Hardware.

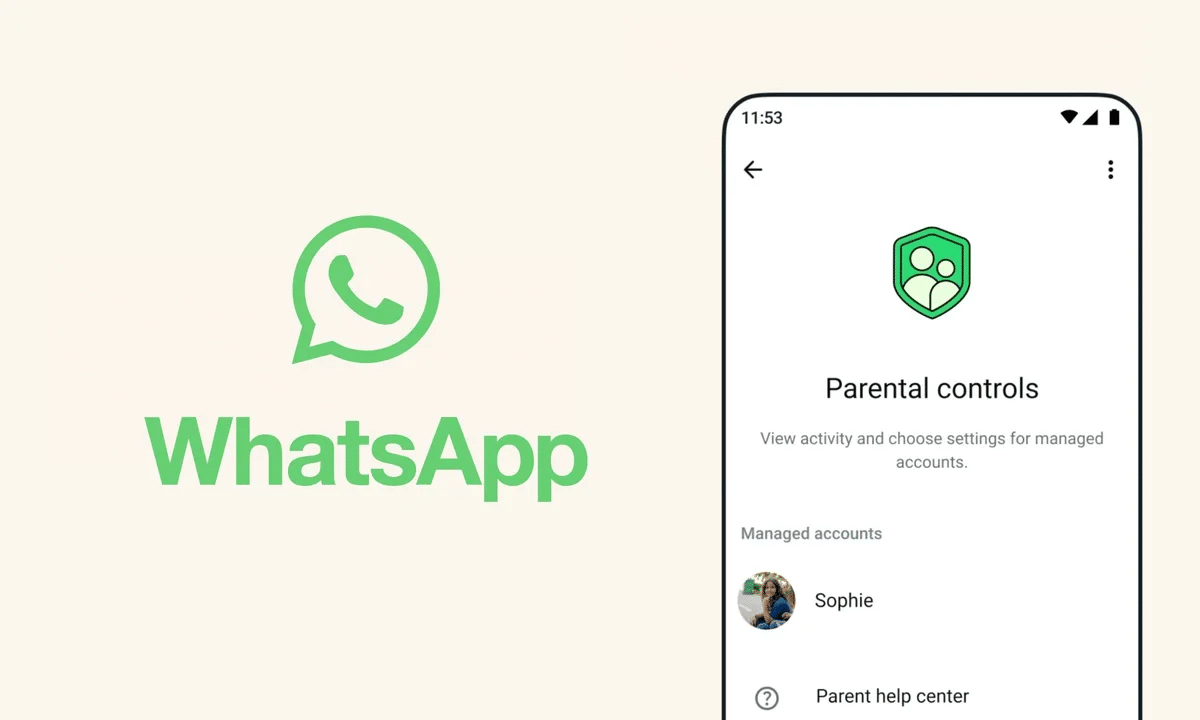

WhatsApp permet désormais aux parents de créer un compte supervisé pour leurs enfants de moins de 13 ans, avec un système de contacts approuvés, de validation des groupes et un PIN parental pour garder le contrôle sur les réglages de confidentialité.

L’article Comment créer un compte WhatsApp protégé pour un enfant de moins de 13 ans ? est apparu en premier sur Tom’s Hardware.