Les autorités révèlent l’identité de LockBitSupp, le cybercriminel le plus recherché au monde !

Information cruciale dans la lutte contre le cybercrime : les autorités ont dévoilé l'identité de LockBitSupp, l'un des leaders du gang de cybercriminels LockBit ! Voici ce que l'on sait !

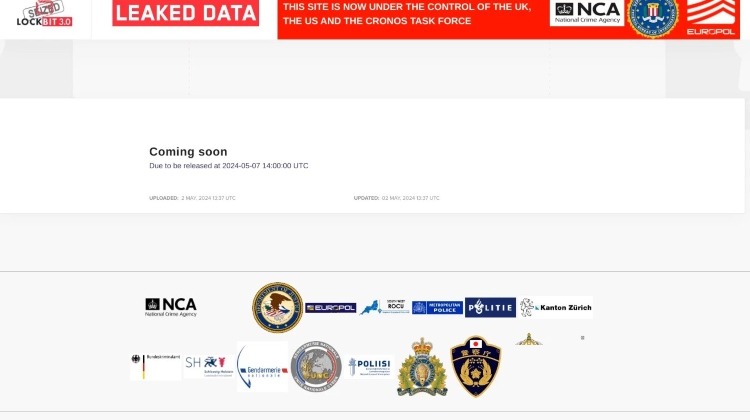

Ce lundi 6 mai 2024, les autorités avaient mis en ligne un compte à rebours pour indiquer que le 7 mai 2024 à 14:00 UTC, ils dévoileraient l'identité de LockBitSupp. Nous en parlions dans un précédent article intitulé "Opération Cronos : les autorités sur le point de révéler l'identité des membres de LockBit ?".

Par l'intermédiaire d'un communiqué, le FBI, l’Agence Nationale du Crime du Royaume-Uni et Europol ont révélé l'identité de celui qui se cache derrière le pseudo de LockBitSupp : Dmitry Khoroshev, un ressortissant russe, qui est l'un des leaders du gang de ransomware LockBit. Il n'a pas de pull à capuche, et pourtant, c'est bien lui le cybercriminel le plus recherché au monde.

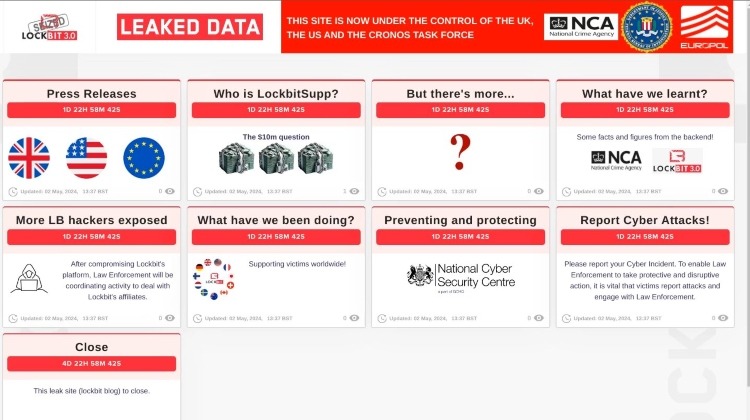

"Khoroshev, alias LockBitSupp, qui vivait dans l'anonymat et offrait une récompense de 10 millions de dollars à quiconque révélerait son identité, fera désormais l'objet d'une série de mesures de gel des avoirs et d'interdiction de voyager.", peut-on lire sur le site de la NCA. C'est également le montant promis en guise de récompense à celui ou celle qui fournira des informations nécessaires permettant d'arrêter LockBitSupp. Une véritable chasse à l'homme est lancée.

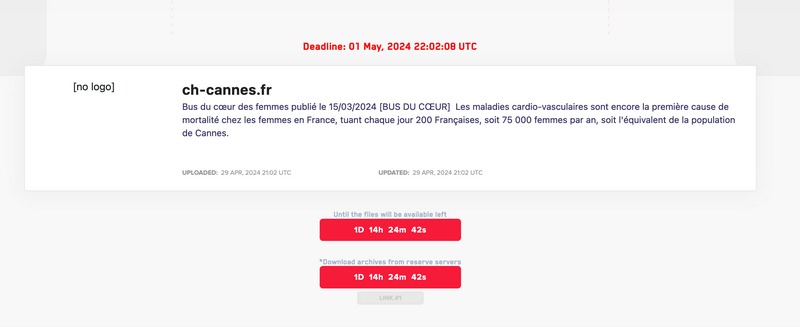

Ces dernières semaines, le gang de ransomware LockBit avait décidé de faire son retour et de frapper fort. Ils sont notamment à l'origine de la cyberattaque ayant frappée l'Hôpital Simone Veil de Cannes. Il y aurait également plusieurs dizaines de victimes, dont l'Agence des Espaces Verts d’Île-de-France, la commune de Bouchemaine dans le département de Maine-et-Loire ou encore l’Université Québécoise de Sherbrooke, d'après un article publié par le site Zataz.

Cette annonce des forces de l'ordre devrait perturber sérieusement l'activité du gang de ransomware et mettre une pression maximale sur LockBitSupp et ses fidèles.

LockBit : quelques chiffres clés sur les affiliés

Au sein de son article, la National Crime Agency a donné quelques chiffres clés sur l'activité autour du ransomware LockBit et de ses affiliés. En effet, LockBit fournit ce que l'on appelle un ransomware-as-a-service (RaaS) : les pirates, appelés affiliés, paient et en contrepartie, ils peuvent bénéficier des outils et de l'infrastructure permettant de réaliser des attaques.

L'article précise ceci : "Sur les 194 affiliés identifiés comme utilisant les services de LockBit jusqu'en février 2024 :

- 148 ont élaboré des attaques.

- 119 ont entamé des négociations avec les victimes, ce qui signifie qu'ils ont définitivement déployé des attaques.

- Sur les 119 qui ont entamé des négociations, 39 semblent n'avoir jamais reçu de paiement de rançon.

- 75 n'ont pas entamé de négociations et ne semblent donc pas avoir reçu de paiement de rançon."

Ceci est intéressant, et signifie que des affiliés paient LockBit mais n'exploitent pas le service de Ransomware-as-a-service.

The post Les autorités révèlent l’identité de LockBitSupp, le cybercriminel le plus recherché au monde ! first appeared on IT-Connect.