Dropbox impacté par une cyberattaque, des données clients compromises

Dropbox a subi une intrusion dans ses systèmes, entraînant l'exposition de données sensibles telles que les mots de passe des utilisateurs de son option « Dropbox Sign ».

Dropbox a subi une intrusion dans ses systèmes, entraînant l'exposition de données sensibles telles que les mots de passe des utilisateurs de son option « Dropbox Sign ».

Dropbox a subi une intrusion dans ses systèmes, entraînant l'exposition de données sensibles telles que les mots de passe des utilisateurs de son option « Dropbox Sign ».

Une entreprise de cybersécurité constate une hausse dans le paiement des ransomware. Des méthodes plus « professionnelles » et ingénieuses de chantage forceraient les victimes à payer.

Une entreprise de cybersécurité constate une hausse dans le paiement des ransomware. Des méthodes plus « professionnelles » et ingénieuses de chantage forceraient les victimes à payer.

Deux semaines après la cyberattaque contre l'hôpital Simone-Veil de Cannes, le groupe de hackers Lockbit a revendiqué l'attaque. Ce gang de pirates avait pourtant été déstabilisé par une opération des forces de l'ordre récemment.

Deux semaines après la cyberattaque contre l'hôpital Simone-Veil de Cannes, le groupe de hackers Lockbit a revendiqué l'attaque. Ce gang de pirates avait pourtant été déstabilisé par une opération des forces de l'ordre récemment.

La chaîne de magasins canadienne "London Drugs" est victime d'une cyberattaque majeure ! Plusieurs magasins sont actuellement fermés à cause de cet incident de sécurité ! Faisons le point.

London Drugs est une grande chaîne de magasins canadiens qui vend des produits divers et variés : des produits de beauté, des outils de jardinage ou encore des ordinateurs. Le site officiel mentionne 80 magasins pour un total de 8 000 employés.

Le 28 avril 2024, les équipes techniques de London Drugs ont fait la découverte d'une intrusion sur leur système informatique. L'information a été révélée dimanche soir dans un e-mail envoyé à CBC/Radio-Canada.

Suite à cette cyberattaque, qualifiée de problème opérationnel, des mesures ont été prises : "London Drugs a immédiatement pris des contre-mesures pour protéger son réseau et ses données", notamment en sollicitant l'aide d'experts externes. De plus, la direction a pris la décision de fermer temporairement tous ses magasins présents dans l'ouest du Canada, pour une durée indéterminée. Il s'agit d'une mesure de précaution et une conséquence de l'indisponibilité éventuelle d'une partie du système informatique. Rien qu'en Colombie-Britannique, London Drugs compte plus de 50 magasins.

Voici ce que l'on peut lire sur le compte X (Twitter) officiel de London Drugs : "À l'heure actuelle, nous n'avons aucune raison de penser que des données de clients ou d'employés ont été affectées."

Pour le moment, aucune information n'a été publiée quant à l'origine de cette attaque. Nous ignorons s'il s'agit d'un ransomware et s'il y a eu un vol de données.

The post Canada – Une cyberattaque force London Drugs à fermer des dizaines de magasins ! first appeared on IT-Connect.

Environ 1 000 serveurs exposés sur Internet sont vulnérables à une faille de sécurité critique présente dans l'application CrushFTP ! Elle a déjà été exploitée par les cybercriminels en tant que zero-day ! Voici ce qu'il faut savoir.

Il y a quelques jours, une faille de sécurité critique a été découverte dans l'application CrushFTP, qui, comme son nom l'indique, permet de mettre en place un serveur FTP.

Associée à la référence CVE-2024-4040, elle permet à un attaquant distant et non authentifié de lire des fichiers présents sur le serveur, d'outrepasser l'authentification pour obtenir les droits admins et d'exécuter du code arbitraire sur le serveur. Autrement dit, si un serveur est vulnérable, il peut être totalement compromis par cette faille de sécurité et un attaquant peut en prendre le contrôle.

Un rapport publié par Rapid7 met en avant le fait que cette vulnérabilité est facilement exploitable : "L'équipe de recherche sur les vulnérabilités de Rapid7 a analysée la CVE-2024-4040 et a déterminé qu'elle ne nécessite aucune authentification et exploitable de manière triviale."

Par ailleurs, d'après CrowdStrike, cette vulnérabilité a déjà été exploitée en tant que faille de sécurité zero-day dans le cadre d'attaques, notamment pour compromettre les serveurs CrushFTP de plusieurs organisations aux États-Unis.

La vulnérabilité CVE-2024-4040 affecte toutes les versions de CrushFTP antérieures à 10.7.1 et 11.1.0, sur toutes les plateformes sur lesquelles l'application est prise en charge. Autrement dit, pour vous protéger, vous devez passer sur l'une des deux nouvelles versions publiées par CrushFTP : 10.7.1 ou 11.1.0.

"Les versions de CrushFTP v11 inférieures à 11.1 présentent une vulnérabilité qui permet aux utilisateurs d'échapper à leur VFS et de télécharger des fichiers système. Cette vulnérabilité a été corrigée dans la version 11.1.0.", peut-on lire sur le site officiel.

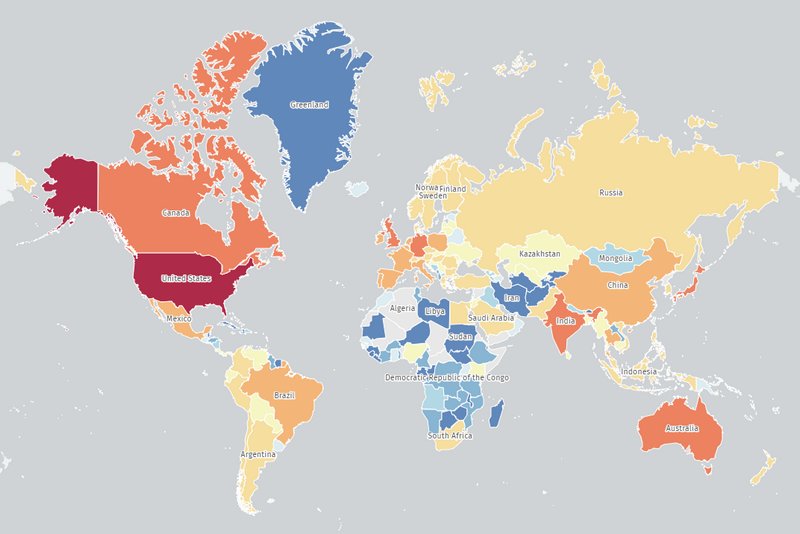

D'après le moteur Shodan.io, il y a 5 215 serveurs CrushFTP accessibles sur Internet, aux quatre coins du globe. Néanmoins, ceci ne donne pas le nombre de serveurs vulnérables.

Pour obtenir des informations plus précises, il faut se référer la carte publiée par The Shadowserver accessible à cette adresse. La carte a été actualisée le 27 avril 2024 et elle permet de connaître le nombre de serveurs CrushFTP vulnérables par pays.

Voici quelques chiffres clés :

Tous les administrateurs de serveurs CrushFTP sont invités à faire le nécessaire dès que possible ! Cette vulnérabilité représente un risque élevé.

The post Patchez votre serveur CrushFTP pour vous protéger de cette faille de sécurité critique et exploitée ! first appeared on IT-Connect.

Alors que les élections européennes approchent à grands pas, les institutions nationales et européennes se préparent à une vague de cyberattaques et des campagnes de désinformation. Un rapport liste les principales menaces qui pèsent sur le scrutin.

Alors que les élections européennes approchent à grands pas, les institutions nationales et européennes se préparent à une vague de cyberattaques et des campagnes de désinformation. Un rapport liste les principales menaces qui pèsent sur le scrutin.

Selon une étude, la France est l'un des pays les concernés au monde par les fuites d'informations personnelles. Le nombre de mots de passe en ligne appelle à la vigilance.

Selon une étude, la France est l'un des pays les concernés au monde par les fuites d'informations personnelles. Le nombre de mots de passe en ligne appelle à la vigilance.

Depuis novembre 2023, un groupe de pirates exploite 2 failles de sécurité zero-day présentes dans les firewalls Cisco pour compromettre des infrastructures gouvernementales dans le monde entier. Faisons le point sur cette menace.

Si vous utilisez un firewall Cisco ASA (Adaptive Security Appliance ou Cisco FTD (Firepower Threat Defense), vous devriez lire cette alerte de sécurité avec une attention particulière. Un groupe de pirates, traqués sous le nom UAT4356 par Cisco Talos, et STORM-1849 par Microsoft, a compromis des firewalls vulnérables au début du mois de novembre 2023, dans le cadre d'une campagne de cyberespionnage baptisée "ArcaneDoor".

Dans le cadre de ces attaques, le groupe de pirates a exploité deux vulnérabilités en tant que failles de sécurité zero-day :

Ce n'est qu'en janvier 2024 que Cisco a pris connaissance de la campagne ArcaneDoor. Mais, d'après les chercheurs en sécurité de chez Cisco, les attaquants ont développé et testé des exploits pour ces deux failles zero-day en juillet 2023. Le vecteur d'attaque initial reste inconnu à ce jour.

Sur les appareils Cisco compromis et sur lesquels ils avaient la main, les pirates ont déployé des logiciels malveillants inconnus jusqu'ici. Le premier implant se nomme "Line Dancer" et il permet d'exécuter du code en mémoire pour désactiver la journalisation, activer l'accès distant ou encore exfiltrer les paquets capturés.

Le second implant se nomme "Line Runner" et il s'agit d'une porte dérobée persistante permettant l'exécution de code Lua sur les équipements, tout en étant discret et difficilement détectable.

Dans le rapport de Cisco Talos, nous pouvons lire : "UAT4356 a déployé deux portes dérobées dans le cadre de cette campagne, "Line Runner" et "Line Dancer", qui ont été utilisées collectivement pour mener des actions malveillantes sur la cible, notamment la modification de la configuration, la reconnaissance, la capture/exfiltration du trafic réseau et, éventuellement, le déplacement latéral."

Cisco a mis en ligne des correctifs de sécurité pour permettre aux entreprises de se protéger de ces failles de sécurité importantes, déjà exploitées dans le cadre de la campagne de cyberespionnage menée par le groupe UAT4356.

"Cisco recommande vivement à tous ses clients d'effectuer une mise à niveau vers les versions logicielles patchées.", peut-on lire sur le site de Cisco.

En complément de l'installation du correctif de sécurité, Cisco vous recommande de surveiller les journaux de système à la recherche d'une activité suspecte. Il peut s'agir d'un redémarrage non programmé de l'appareil, d'un changement de configuration ou encore de connexions suspectes.

The post Les pirates d’ArcaneDoor ont compromis les firewalls Cisco pour accéder à des réseaux gouvernementaux ! first appeared on IT-Connect.

Pendant 5 ans, des pirates sponsorisés par l'État chinois ont espionné le groupe automobile Volkswagen ! Pendant cette période, ils ont dérobé des milliers de documents confidentiels au sujet des futurs véhicules électriques de la marque, mais pas seulement...

19 000, c'est le nombre de documents qu'est parvenu à dérober un groupe de pirates, entre 2010 et 2015. Cette information a été révélée il y a quelques jours grâce à des journalistes allemands parvenus à obtenir des documents internes évoquant cet espionnage important. Pour être plus précis, le 20 avril 2024, les médias allemands ZDF et Der Spiegel ont publié des articles à ce sujet.

Même si la Chine n'est pas directement accusée de cet acte de cyberespionnage, tout porte à croire qu'elle en est à l'origine. En effet, il y a plusieurs indices qui vont dans ce sens, notamment la méthodologie employée par les pirates et le fait que les adresses IP utilisées par les pirates soient associées à la Chine. Bien qu'il n'y ait pas de preuve réelle, voici ce que l'on peut lire dans l'article du média ZDF : "Nous avons pu remonter l'adresse IP jusqu'à Pékin, et même jusqu'à l'Armée populaire de libération (APL)."

Par ailleurs, les pirates ont utilisé deux logiciels espions habituellement utilisés par les acteurs étatiques chinois : "China Chopper" et "PlugX". Par exemple, China Chopper est un web shell découvert pour la première fois en 2012 et utilisé pour obtenir la persistance sur un système compromis.

Au total, les pirates auraient volé environ 19 000 documents. Mais, alors, à quoi correspondent-ils ? Au-delà des informations au sujet des véhicules électriques de Volkswagen, les pirates ont mis la main sur d'autres documents, car ce n'était pas leur cible initiale. Parmi les objectifs identifiés des pirates, il y avait :

Par ailleurs, des documents relatifs aux boites de vitesses automatiques, aux travaux effectués sur les piles à combustibles ou encore l'e-Mobilité, ont été dérobés par les cybercriminels.

Cette affaire est clairement de l'espionnage industriel et les documents volés ont pu participer à donner un avantage concurrentiel à la Chine, si elle est bien à l'origine de cette attaque. Ceci est d'autant plus vrai que le groupe Volkswagen comprend également d'autres marques comme Audi, Lamborghini, MAN, Porsche, Skoda et Bentley.

The post Pendant 5 ans, la Chine a espionné le groupe Volkswagen : 19 000 documents ont été volés ! first appeared on IT-Connect.

Tarn : la Ville d'Albi est actuellement victime d'une cyberattaque qui est déroulée dans la nuit de dimanche à lundi ! Certains services sont inaccessibles suite à cet incident de sécurité. Voici ce que l'on sait !

La Ville d'Albi a été ciblée par une cyberattaque qui s'est déroulée dans la nuit du dimanche 21 avril au lundi 22 avril 2024. Sur ses réseaux sociaux, notamment sur Facebook, la Ville d'Albi précise : "La Ville d’Albi est victime depuis ce lundi 22 avril 2024 à 6h du matin d’une attaque informatique."

Sans surprise, cette cyberattaque perturbe les activités des services publics de la Ville d'Albi (Mairie, Police municipale, État civil, Urbanisme, etc.), et directement, les Albigeoises et les Albigeois. Le communiqué officiel donne quelques précisions à ce sujet : "Les numéros de téléphone habituels, les mails et les services informatiques du quotidien sont inaccessibles pour une durée indéterminée." - Ce qui n'est pas étonnant, car l'accès à Internet a probablement été désactivé volontairement suite à cette intrusion.

D'après des propos relayés par le site La Dépêche, un agent a évoqué un retour au papier et au stylo, en indiquant que "Tout a été crypté" pour reprendre les termes exacts qu'il a utilisés. S'il y a réellement eu un chiffrement des données, cela signifierait que la Ville d'Albi serait victime d'une attaque par ransomware. Il s'agit là que d'une hypothèse, car aucune information officielle n'a été publiée quant à l'origine de cette attaque.

De son côté, un syndicat a évoqué la paie des agents : s'il y a une perte de données, la paie sera identique au mois dernier et une régularisation sera effectuée plus tard. Un représentant du personnel a indiqué que cette décision avait été prise en accord avec le Trésor public.

En attendant, les équipes techniques doivent identifier l'origine de cette cyberattaque et restaurer les services afin qu'ils soient de nouveau en ligne. D'ailleurs, en réponse à cet incident de sécurité, la Ville d'Albi a sollicité l'aide de l'ANSSI (Agence nationale de la sécurité des systèmes d'information), habituée à gérer ce type d'événement.

Récemment, ce sont la ville de Saint-Nazaire et son agglomération qui ont subi une cyberattaque, ainsi que l'hôpital Simone Veil de Cannes.

The post La Ville d’Albi victime d’une cyberattaque ! first appeared on IT-Connect.

Le principal collectif de hackers du Kremlin prend des libertés et se lancent dans des cyberattaques peu communes contre l’Europe et les États-Unis. Ces agents du renseignement revendiquent ensuite leur attaque, en exagérant l’impact.

Le principal collectif de hackers du Kremlin prend des libertés et se lancent dans des cyberattaques peu communes contre l’Europe et les États-Unis. Ces agents du renseignement revendiquent ensuite leur attaque, en exagérant l’impact.

En novembre 2023, la société Derichebourg a subi une cyberattaque ayant entrainé une paralysie totale et temporaire de son logiciel d'exploitation. Cet incident de sécurité aurait fait perdre entre 15 et 20 millions d'euros à l'entreprise.

Dans la nuit du 9 au 10 novembre 2023, le groupe français Derichebourg, spécialisé dans le recyclage de métaux, avait été victime d'une cyberattaque ayant eu un impact important sur une partie de son activité : "Le groupe Derichebourg a subi une cyberattaque qui n’a pas interrompu ses activités opérationnelles mais en a cependant perturbé le déroulement.", peut-on lire dans le communiqué de presse publié mardi 16 avril 2024.

La cyberattaque a impactée directement le logiciel d'exploitation principal utilisé par les équipes du groupe Derichebourg et Derichebourg Multiservices. Cette indisponibilité, bien que temporaire, a été relativement longue à en croire les informations fournies dans le communiqué de presse : "Cette cyberattaque a cependant perturbé le déroulement des activités du fait de l'indisponibilité temporaire du principal logiciel d'exploitation, en particulier au cours des mois de novembre 2023, décembre 2023 et dans une moindre mesure janvier 2024."

Cette indisponibilité du logiciel d'exploitation causée par la cyberattaque a perturbé le pilotage de l'activité de l'entreprise, et il a été à l'origine de pertes de volumes d'achats et de retard dans la saisie informatique. Résultat, Derichebourg estime que cette cyberattaque a un impact financier compris entre 15 et 20 millions d'euros. À cela s'ajoute des difficultés liées à la conjoncture actuelle et à la difficulté du marché.

Pour ces différentes raisons, le groupe Derichebourg estime qu'il est peu probable d'atteindre son objectif initial pour l'année 2024 : 350 millions d'euros d'excédent. Enfin, sachez que suite à la publication de ce communiqué de presse, le titre Derichebourg a fortement reculé à la Bourse de Paris.

The post Derichebourg : 15 à 20 millions d’euros de perte, suite à une cyberattaque first appeared on IT-Connect.

Depuis quelques jours, la faille de sécurité critique découverte dans le système PAN-OS utilisé par les firewalls de Palo Alto Networks fait beaucoup parler d'elle. Désormais, un code d'exploitation est disponible et pourrait être utilisé pour compromettre les firewalls exposés sur Internet. Faisons le point.

Voici un résumé de la situation actuelle, avec quelques dates et points clés :

Depuis le 26 mars 2024, une nouvelle faille de sécurité zero-day est exploitée par les cybercriminels dans le cadre d'attaque. Elle a été utilisée pour déployer une porte dérobée nommée Upstyle et pivoter vers l'infrastructure interne de l'entreprise. Lors d'une attaque, les pirates sont parvenus à voler des données sensibles telles que la base de données Active Directory.

Vendredi 12 avril 2024, Palo Alto Networks a publié un bulletin de sécurité pour évoquer cette vulnérabilité (CVE-2024-3400) et les risques associés.

Dimanche 14 avril 2024, l'éditeur a publié de premiers correctifs de sécurité à destination de ses firewalls sous PAN-OS : PAN-OS 10.2.9-h1, PAN-OS 11.0.4-h1 et PAN-OS 11.1.2-h3. Depuis, de nouveaux correctifs ont été publiés, car Palo Alto Networks va publier des patchs pour une dizaine de versions différentes de PAN-OS.

Voici nos précédents articles pour approfondir le sujet :

Le mardi 16 avril 2024, watchTowr Labs a publié un rapport au sujet de cette vulnérabilité, ainsi qu'un PoC d'exploitation permettant d'exécuter des commandes à distance sur un firewall vulnérable. Dans le même temps, Justin Elze, directeur technique de TrustedSec, a également évoqué sur X (Twitter) un exploit utilisé par les cybercriminels pour exporter la configuration du pare-feu Palo Alto pris pour cible.

D'après une carte partagée par The Shadowserver Foundation, il y a environ 156 000 firewalls Palo Alto exposé sur Internet et potentiellement vulnérables. Ce chiffre est à prendre avec des pincettes, car il ne tient pas compte de la version de PAN-OS, ni de la configuration.

Vendredi dernier, le chercheur en sécurité Yutaka Sejiyama, a partagé sur X (Twitter) des statistiques au sujet des firewalls vulnérables à cette faille de sécurité. Il en a identifié un peu plus de 82 000 firewalls. Ce chiffre a certainement diminué désormais, mais le nombre de cibles potentielles doit rester élevé.

Voici quelques chiffres clés (nombre de firewalls vulnérables par pays) :

La seule solution pour vous protéger, c'est d'installer le correctif de sécurité sur votre firewall. La mesure d'atténuation partagée initialement par Palo Alto consistait à désactiver la télémétrie, mais elle n'est pas efficace et ne permet pas de se protéger.

Voici ce que l'on peut lire dans le bulletin de sécurité de Palo Alto : "La désactivation de la télémétrie sur l'équipement n'est plus une mesure d'atténuation efficace. Il n'est pas nécessaire que la télémétrie soit activée pour que les pare-feux PAN-OS soient exposés aux attaques liées à cette vulnérabilité."

Malgré tout, si vous avez un abonnement à la fonction "Threat Prevention", vous pouvez bloquer cette attaque en activant la protection contre la menace avec l'ID 95187. De plus, assurez-vous que cette protection soit activée sur l'interface GlobalProtect, en suivant cette page de la documentation. Cette méthode est toujours efficace.

The post Patchez votre firewall Palo Alto : un exploit est disponible pour la CVE-2024-3400 first appeared on IT-Connect.