Microsoft 365 – Exchange Online : fin de vie pour l’authentification basique SMTP

I. Présentation

Depuis janvier 2023, l'authentification basique a été supprimée pour les protocoles POP, IMAP et Active Sync dans Exchange Online. Pour l'envoi des e-mails, le protocole SMTP utilisant l'authentification basique est toujours en vigueur.

Cependant, Microsoft a annoncé la fin de l'authentification basique pour SMTP, prévue pour septembre 2025. Cette modification impactera smtp.office365.com et smtp-legacy.office365.com.

II. Authentification basique vs authentification moderne

A. Fonctionnement authentification basique

L’authentification basique (Basic Authentication en anglais) est une méthode permettant de s’authentifier à un service en envoyant son nom d’utilisateur et son mot de passe. Pour garantir la sécurité des données échangées, le chiffrement TLS est couramment utilisé pour assurer la confidentialité des communications.

L'authentification basique est parfois appelée "proxy authentication" car le client de messagerie envoie le nom d’utilisateur et le mot de passe à Exchange Online, qui les transmet (ou "proxy") ensuite au fournisseur d'identités faisant autorité.

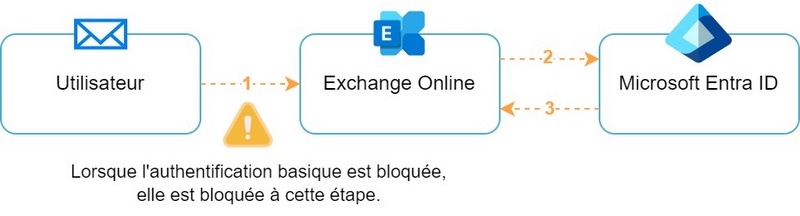

Dans un fonctionnement classique, l’authentification basique avec Exchange Online fonctionne comme suit :

- Le client de messagerie/application envoie le nom d'utilisateur et le mot de passe à Exchange Online.

- Exchange Online envoie le nom d'utilisateur et le mot de passe au fournisseur d’identités Microsoft Entra ID.

- Microsoft Entra ID renvoie un ticket utilisateur à Exchange Online et l'utilisateur est authentifié.

Lorsque l'authentification basique est bloquée, elle est bloquée à l‘étape 1.

B. Risques de sécurité de l’authentification basique

L'utilisation de l'authentification basique implique l'envoi des identifiants à chaque requête, ce qui la rend vulnérable aux attaques de type man-in-the-middle. Afin de pouvoir être utilisés à chaque requête, ces identifiants sont donc souvent stockés sur le périphérique.

De plus, l’authentification basique complique, voire rend impossible l'application de l'authentification multifacteur (MFA) selon les cas.

L'authentification basique est donc fréquemment utilisée par les attaquants comme vecteur d'attaque pour contourner certaines politiques de sécurité, notamment pour réaliser des attaques de type brute force sans être bloqués par le MFA.

SMTP est aujourd’hui le dernier protocole Exchange Online qui utilise l’authentification basique. C'est pourquoi Microsoft prévoit de désactiver l’authentification basique pour SMTP en faveur de l’authentification moderne.

C. Authentification moderne

L'authentification moderne est un terme générique défini à l'origine par Microsoft, mais de nombreuses autres entreprises l'utilisent désormais pour décrire les éléments suivants :

- Méthodes d'authentification : vérifier que quelqu'un ou quelque chose est bien ce qu'il prétend être. Notamment via l’authentification multifacteur (MFA), l’authentification par carte à puce, authentification par certificat. OpenIDConnect est la norme la plus largement utilisée pour l’authentification.

- Méthodes d'autorisation : processus de sécurité qui détermine le niveau d'accès d'un utilisateur ou d'un service. OAuth2 est la norme utilisée pour l’autorisation.

- Stratégies d'accès conditionnel : stratégies qui définissent les conditions dans lesquelles certaines mesures supplémentaires doivent être prises pour accéder à une ressource.

À noter qu’il existe d’autres normes qui permettent l’authentification et/ou l’autorisation comme SAML, WS-FED.

III. Agenda étapes avant la désactivation

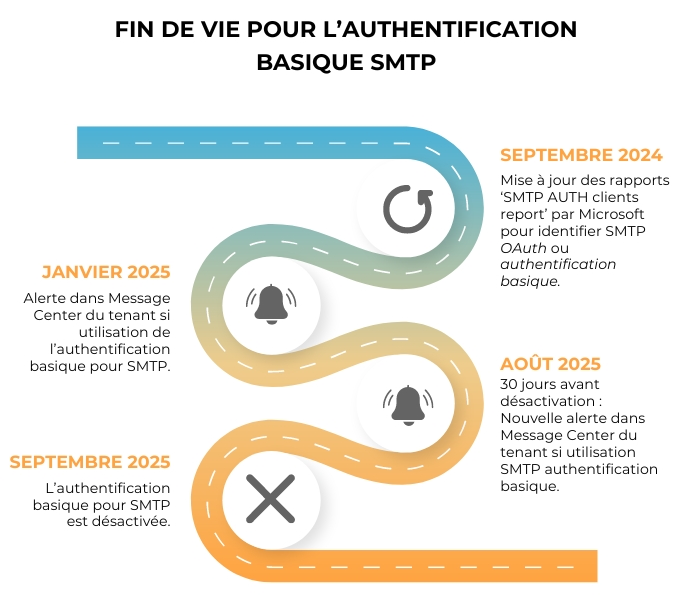

Microsoft a prévu un planning avant la désactivation afin de laisser le temps aux entreprises de réaliser les changements.

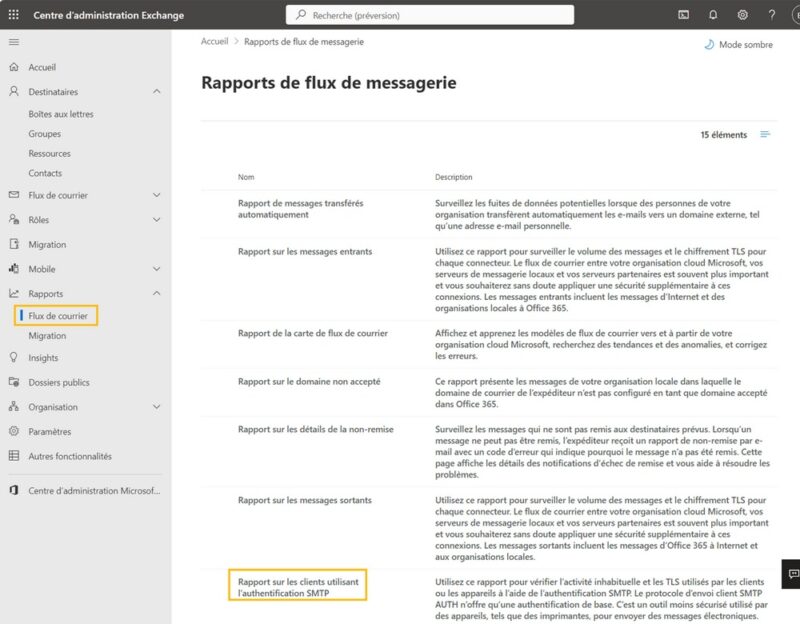

- Septembre 2024 : Microsoft met à jour les rapports pour indiquer si l'envoi SMTP a été réalisé via OAuth ou via l'authentification basique.

Le rapport qui sera mis à jour par Microsoft est celui présent dans le centre d'administration Exchange Online > "Rapports" > "Flux de courrier" > "Rapport sur les clients utilisant l’authentification SMTP".

- Janvier 2025 : les tenants utilisant encore l'authentification basique pour SMTP recevront une alerte dans le Centre de messages Microsoft 365.

- Août 2025 : 30 jours avant la désactivation de l'authentification basique pour SMTP, nouvelle alerte dans le Centre de messages Microsoft 365.

- Septembre 2025 : désactivation définitive de l'authentification basique pour SMTP.

IV. Impacts de la fin de l’authentification basique pour SMTP

Une fois que l'authentification basique est désactivée de manière permanente, tous les clients ou applications qui se connectent en utilisant l'authentification basique pour SMTP recevront cette réponse :

550 5.7.30 Basic authentication is not supported for Client Submission.

Sauf cas très précis, les client Outlook (bureau, web ou mobile) n’utilisent pas le SMTP, ils utilisent MAPI over HTTP. De ce fait, vos utilisateurs ne sont pas impactés par ce changement.

Cependant, il est possible que vous utilisiez SMTP pour différents usages :

- Utilisation d’un outil de messagerie qui ne supporte pas MAPI over HTTP

- Envoi d’e-mail depuis une application, une imprimante multi-fonction, etc.

- Des scripts (PowerShell, Python, etc.)

Dans ces cas-là, si vous utilisez un compte Exchange Online avec authentification basique, vous êtes probablement à risque et vous devez agir avec l’un des cas suivants.

1. Si votre application prend en charge OAuth, reconfigurez-la en conséquence.

2. Si votre application ne prend pas en charge OAuth, envisagez une des solutions suivantes (liste non exhaustive) :

- Option 2 ou 3 de la documentation Microsoft sur la configuration des applications et multi-fonction.

- High Volume Email for Microsoft 365 (pour les e-mails internes uniquement).

- Azure Communication Services Email SMTP (pour les e-mails internes et externes).

- Serveur de messagerie tiers (Microsoft Exchange, hMailServer ou équivalent sur les autres OS).

- Solutions SaaS d'envoi d'e-mails (Brevo, Mailjet, SMTP2Go, PostMark, etc.).

The post Microsoft 365 – Exchange Online : fin de vie pour l’authentification basique SMTP first appeared on IT-Connect.