Avec Zero Trust DNS, Microsoft veut sécuriser les accès réseau sous Windows 11

Microsoft a dévoilé Zero Trust DNS, appelé aussi ZTDNS, une nouvelle fonctionnalité destinée à renforcer la sécurité des réseaux grâce au DNS. Elle être intégrée à Windows par la suite. Faisons le point sur cette annonce.

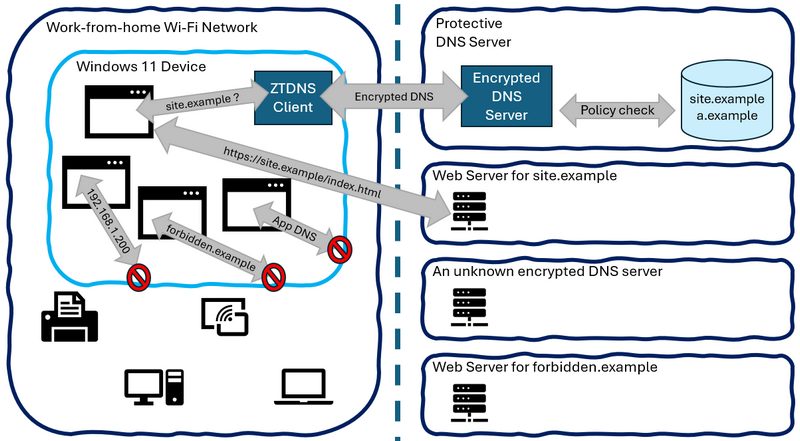

Microsoft veut renforcer l'implémentation et l'utilisation de DNS dans Windows pour qu'il puisse s'aligner sur le modèle de sécurité Zero Trust. Modèle qui implique d'authentifier et de vérifier l'activité du réseau, que ce soit sur le périmètre interne ou externe. Avec Zero Trust DNS, Microsoft veut lutter contre les abus du protocole DNS et offrir une meilleure protection contre les cybermenaces.

ZTDNS va intégrer Windows 11

"ZTDNS sera utile à tout administrateur qui tente d'utiliser les noms de domaine comme identifiant fort du trafic sur le réseau.", précise Microsoft dans son article. Au sein de Windows, ZTDNS va intégrer le client DNS du système d'exploitation ainsi que la plateforme de filtrage Windows (WFP).

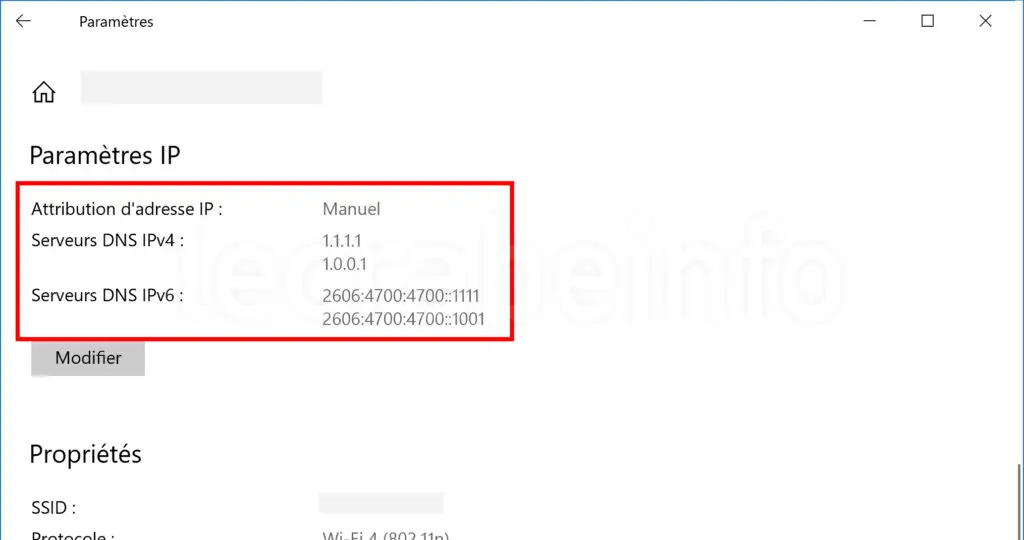

Dans la pratique, l'objectif étant de forcer la machine Windows 11 à communiquer uniquement avec des serveurs DNS approuvés et sécurisés, via l'utilisation du DNS-over-HTTPS (DoH) ou DNS-over-TLS (DoT). Ceci permet de s'assurer que les échanges DNS entre la machine et le serveur DNS sont chiffrés.

De plus, la machine ne pourra pas communiquer avec un autre serveur DNS : "Windows bloque tout le trafic IPv4 et IPv6 sortant, à l'exception des connexions aux serveurs DNSainsi que du trafic DHCP, DHCPv6 et NDP nécessaire pour découvrir les informations de connectivité du réseau.", peut-on lire.

La requête DNS sert de validation pour autoriser ou non l'accès à un hôte. ZTDNS permettra de bloquer les flux suspects ou inhabituels. "Lorsque des applications et des services tentent d'envoyer du trafic IPv4 ou IPv6 à une adresse IP qui n'a pas été apprise par ZTDNS (et qui ne figure pas sur la liste des exceptions manuelles), le trafic est bloqué.", précise Microsoft.

Une sélection stricte de serveurs DNS

La liste de "Protective DNS servers", c'est-à-dire de serveurs DNS protégés et de confiance, pourra uniquement contenir des serveurs DNS compatibles DoH ou DoT. Pour mettre au point son mécanisme de sécurité ZTDNS, Microsoft s'est appuyé sur des protocoles existants tout en veillant à l'interopérabilité.

À ce sujet, il est précisé : "Dans tous les cas, le ZTDNS n'introduit pas de nouveaux protocoles de réseau, ce qui en fait une approche interopérable prometteuse pour le verrouillage basé sur les noms de domaine. - Microsoft évoque Windows 11 sur ses différents schémas, mais pour le moment, une éventuelle prise en charge par Windows 10 ou par Windows Server n'est pas évoquée.

Dès à présent, Zero Trust DNS est accessible à certaines personnes dans le cadre d'une préversion privée. Par la suite, Zero Trust DNS devrait être disponible pour les membres du programme Windows Insiders. Pour approfondir le sujet, vous pouvez lire cet article.

The post Avec Zero Trust DNS, Microsoft veut sécuriser les accès réseau sous Windows 11 first appeared on IT-Connect.