4 cadeaux de Noël terribles pour vos données personnelles

Les objets électroniques que vous achetez pour les fêtes de fin d'année peuvent contenir des vulnérabilités qu'il vaut mieux connaître (et sécuriser) avant de les offrir avec enthousiasme.

Les objets électroniques que vous achetez pour les fêtes de fin d'année peuvent contenir des vulnérabilités qu'il vaut mieux connaître (et sécuriser) avant de les offrir avec enthousiasme.

Un nouveau smartphone est un beau cadeau qu'il convient de sécuriser et organiser pour éviter un bazar de données à l'avenir. Un expert en cyber nous donne quelques conseils pour installer des barrières dès la prise en main.

Il existe bien des façons de faire déraper l’informatique des Jeux olympiques et paralympiques de Paris. Un problème dont les organisateurs sont bien conscients.

Une campagne de phishing usurpe les finances publiques et prétend par mail qu'une amende de 35 euros est à régler avant le début de l'année 2024.

C'est la fin pour l'app de bureau Authy. Le service qui propose son outil pour la double authentification va se concentrer à l'avenir sur Android et iOS. Les versions pour Windows, MacOS et Linux seront délaissées après le mois d'août 2024.

L’intelligence artificielle a révolutionné de nombreux domaines dont celui de la cybersécurité. Cependant, cette technologie prometteuse soulève des questions en termes d’explicabilité et de transparence. Le Machine Learning (ML)a connu des avancées remarquables depuis ces dernières années. Aujourd’hui, grâce à d’énormes bases de données, des modèles de plus en plus élaborés peuvent classifier des attaques […]

The post A quoi correspond l’explicabilité des IA en cybersécurité ? first appeared on UnderNews.Le 8 décembre dernier, le parlement européen est parvenu à un accord légiférant l’utilisation de l’intelligence artificielle (IA). Ce règlement vise à promouvoir l’innovation dans le secteur mais aussi à protéger les droits fondamentaux, de la démocratie, de l’État de droit et de la durabilité environnementale face aux applications à haut risque de cette technologie. […]

The post IA Act : stimuler l’innovation tout en renforçant la cybersécurité first appeared on UnderNews.L’année 2024 s’annonce comme une période charnière dans le monde de la cybersécurité, avec de nouvelles menaces émergentes et des défis croissants pour la protection en ligne. Alors que la technologie évolue rapidement, les professionnels de la cybersécurité doivent rester vigilants pour anticiper et contrer les menaces futures. Dans cet article, nous examinons quelques-unes des […]

The post Tendances de la Cybersécurité en 2024 : Les Nouveaux Défis de la Protection en Ligne first appeared on UnderNews.Déployé de manière progressive et présenté au FIC en avril dernier, le Dashboard LockSelf fait désormais partie intégrante des outils de pilotage cyber des organisations utilisatrices de la suite LockSelf. Retour sur ses spécificités et ses fonctionnalités clés !

The post LockSelf dévoile un nouveau Dashboard dédié aux RSSI ! first appeared on UnderNews.Depuis son entrée en vigueur en janvier 2023, la Directive sur la Résilience Opérationnelle Numérique (DORA) a établi un nouveau cadre réglementaire pour l’Union Européenne, spécifique à la cybersécurité et à la gestion des risques dans le secteur financier. Cette législation répond non seulement aux menaces numériques grandissantes, mais offre aussi aux institutions financières une […]

The post Régulation DORA : la clé de la résilience opérationnelle pour le secteur bancaire first appeared on UnderNews.

Un grand exercice de cyberguerre organisé par l'armée (le Commandement de la cyberdéfense) pour former des étudiants a fait son retour à Nancy. Numerama a assisté à cette simulation où se mélangent cyberattaque et infiltration en tout genre.

Un grand exercice de cyberguerre organisé par l'armée (le Commandement de la cyberdéfense) pour former des étudiants a fait son retour à Nancy. Numerama a assisté à cette simulation où se mélangent cyberattaque et infiltration en tout genre.

Dans quelques années, un ordinateur quantique ultra-puissant pourrait être en mesure de déchiffrer nos conversations privées. Pour éviter d'être pris de court, Apple annonce être reparti à zéro avec iMessage. Début mars, l'application de messagerie instantanée basculera vers « un protocole cryptographique post-quantique ».

L'OSINT est une méthode née à l’issue de la guerre froide, alors que les États-Unis se demandaient quelle nouvelle forme donner aux renseignements. En 2005, la CIA lui crée un Centre dédié. Depuis, l’OSINT a largement investi le monde militaire, des renseignements, de la Justice, des grandes entreprises et des journalistes.

VoltSchemer, c'est le nom d'une nouvelle technique d'attaque qui cible les smartphones par l'intermédiaire des chargeurs sans-fil. Grâce à cette technique, il est possible d'endommager la batterie du smartphone, ou dans le pire des cas, de le faire exploser.

Des chercheurs de l'Université de Floride, en collaboration avec l'entreprise CertiK, sont à l'origine de cette attaque théorique baptisée "VoltSchemer". Les résultats de leurs travaux sont disponibles dans ce document PDF de 17 pages. L'attaque VoltSchemer vise les chargeurs sans-fil et cette technique permet d'injecter une interférence électromagnétique intentionnelle (IEMI) dans les dispositifs, à partir d'un émetteur externe.

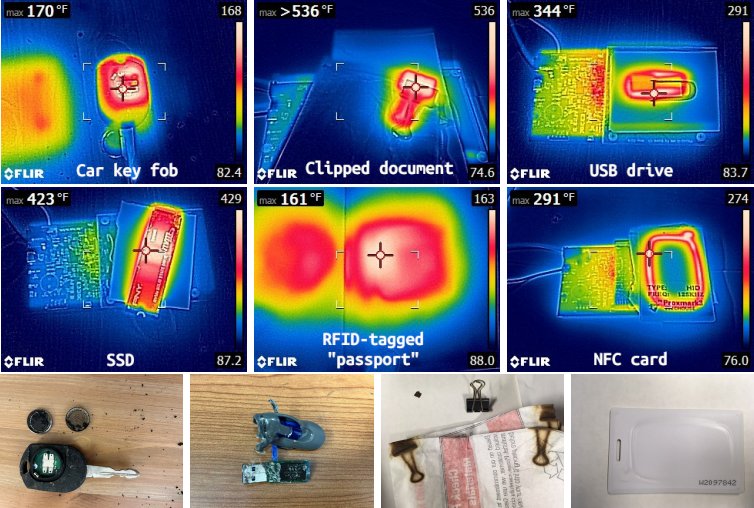

Pour mettre en pratique l'attaque, l'appareil malveillant peut être dissimulé de différentes façons, comme le montre l'image ci-dessous issue du rapport publié par les chercheurs.

D'après ces chercheurs, la technique VoltSchemer peut être utilisée pour contrôler des assistants vocaux à l'aide de commandes inaudibles, endommager l'appareil en cours de chargement via une surchauffe ou une surcharge, ou encore contourner le mécanisme de protection de la norme Qi qui permet de détecter les objets étrangers pour endommager les objets à proximité à l'aide d'un champ magnétique. Concernant la norme Qi, elle fait référence à la charge sans-fil et elle a été développée par le Wireless Power Consortium dans le but de gérer la communication entre trois éléments : l'adaptateur d'alimentation, le chargeur sans fil et l'appareil à charger.

L'appareil posé directement sur le chargeur peut surchauffer au point d'exploser ou de s'enflammer, ce qui peut être à l'origine d'un incendie. Au-delà d'endommager le smartphone posé directement sur le chargeur sans-fil, la technique peut endommager les appareils et objets aux alentours : clé USB, disque SSD, carte NFC, document avec un clip métallique, clé de voiture, etc. Voici la preuve avec cette série de photos publiées par les chercheurs :

Les chercheurs en sécurité ont également indiqué qu'ils avaient testé leurs attaques sur 9 chargeurs sans-fil différents et qu'ils les avaient tous trouvés vulnérables. Ici, il est question de modèles de marques plus ou moins connues, notamment Anker, Philips, Renesas ou encore WaiWaiBear.

Il y en a surement beaucoup d'autres vulnérables puisque cette technique n'implique aucune modification sur le chargeur sans-fil ou le smartphone. Il s'agit d'exploiter une faiblesse dans le fonctionnement normal du processus de charge sans-fil.

The post L’attaque VoltSchemer cible les chargeurs sans-fil et peut faire exploser votre smartphone ! first appeared on IT-Connect.

SubdoMailing, c'est le nom d'une campagne publicitaire malveillante qui est utilisée pour envoyer 5 millions d'e-mails par jour, à partir de 8 000 domaines légitimes et 13 000 sous-domaines. Faisons le point sur cette menace !

Nati Tal et Oleg Zaytsev, chercheurs en sécurité chez Guardio Labs ont mis en ligne un rapport pour évoquer cette campagne malveillante lancée en 2022. Si c'est campagne a été surnommée "SubdoMailing", ce n'est pas un hasard : les cybercriminels détournent des sous-domaines abandonnés et des domaines appartenant à des entreprises populaires pour émettre leurs e-mails malveillants.

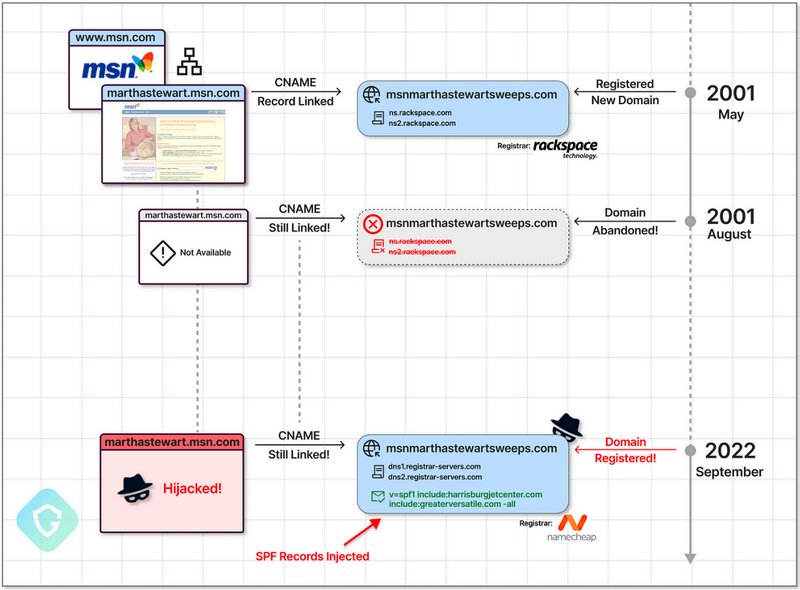

Par exemple, les pirates utilisent des noms de domaine de MSN, McAfee, VMware, Unicef, Java.net, Marvel, Pearson, ou encore eBay. Dans le cas de VMware, les cybercriminels ont détourné le sous-domaine "cascade.cloud.vmware.com", tandis que pour MSN, ce serait le sous-domaine "marthastewart.msn.com".

L'avantage de ces domaines, c'est qu'ils semblent légitimes, aussi bien aux yeux du destinataire que des serveurs de messagerie. Ainsi, ils sont susceptibles de passer les filtres anti-spams et les mécanismes d'authentification des e-mails. Autrement dit, les e-mails malveillants parviennent à passer les contrôles SPF, DKIM et DMARC !

Il est intéressant de noter que les cybercriminels analysent les zones DNS des domaines populaires à la recherche d'un enregistrement CNAME faisant correspondre un sous-domaine vers un domaine externe qui serait disponible. Ensuite, les cybercriminels ont eux-mêmes l'acquisition du domaine externe pour l'exploiter au sein de cette campagne malveillante. L'achat est effectué via NameCheap. Comme le montre l'exemple ci-dessous donné par les chercheurs en sécurité, le sous-domaine "marthastewart.msn.com" avait un enregistrement CNAME qui renvoyait vers "msnmarthastewartsweeps.com" mais qui n'appartenait plus à MSN (Microsoft) depuis plus de 20 ans !

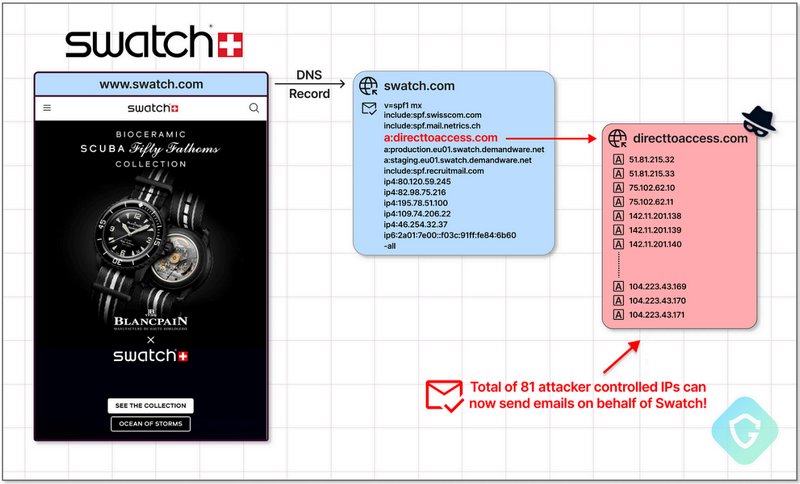

Une seconde technique est utilisée et elle vise à tirer profit d'enregistrements SPF qui ne sont pas maintenus à jour. Ce qui intéresse les cybercriminels, c'est l'option "include :" puisqu'elle peut pointer vers des domaines externes qui ne sont plus enregistrés. Dans ce cas, c'est une aubaine pour les cybercriminels. Le cas du domaine SPF du domaine "swatch.com" est un parfait exemple puisqu'il fait référence à un domaine disponible à la vente : "directtoaccess.com" ! En achetant ce fameux domaine, les cybercriminels peuvent émettre des e-mails pour "swatch.com" de manière légitime !

Que se passe-t-il si l'on clique sur le lien d'un e-mail ? Les boutons et liens intégrés dans les e-mails redirigent les utilisateurs vers différents sites contrôlés par les cybercriminels. Parfois, il s'agit simplement de sites avec de la publicité, alors que dans d'autres cas, l'utilisateur doit faire face à une alerte de sécurité pouvant mener à un vol d'informations : compte Facebook, compte iCloud, fin d'abonnement Amazon Prime, etc... Différents prétextes sont utilisés.

Résultat, les cybercriminels disposent d'un important réseau de 8 000 domaines et 13 000 sous-domaines exploité par des serveurs SMTP situés dans le monde entier ! Guardio Labs évoque près de 22 000 adresses IP uniques utilisées pour envoyer environ 5 millions d'e-mails par jour. Cette technique est bien rodée et elle se montre très efficace !

Enfin, à partir de l'outil mis en ligne par Guardio Labs, vous pouvez vérifier si votre domaine est affecté ou non :

The post Cette énorme campagne de spams détourne les noms de domaine de grandes entreprises first appeared on IT-Connect.

Les mots de passe ne sont plus nécessaires pour se connecter au PlayStation Network : Sony prend désormais en compte les passkeys. Les joueurs et les joueuses ont tout intérêt à s'y intéresser pour augmenter le niveau de sécurité de leur compte.

Une faille de sécurité critique découverte dans l'application ScreenConnect Server est très appréciée par les cybercriminels. Elle est exploitée par plusieurs gangs, dont Black Basta et Bl00dy. Faisons le point.

Lundi 19 février 2024, ConnectWise, éditeur de la solution ScreenConnect, a mis en ligne un bulletin de sécurité pour évoquer une faille de sécurité critique présente dans la partie "Serveur" de son application : CVE-2024-1709. ScreenConnect est une solution de prise en main à distance, et vous avez la possibilité d'héberger votre propre serveur, ou d'utiliser l'infrastructure de ConnectWise.

En exploitant cette vulnérabilité, un attaquant peut contourner l'authentification et exécuter du code à distance, sans aucune interaction de la part d'un utilisateur. La vulnérabilité est facile à exploiter et implique que l'attaquant soit en mesure de communiquer avec le serveur ScreenConnect. Résultat, elle peut être utilisée pour compromettre le serveur grâce à la création d'un compte administrateur.

Le problème, c'est qu'il y a énormément de serveurs ScreenConnect exposés sur Internet : on parle de plus de 10 000 serveurs, si l'on effectue une recherche via Shodan. Seuls environ 15% de ces serveurs utilisent la version 23.9.8 permettant de se protéger.

ConnectWise invite ses utilisateurs à patcher leur serveur dès que possible : "ConnectWise recommande aux partenaires de procéder immédiatement à une mise à jour vers la version 23.9.8 ou une version plus récente afin de remédier aux vulnérabilités signalées." - D'ailleurs, vous devez suivre l'upgrade path suivant : 2.1 → 2.5 → 3.1 → 4.4 → 5.4 → 19.2 → 22.8 → 23.3 → 23.9.

Remarque : ConnectWise a également corrigé la vulnérabilité CVE-2024-1708, de type Path-traversal.

Depuis une semaine, et un jour après la mise en ligne du correctif de sécurité, cette vulnérabilité est exploitée massivement par les cybercriminels. D'après Shadowserver, il y a plusieurs dizaines d'adresses IP à l'origine d'attaques à destination de serveurs ScreenConnect, dans le but de les compromettre en exploitant la faille de sécurité CVE-2024-1709.

Désormais, nous savons que les gangs de ransomware Black Basta et Bl00dy sont sur le coup ! Les chercheurs de Trend Micro ont fait cette découverte lors de l'analyse de plusieurs incidents de sécurité. Après avoir compromis le serveur ScreenConnect, les pirates ont pu accéder au réseau de l'entreprise ciblée pour déployer un web shell.

Trend Micro évoque également des notes de rançon, ainsi que d'autres malwares tel que XWorm, un logiciel malveillant assez polyvalent (remote access trojan avec des fonctions de ransomware).

Si vous utilisez ScreenConnect, patchez dès que possible ! Cette faille de sécurité critique est massivement exploitée par les gangs de ransomware !

The post Patchez ScreenConnect : une faille critique est exploitée par les gangs de ransomware Black Basta et Bl00dy first appeared on IT-Connect.

L'Agence nationale de la sécurité des systèmes d'information (ANSSI) a publiée un nouveau document : "Panorama de la cybermenace 2023". L'occasion de faire le point sur les menaces actuelles, les tendances et les évolutions.

Si la couverture du rapport "Panorama de la cybermenace 2023" de l'ANSSI met en action un ballon de basket au milieu de dominos, ce n'est surement pas un hasard. Nous sommes à quelques mois des Jeux Olympiques de Paris 2024, et la situation est tendue et cela ne va surement pas s'arranger. Les cybercriminels vont certainement chercher à profiter de l'occasion, à leur façon.

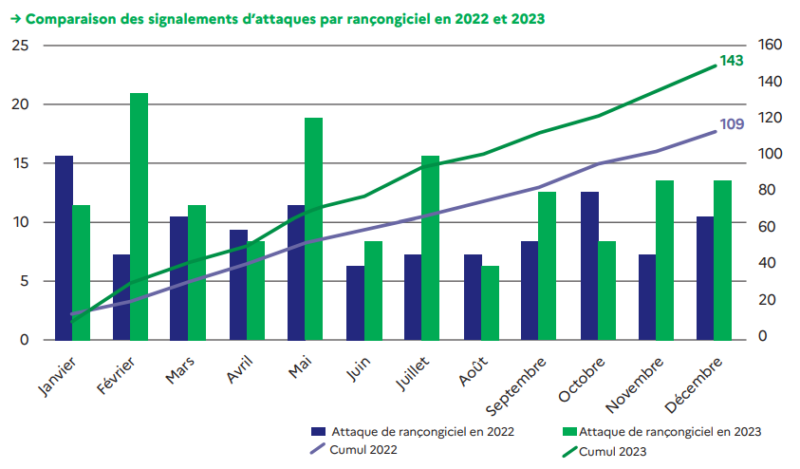

Même si les entreprises sont de plus en plus nombreuses à investir dans la cybersécurité pour mieux protéger leur infrastructure et leurs données, et que dans le même temps, les forces de l'ordre mènent des opérations pour démanteler les réseaux de cybercriminels (comme l'opération Cronos, par exemple), les attaques par ransomware sont toujours plus nombreuses.

À ce sujet, l'ANSSI précise : "Le nombre total d’attaques par rançongiciel portées à la connaissance de l’ANSSI est supérieur de 30% à celui constaté sur la même période en 2022."

En effet, le graphique ci-dessous qui compare 2022 et 2023 montre qu'il y a une croissance constante, année après année. Tout en sachant que ce graphique fait référence seulement aux attaques par ransomware signalées à l'ANSSI.

Dans 34% des cyberattaques par ransomware, c'est une TPE, une PME ou une ETI qui est ciblée. En seconde place, nous retrouvons les collectivités locales et territoriales, dans 24% des cas. Comme vous le savez probablement, les établissements de santé ne sont pas épargnés : ils sont victimes d'une attaque par ransomware sur 10.

Il est intéressant de noter que c'est le gang de ransomware LockBit (et ses affiliés) qui est le plus souvent à l'origine de ces attaques. Ceci est une tendance au niveau mondial, en ce qui concerne LockBit. Nous retrouvons également d'autres groupes de cybercriminels bien connus comme ALPHV/Black Cat, Akira, ou encore ESXiArgs.

"Les acteurs malveillants n’ont pas forcément besoin d’un haut niveau de sophistication pour cibler des entités de secteurs encore trop vulnérables, comme la santé et les collectivités territoriales. Les attaques informatiques à but lucratif peuvent néanmoins avoir des impacts très importants pour la réputation et la continuité d’activité de ces structures.", précise l'ANSSI. Pourtant, il y a bien des actions en cours pour sécuriser les SI de nos hôpitaux et autres établissements. C'est important de le préciser.

Bien souvent, les cybercriminels exploitent des vulnérabilités connues ou des failles de sécurité zero-day, ce qui implique deux choses : les équipes de sécurité doivent être réactives lorsqu'il y a une faille de sécurité à combler à l'aide d'un patch, et elles doivent disposer d'outils capables de détecter une éventuelle intrusion.

Au-delà des attaques à but lucratif, les cybercriminels mènent des actions de déstabilisation par l'intermédiaire d'attaques par déni de service distribué (DDoS). Mais ce n'est pas tout, comme l'explique l'ANSSI : "Outre les attaques par DDoS, l’ANSSI a eu connaissance de campagnes de déstabilisation reposant sur l’intrusion dans un système d’information, puis son sabotage ou la publication d’informations exfiltrées." - Ceci ne concerne pas la France, mais plutôt des entreprises et entités gouvernementales ukrainiennes. Tout ceci s'est intensifié depuis le début de la guerre en Ukraine.

Ce type d'attaque pourrait tout à fait s'inviter à la fête lors des Jeux Olympiques de Paris 2024.

Les cyberattaques ne sont pas systématiquement ciblées car les cybercriminels sont bien souvent opportunistes. En effet, ils vont chercher à exploiter des failles de sécurité critiques présentes dans des produits populaires. Même lorsque les vulnérabilités sont corrigées par l'éditeur, parfois depuis plusieurs mois, elles continuent de faire des victimes et c'est regrettable.

"Dans une part significative des cas, des correctifs étaient pourtant disponibles pour ces vulnérabilités au moment de leur exploitation, et ces dernières avaient fait l’objet d’une publication (avis, bulletin ou alerte de sécurité) sur le site du CERT-FR." - Sur IT-Connect, nous essayons également de vous sensibiliser en relayant les informations sur les dernières vulnérabilités représentant un risque élevé.

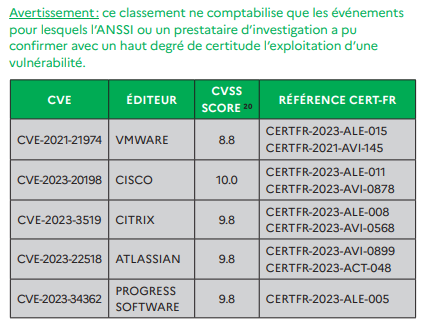

Si l'on s'intéresse au "Top 5" des vulnérabilités exploitées (au sein d'incidents où l'ANSSI est intervenue), nous retrouvons des failles de sécurité critiques, notamment celle dans le logiciel MOVEit Transfer de Progress Software. "Parmi les vulnérabilités précédemment décrites, la CVE-2021-21974 affectant VMWare ESXi et la CVE-2023-34362 affectant la solution MOVEit Secure Managed File Transfer de l’éditeur Progress Software ont donné lieu à des campagnes d’exploitation opportunistes à des fins lucratives.", précise l'ANSSI, en faisant référence aux attaques de gangs de ransomware tels que Cl0p et ESXiArgs.

Sans oublier d'autres vulnérabilités dans les produits Fortinet (notamment la faille dans le VPN SSL découverte au début de l'année 2023), Ivanti ou encore Microsoft. La France n'est pas épargnée par le fait que certaines vulnérabilités sont massivement exploitées.

L'ANSSI estime que les Jeux Olympiques seront une cible pour tous types de cyberattaques, et une partie du document explique le rôle de l'ANSSI dans l'organisation de cet événement. "Le pilotage de la stratégie de prévention des cyberattaques en vue des JOP2024 a été confié à l’ANSSI par la Première ministre.", peut-on lire.

Pour les JO, les actions de l'ANSSI s'articulent autour de 5 axes principaux :

En pratique, ceci se traduit notamment par la réalisation d'audit et un accompagnement technique plus ou moins poussé, en fonction des entités. L'occasion de voir où en sont les entités impliquées dans l'organisation des JO, et de définir un plan de bataille pour améliorer leur niveau de sécurité.

"Les actions de sécurisation visent à accompagner les entités impliquées de manière adaptée à leur besoin. Elles consistent en la réalisation d’audits et d’un accompagnement technique pour les entités critiques, en un programme spécifique pour les entités sensibles, et à l’accès à des outils et des services, notamment pour l’évaluation du niveau de sécurité et la gestion de crise.", précise l'agence française.

Pour accéder au document publié par l'ANSSI et en savoir plus, suivez ce lien :

D'ailleurs, en parlant des Jeux Olympiques, voici une information tombée hier soir : "Un ordinateur et des clés USB renfermant des plans de sécurisation des JO de Paris volés dans un train." - L'été sera chaud...

The post L’ANSSI a publié son Panorama de la cybermenace 2023 : les ransomwares toujours au top first appeared on IT-Connect.