CWWK M8 N150/N355 10Gbe NAS Board Combo Review

CWWK M8 MITX 10GbE NAS Motherboard & CPU Review

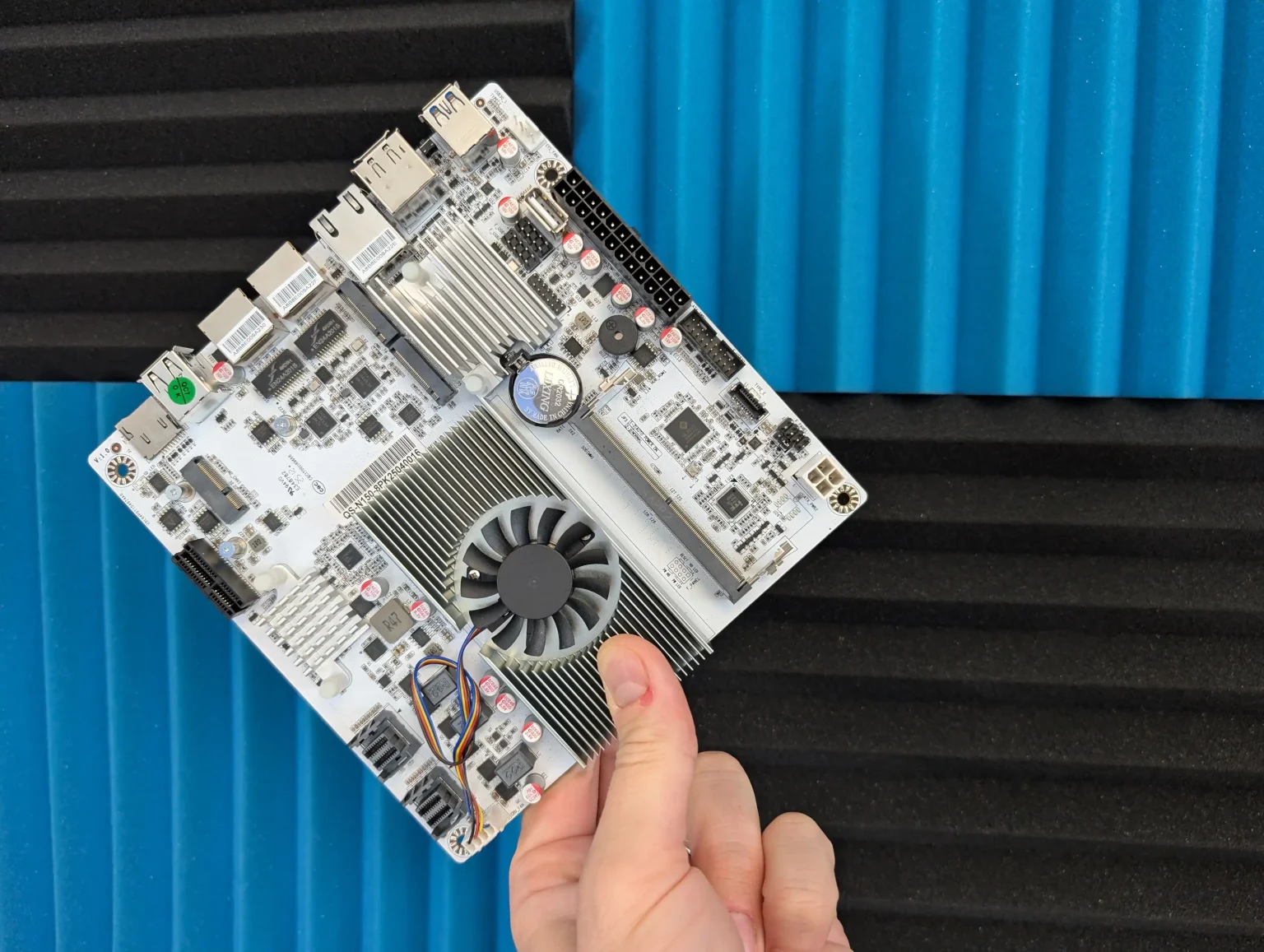

The CWWK M8 NAS motherboard, equipped with either the Intel Twin Lake N150 or N355 processor, is a compact Mini-ITX platform aimed at advanced home NAS builders and small office users looking for a cost-effective alternative to branded NAS systems. Measuring just 17 x 17 cm, it combines several high-end features such as an onboard 10GbE RJ45 LAN (via the AQC113C controller), dual 2.5GbE Intel i226-V ports, and support for up to eight SATA drives through dual SFF-8643 ports. The board also integrates two M.2 NVMe slots, a DDR5 SO-DIMM memory slot supporting up to 48GB, and a PCIe Gen3 x1 slot for modest expansion. Unlike many low-power ITX boards, the M8 includes support for Wake-on-LAN, PXE boot, and hardware monitoring, which makes it a viable candidate for 24/7 operations and remote deployment scenarios. With its efficient lane distribution—critical for balancing 10GbE, NVMe, SATA, and PCIe simultaneously—it delivers a level of I/O flexibility not commonly found at this price point, particularly in the sub-$300 range.

CWWK M8 10GbE NAS Mobo – Quick Conclusion

The CWWK M8 NAS motherboard strikes a practical balance between performance, expandability, and power efficiency, making it a compelling choice for DIY NAS builders looking for 10GbE capability without the complexity or cost of larger platforms. With support for up to eight SATA drives via dual SFF-8643 connectors, dual NVMe slots, and a DDR5 SO-DIMM socket (up to 48GB), it delivers a surprising level of storage flexibility in a compact Mini-ITX form factor. Performance across the 10GbE port is strong—achieving near-saturation read speeds and respectable write throughput—while NVMe and SATA access remain consistent thanks to a careful PCIe lane allocation strategy. Power draw remains modest, even when fully populated with drives and expansion cards, reinforcing its suitability for 24/7 deployments. However, limitations like Gen3 x1 NVMe speeds, a single RAM slot, and shared PCIe/E-Key lane usage should be considered by those seeking maximum expansion or high-end performance. Still, for its price, pre-installed CPU, and strong open-source OS compatibility, the M8 offers an unusually capable base for home servers, backup targets, or even Plex and Proxmox environments.

9.0

10GbE RJ45 port (AQC113C) with full Gen3 x2 bandwidth

10GbE RJ45 port (AQC113C) with full Gen3 x2 bandwidth Dual 2.5GbE Intel i226-V ports with wide OS compatibility

Dual 2.5GbE Intel i226-V ports with wide OS compatibility Supports up to 8 SATA drives via dual independent SFF-8643 ports

Supports up to 8 SATA drives via dual independent SFF-8643 ports Includes 2× M.2 NVMe 2280 slots, suitable for cache or boot use

Includes 2× M.2 NVMe 2280 slots, suitable for cache or boot use  Very low power draw (~20W under load with 10g+2xM.2, ~31W idle fully populated with HDDs)

Very low power draw (~20W under load with 10g+2xM.2, ~31W idle fully populated with HDDs)  Compact Mini-ITX form factor with well-organized layout

Compact Mini-ITX form factor with well-organized layout  Exceptional Price vs H/W Level

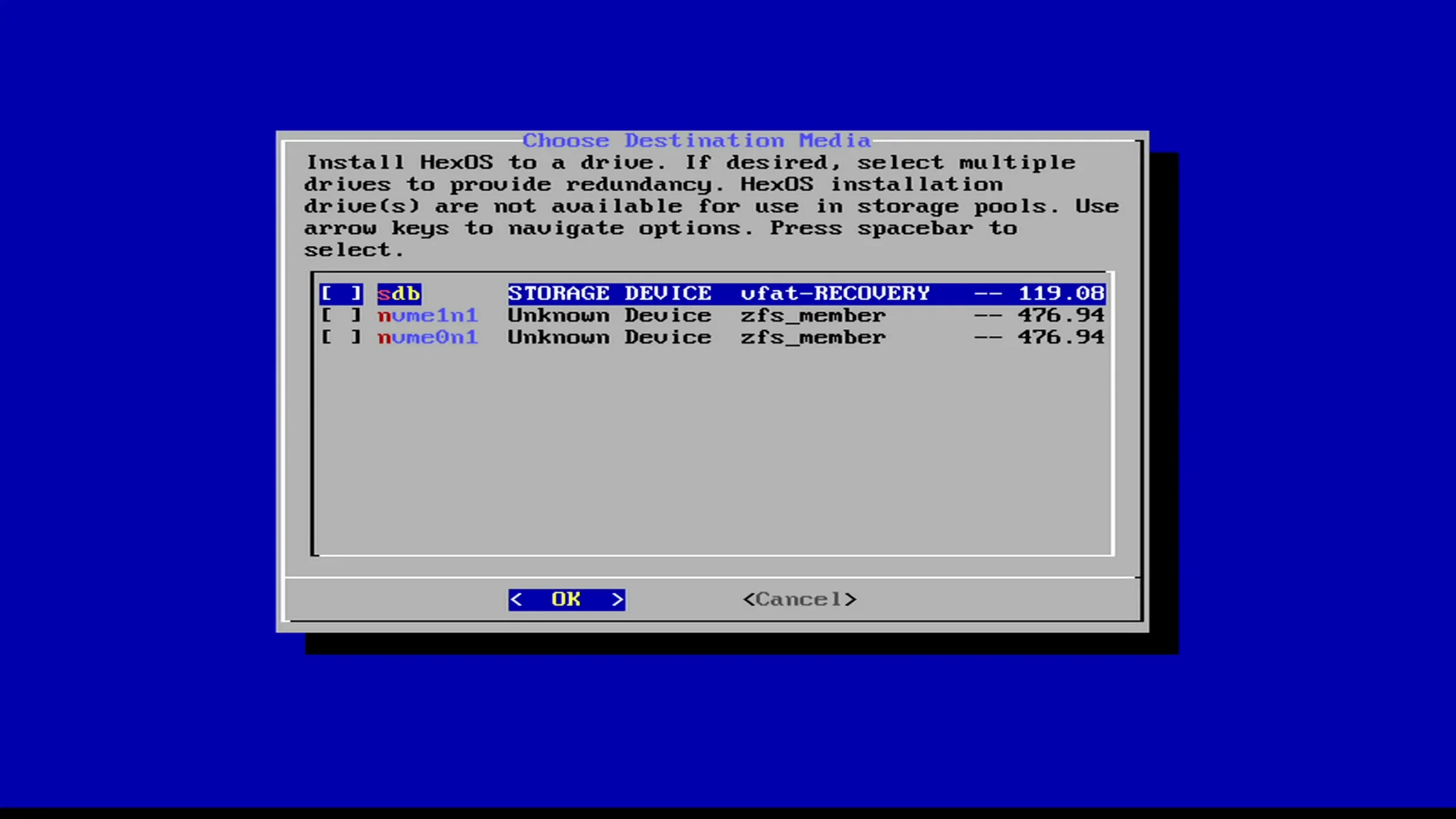

Exceptional Price vs H/W Level  Broad OS support (TrueNAS, Unraid, PVE, Linux, Windows, etc.)

Broad OS support (TrueNAS, Unraid, PVE, Linux, Windows, etc.)

PCIe slot and M.2 E-Key share a lane—only one usable at a time

PCIe slot and M.2 E-Key share a lane—only one usable at a time M.2 NVMe slots limited to PCIe Gen3 x1 speeds

M.2 NVMe slots limited to PCIe Gen3 x1 speeds Single DDR5 SO-DIMM slot (no dual-channel support)

Single DDR5 SO-DIMM slot (no dual-channel support)

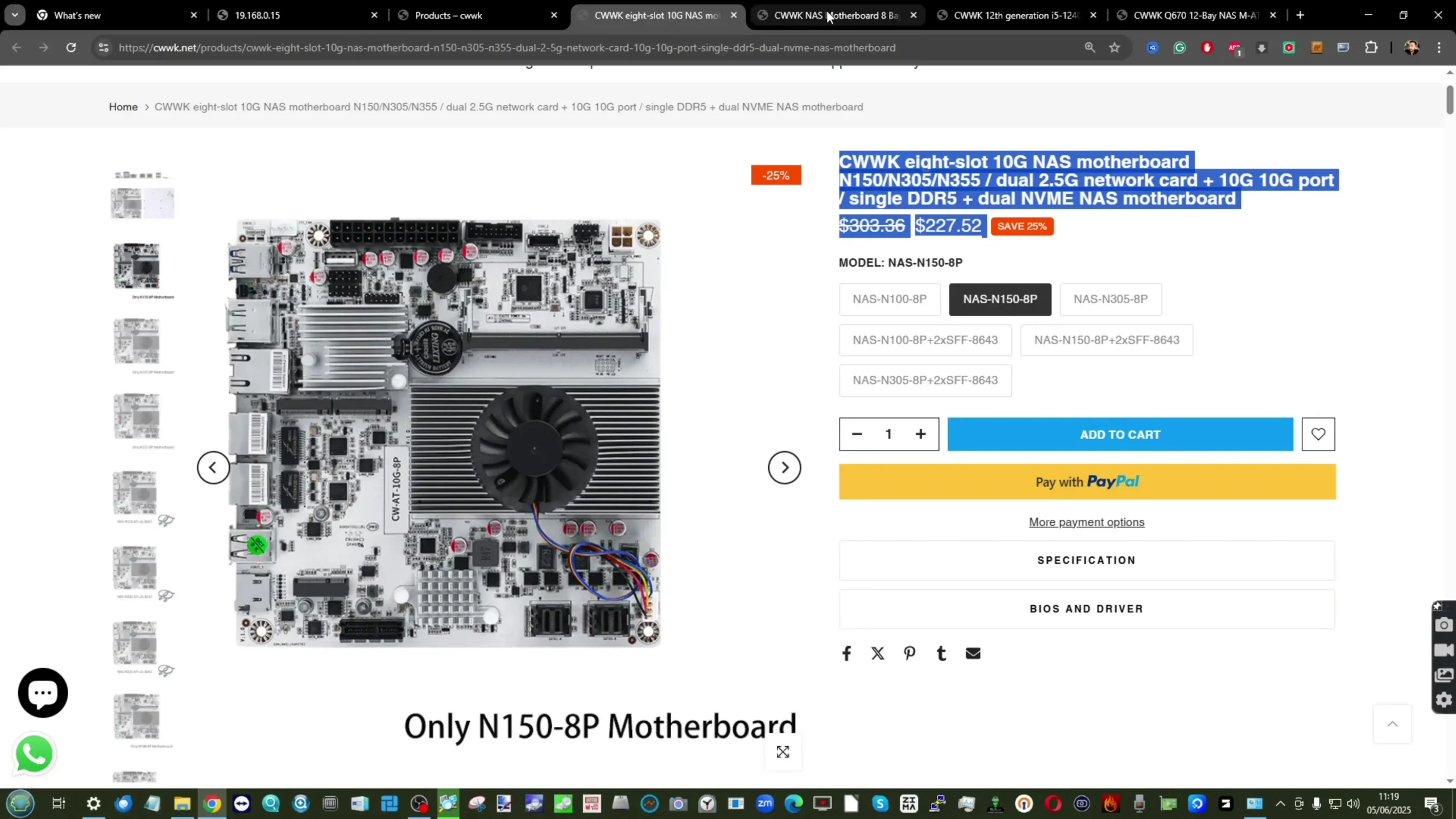

| Where to Buy? |

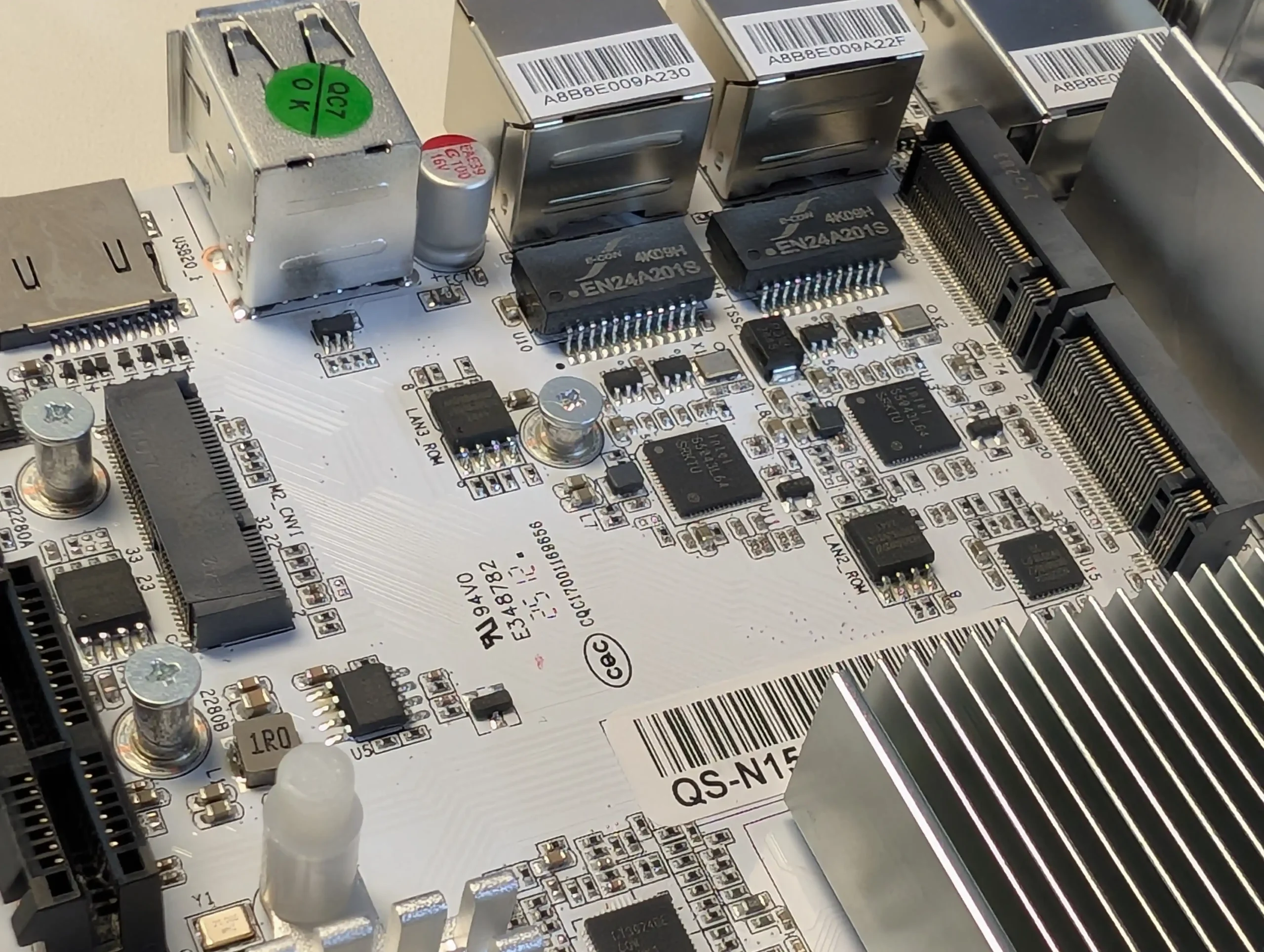

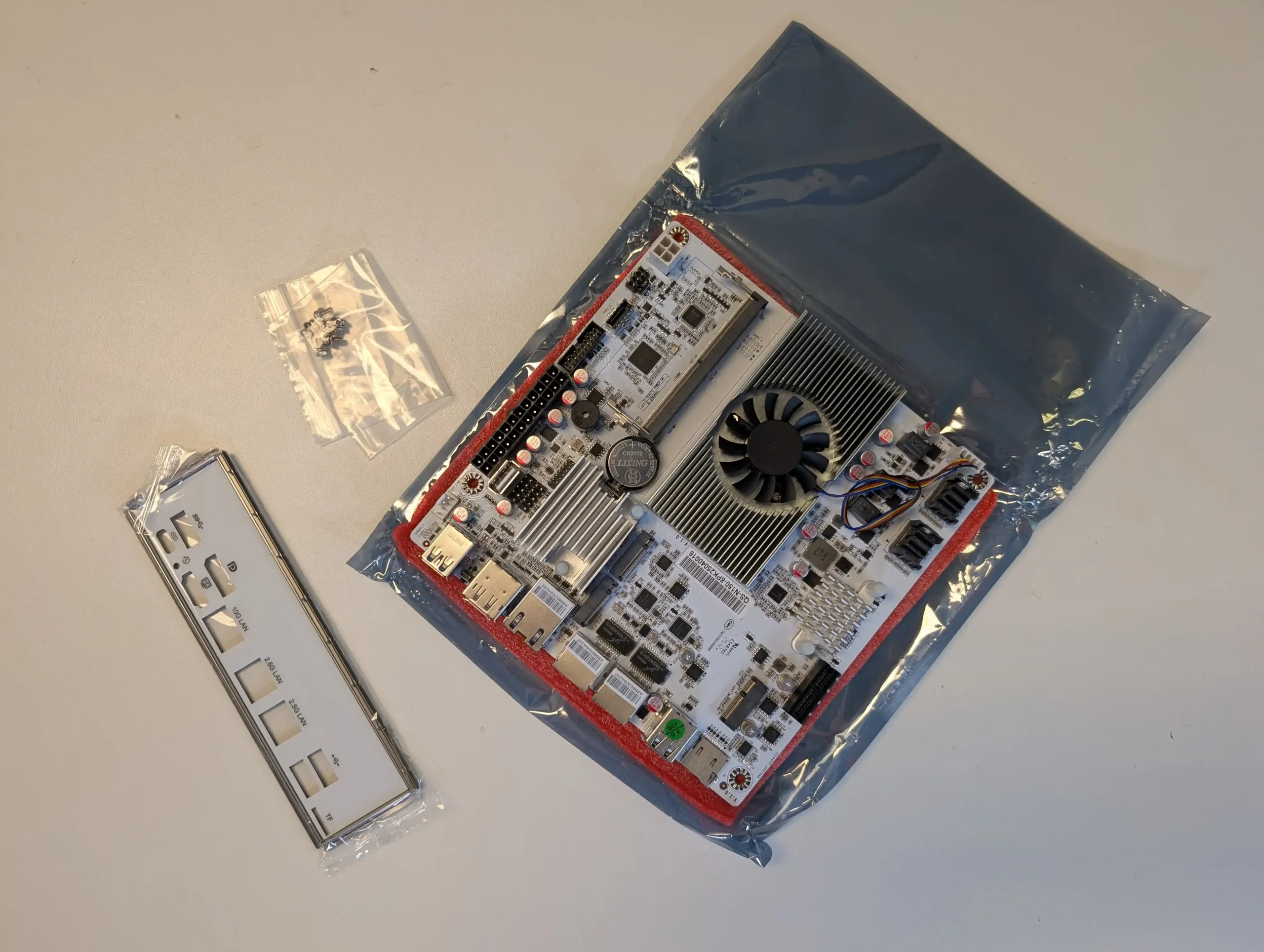

CWWK M8 10GbE NAS Mobo – Design

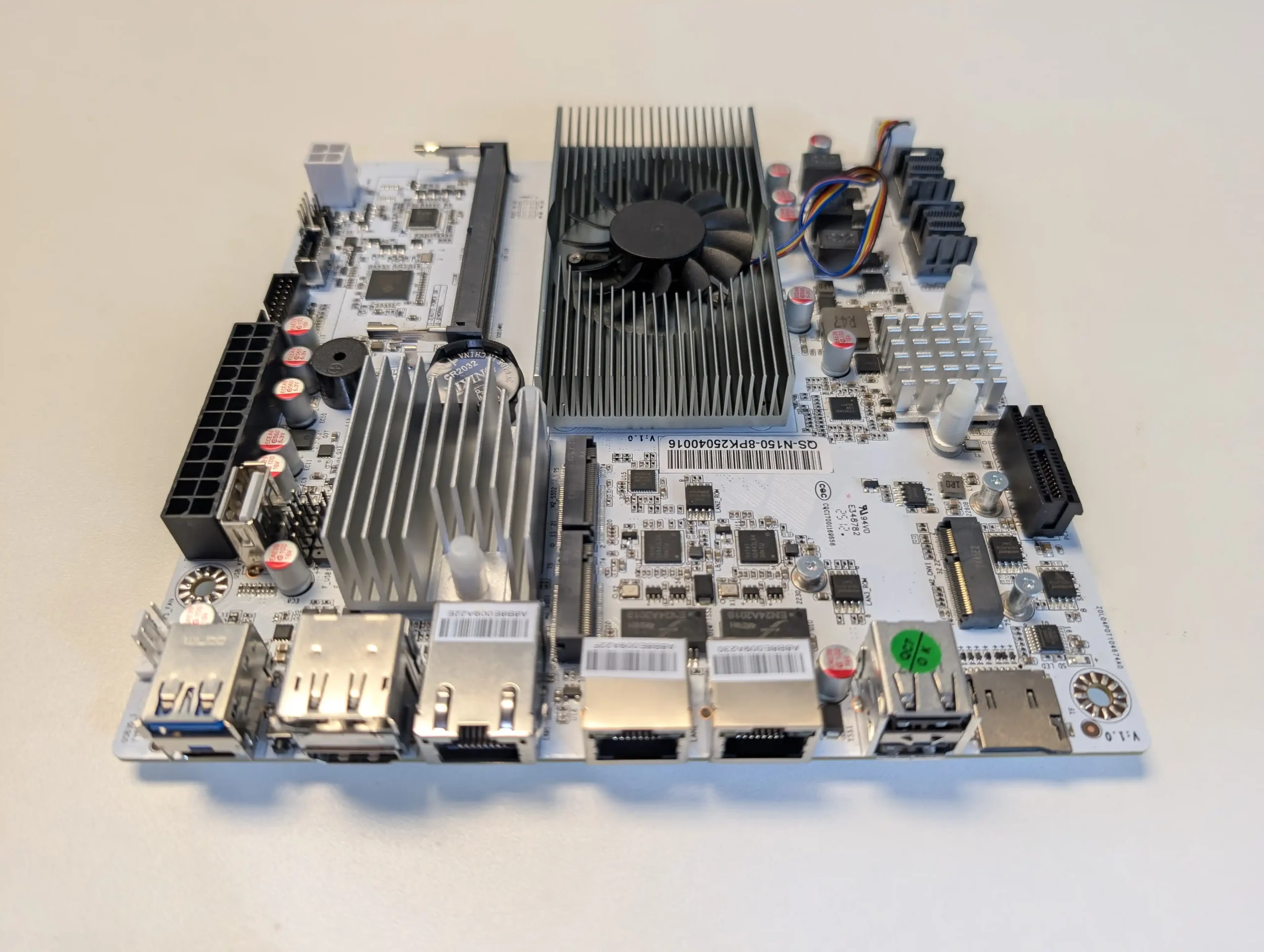

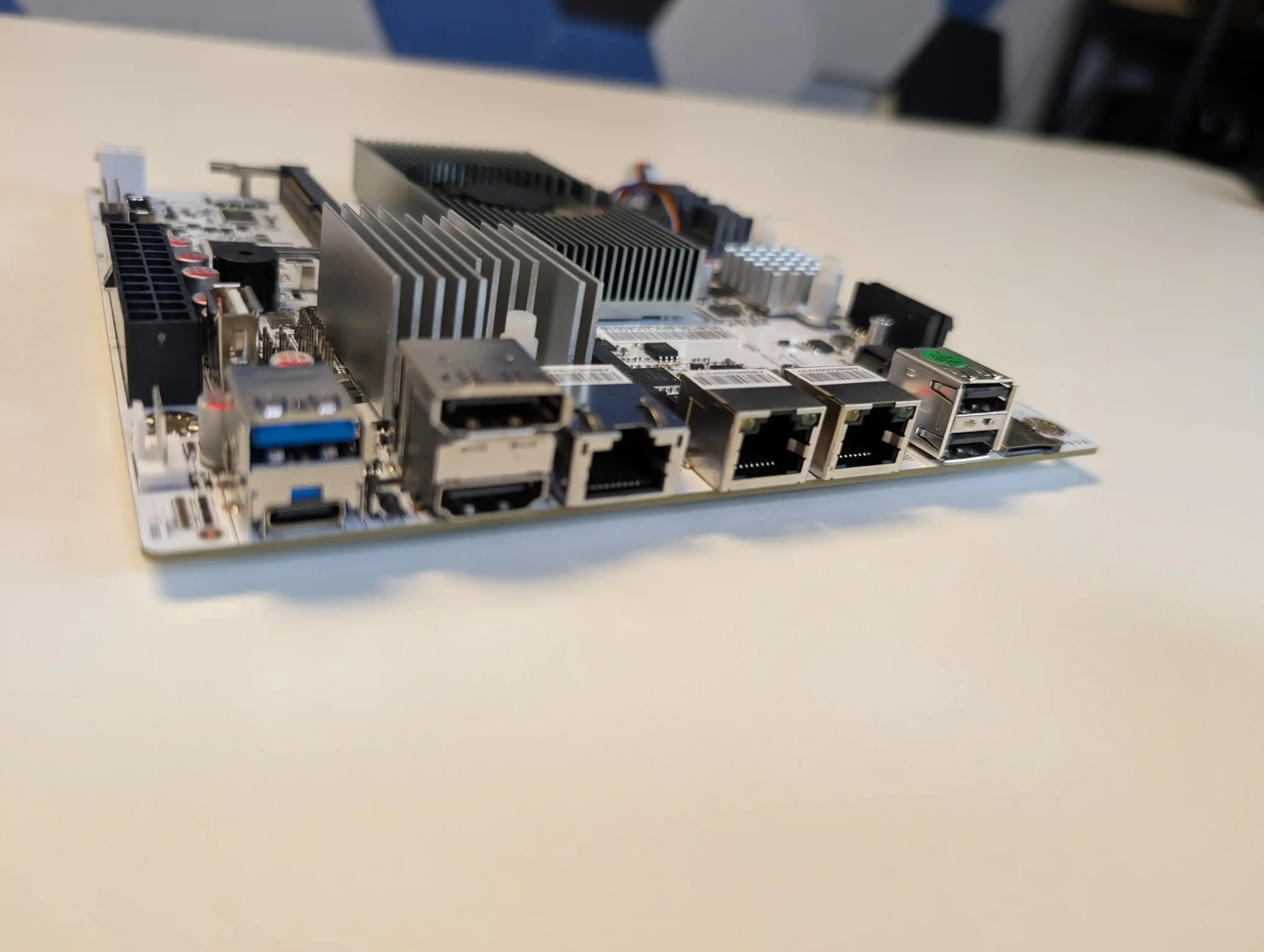

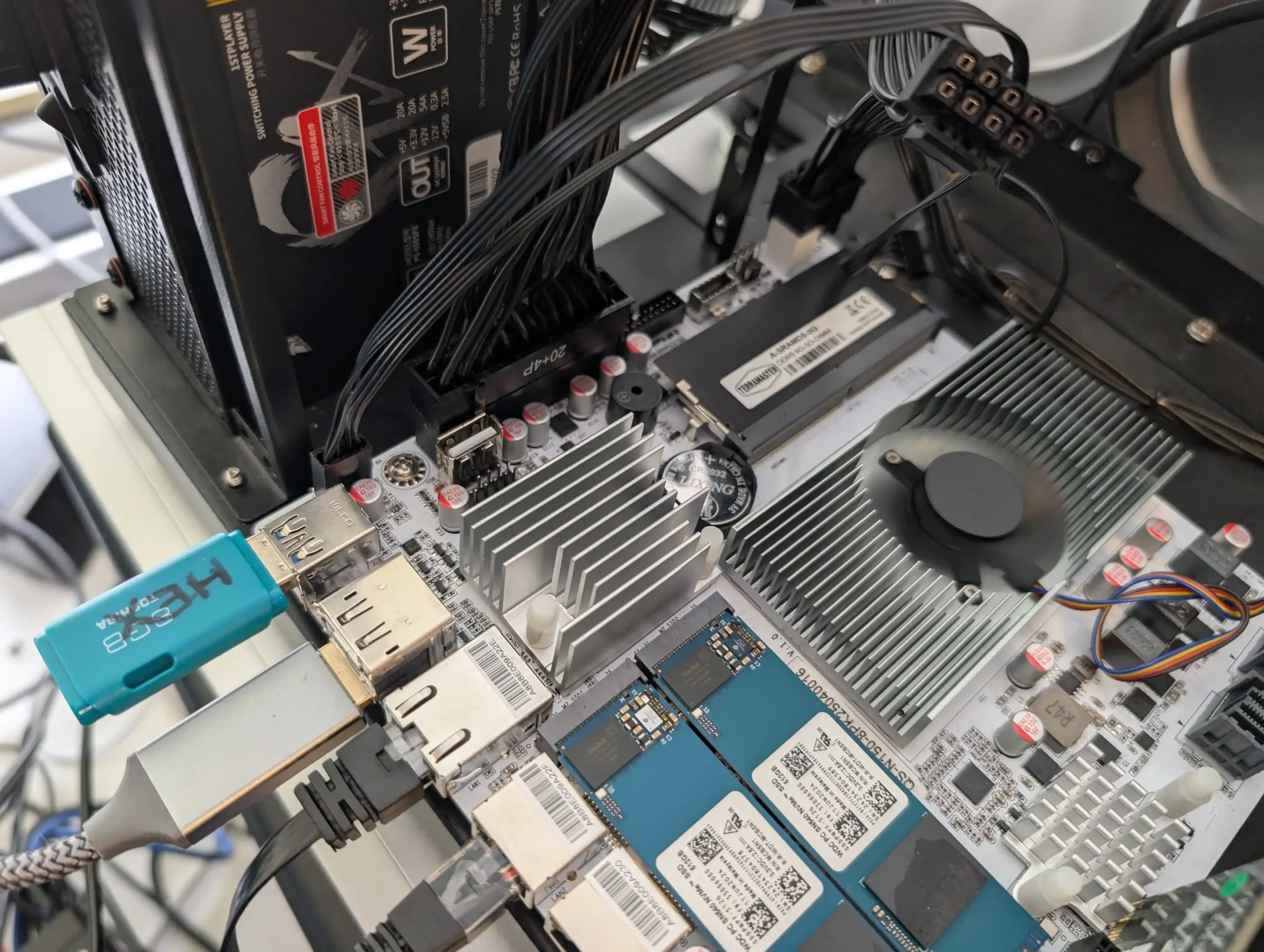

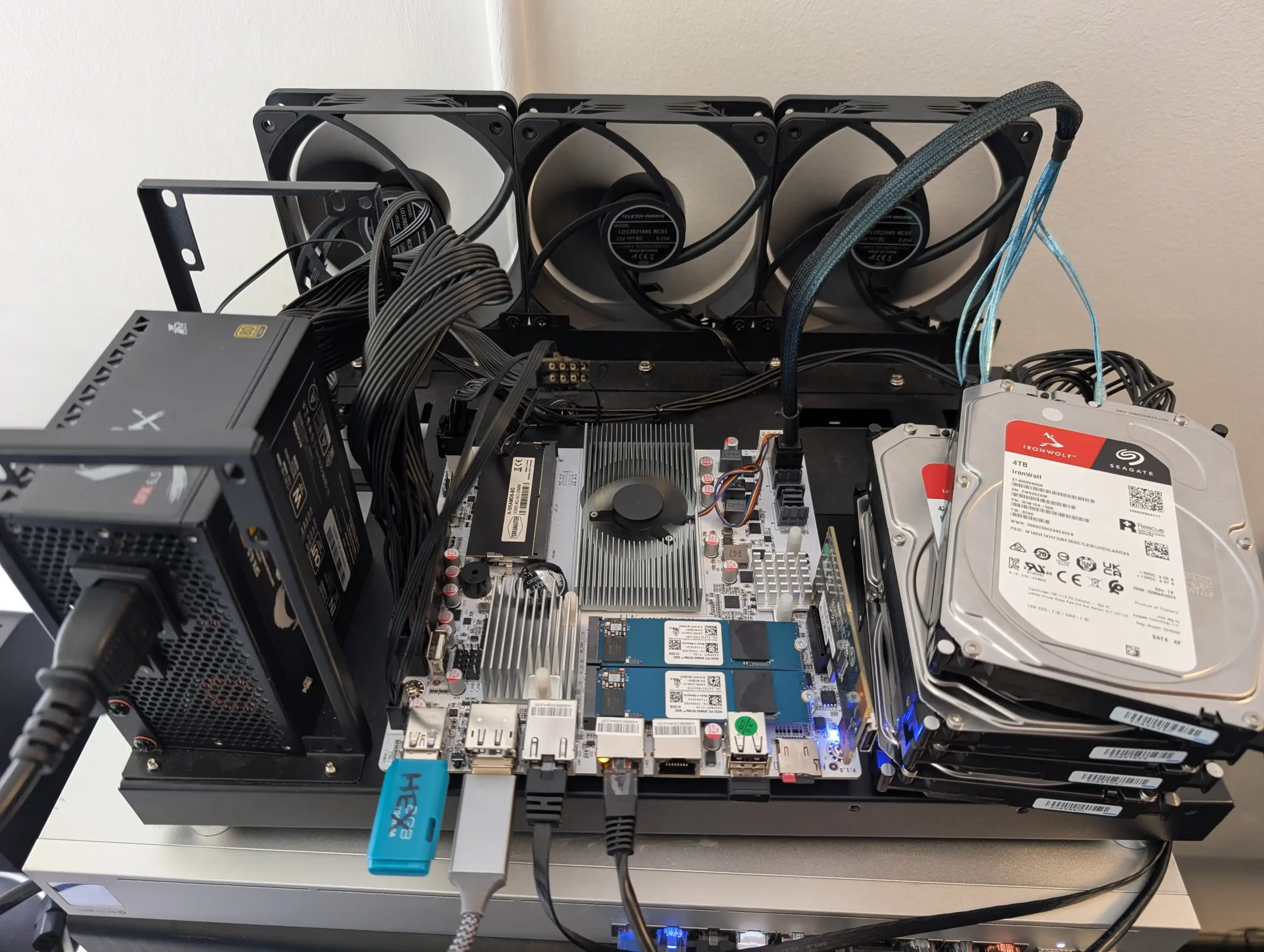

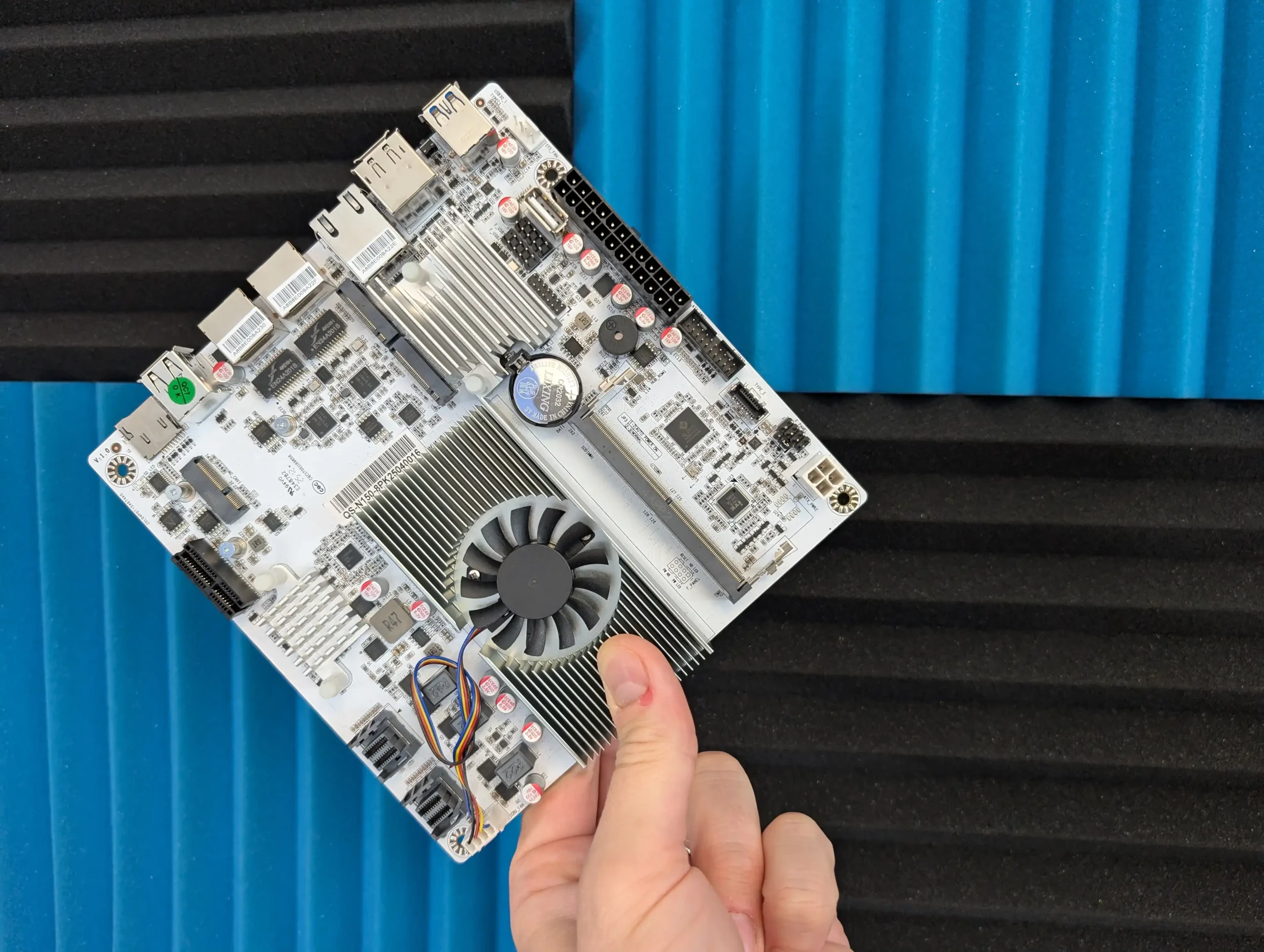

The physical design of the CWWK M8 motherboard is centered around the Mini-ITX standard, maintaining a compact 17 x 17 cm footprint that caters to space-conscious NAS builds. Despite its small form factor, the layout is methodically structured to maximize accessibility and airflow. Key components such as the dual SFF-8643 ports, NVMe slots, and RAM socket are positioned for easy cable routing and minimal overlap.

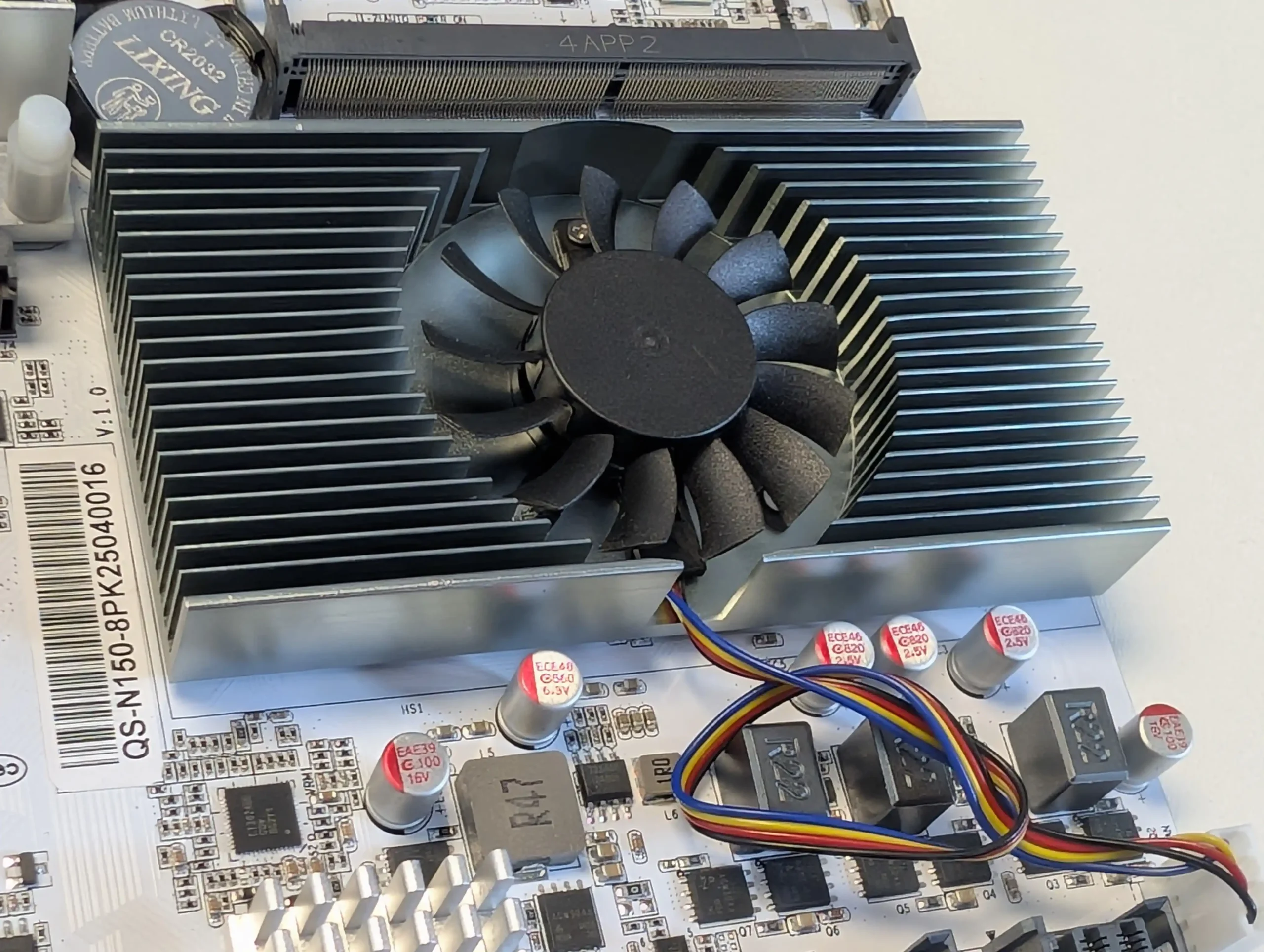

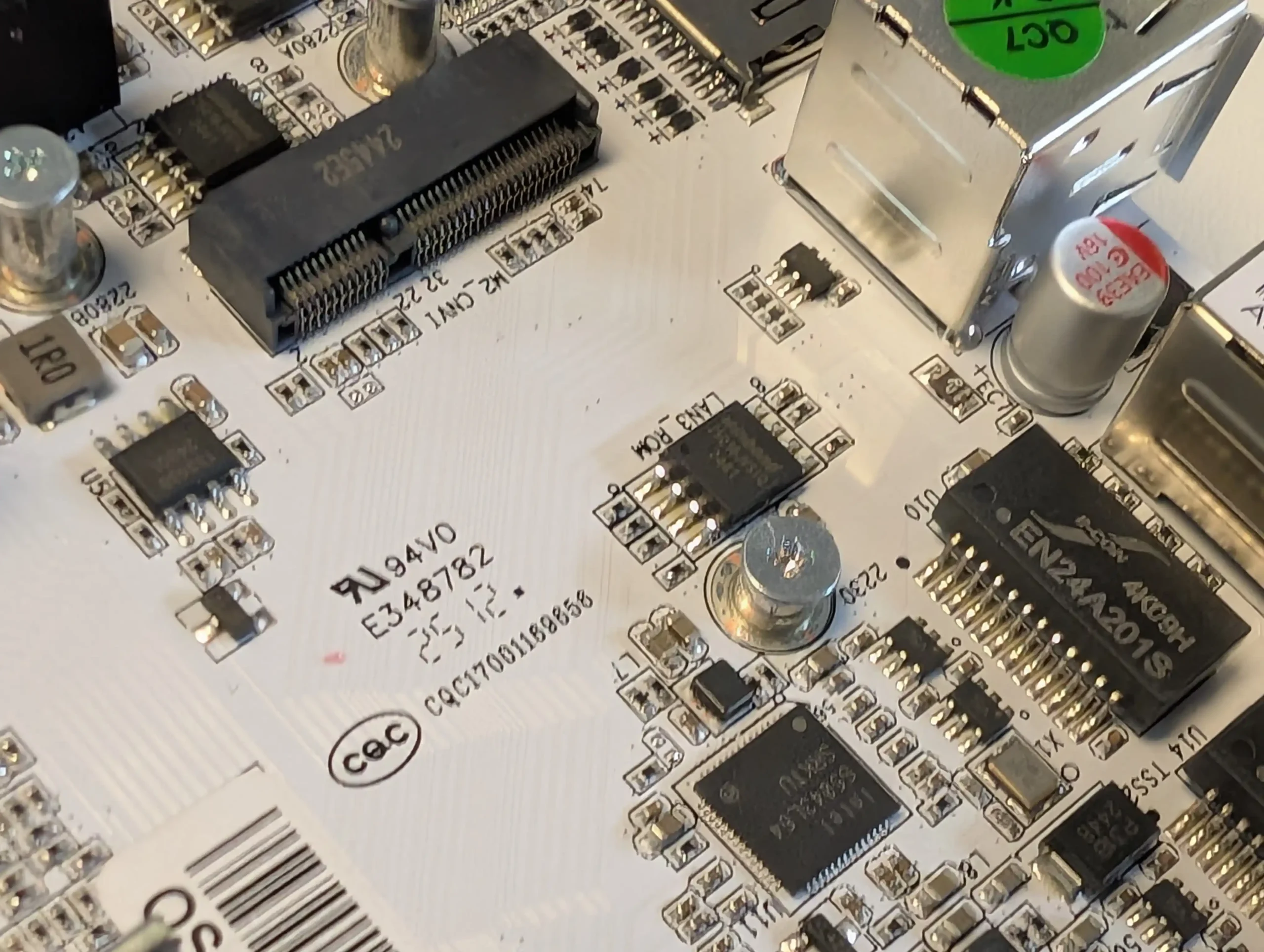

The CPU arrives pre-installed with a low-profile ball-bearing cooler, which is sufficient for the low 6W TDP of the N150 processor. There’s also a system fan header onboard with PWM support, allowing for basic thermal management in enclosed NAS chassis. The board is finished in a neutral white PCB, aligning with recent CWWK trends that blend aesthetic minimalism with function-first engineering.

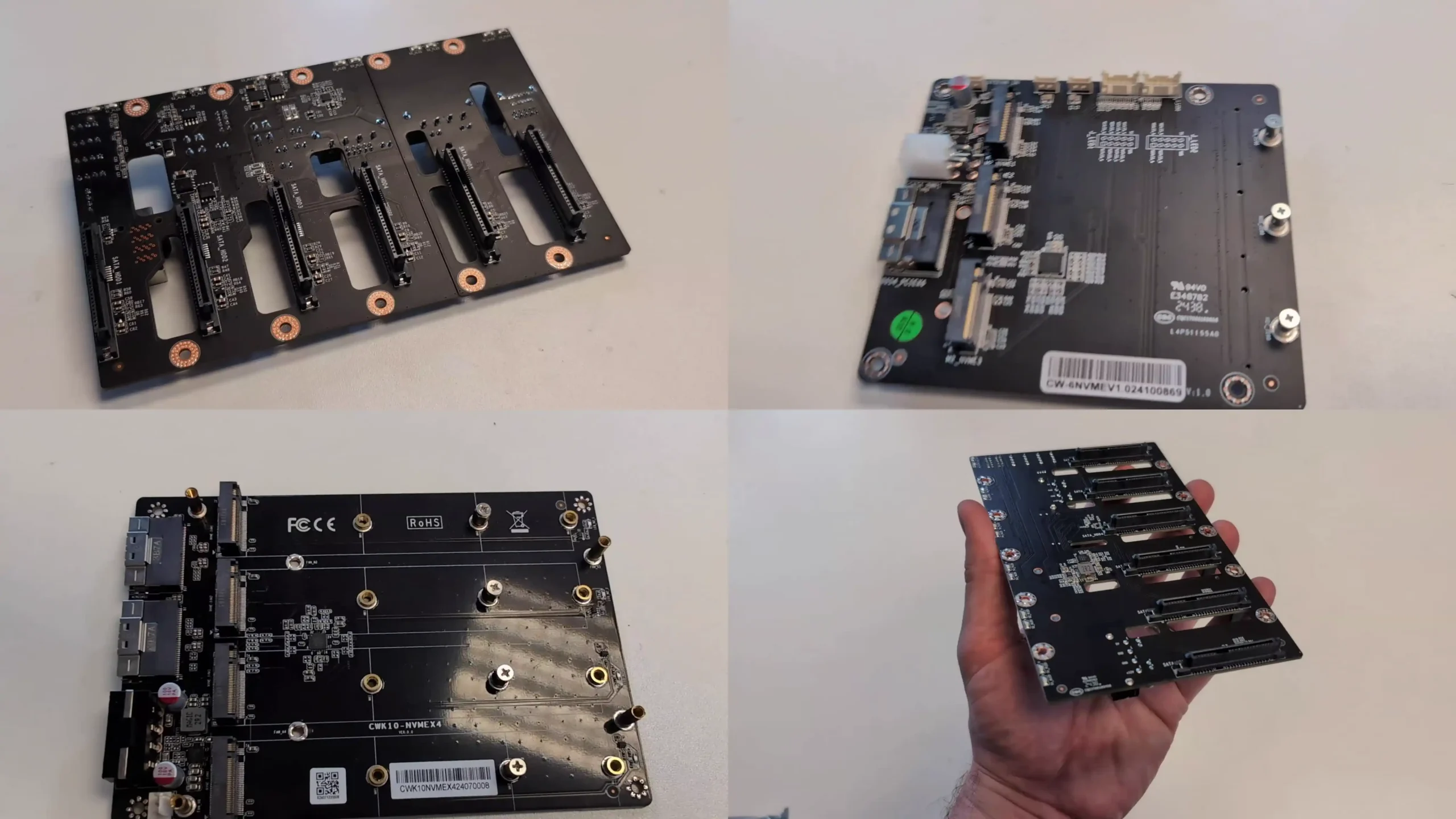

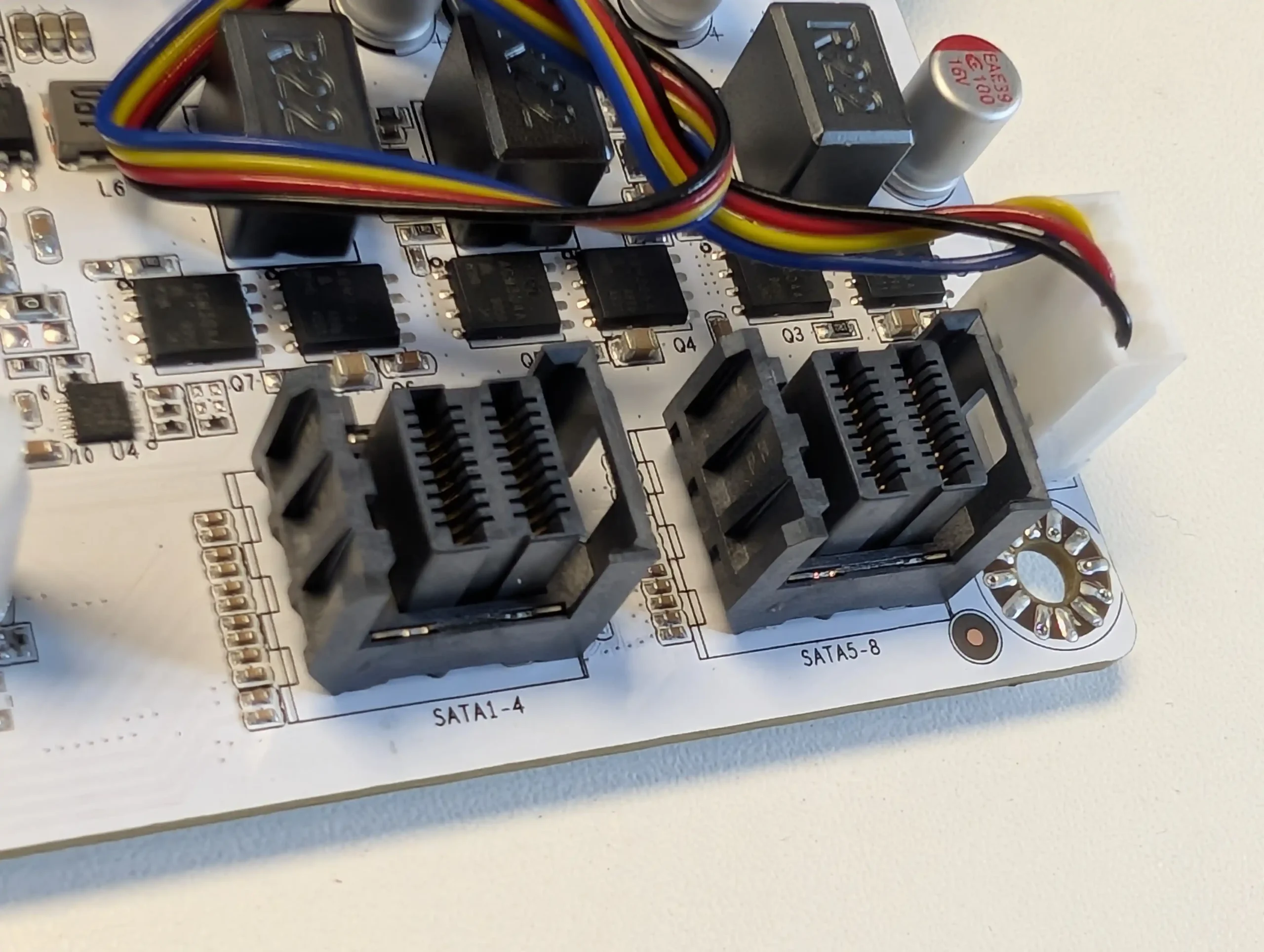

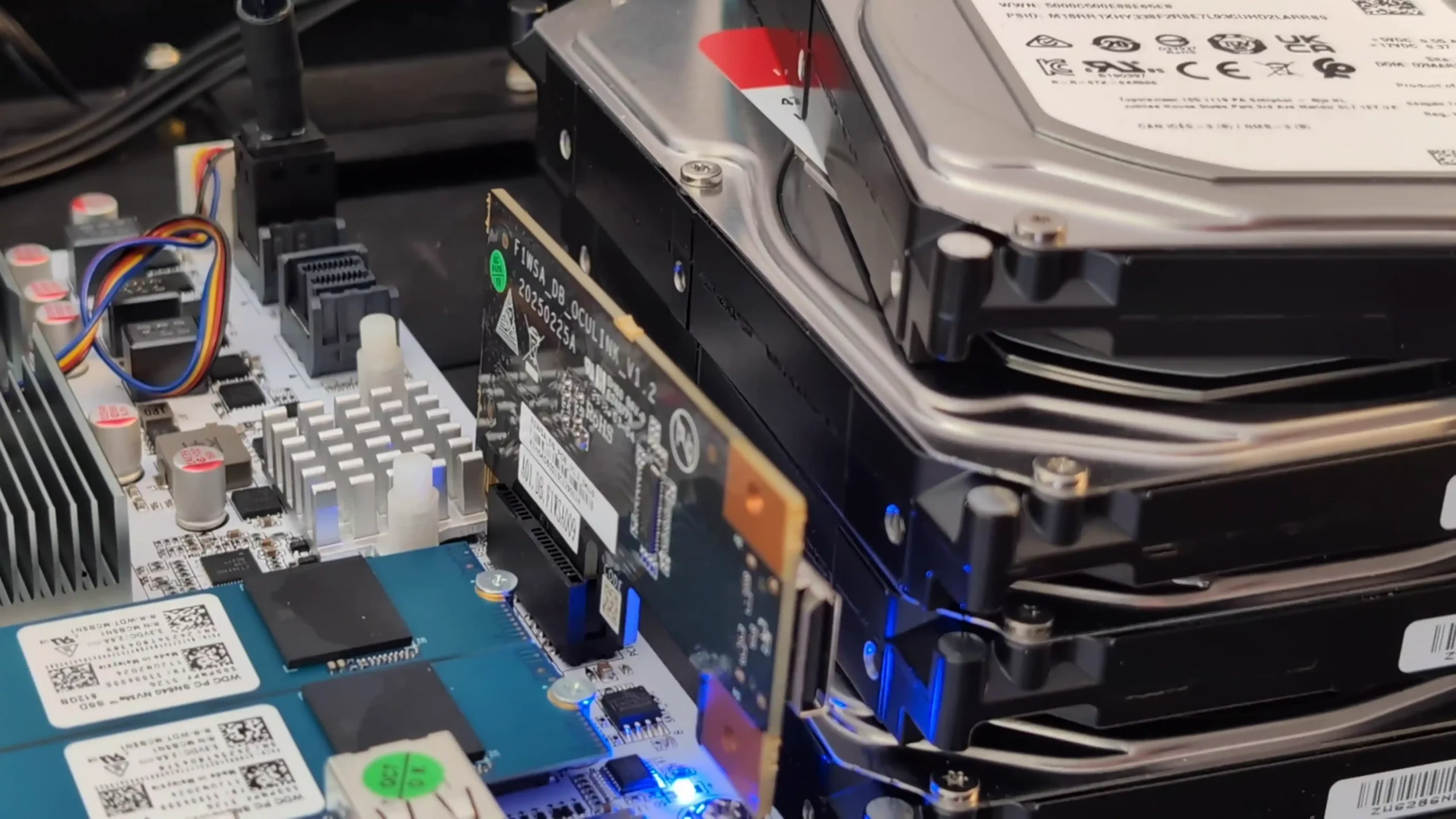

Storage expansion is one of the most defining elements of the M8. It features dual SFF-8643 ports that, with breakout cables, provide connectivity for up to eight SATA III (6Gbps) drives.

These connectors are routed through independent ASM1164 controllers, each on a dedicated PCIe Gen3 x1 lane, ensuring that drive traffic is not bottlenecked through a single controller.

This separation also means users can confidently deploy SSDs or mixed SSD/HDD arrays without major performance drops under load. The board supports RAID configurations at the OS level via TrueNAS or Unraid, and is capable of delivering reliable throughput for multi-drive setups including RAID-Z, RAID5, or JBOD.

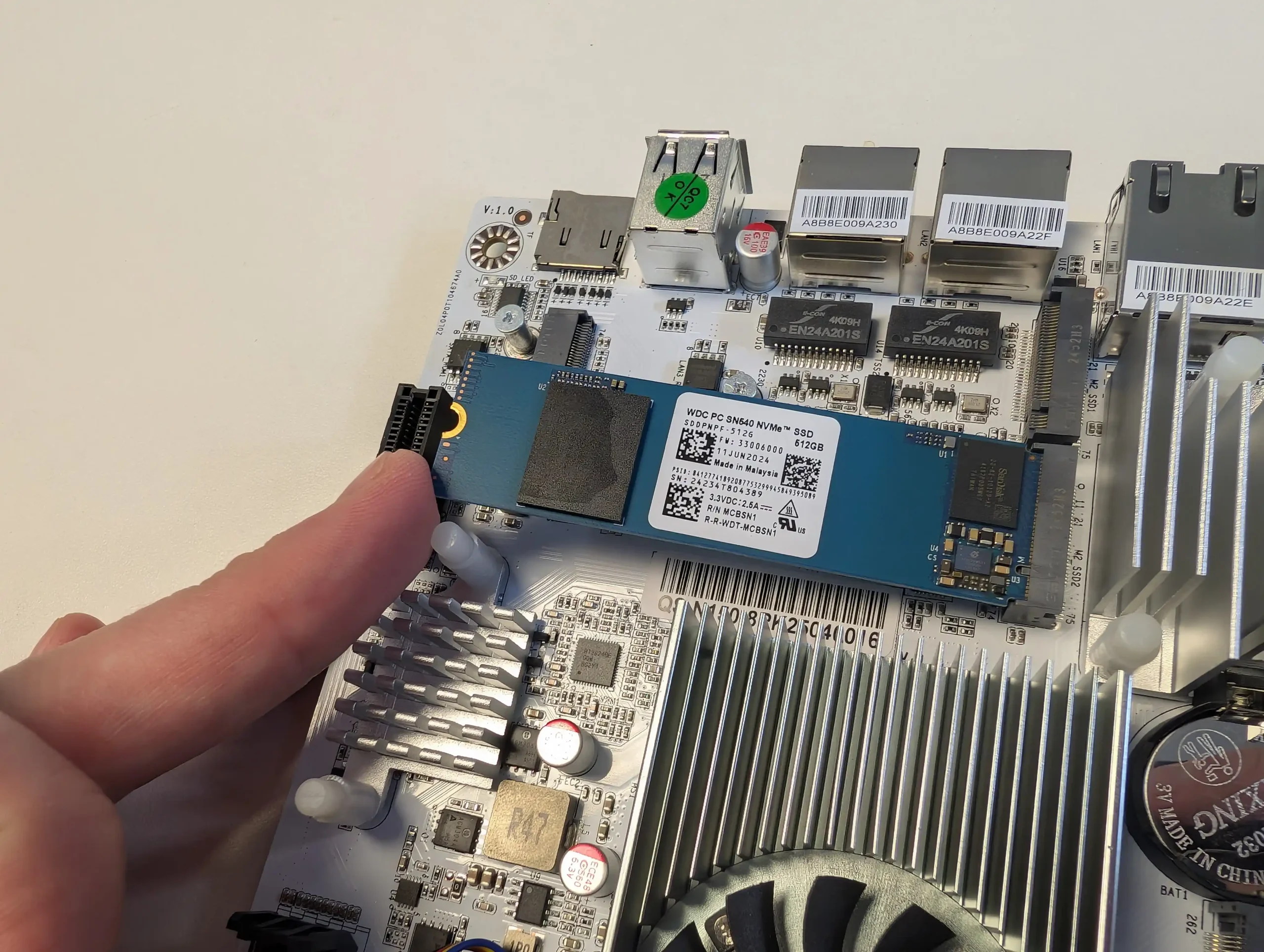

In addition to traditional SATA storage, the board includes two M.2 NVMe 2280 slots, each operating at PCIe Gen3 x1. While this limits peak performance to around 900MB/s per slot, it is sufficient for cache drives or SSD-based boot volumes, especially in NAS environments where latency and parallel IOPS matter more than raw sequential throughput. The placement of the NVMe slots, one top-side and one underside, helps distribute heat and gives builders flexibility in cooling strategy. Both slots are directly accessible, and installation doesn’t require removing other components, which is particularly useful during upgrades or replacements.

Storage scaling is enhanced through the modularity of the board’s SFF-8643 interfaces. As discussed in your review, these ports can be adapted not just to standard SATA breakouts but also to additional M.2 or U.2 devices with the correct adapter cards. This creates potential for hybrid NAS setups—using SATA for bulk data storage and NVMe for hot data or VM usage. Such versatility in drive mapping is rarely offered at this price point, and makes the board viable not only for home media servers but also for lab environments or light virtualized storage nodes.

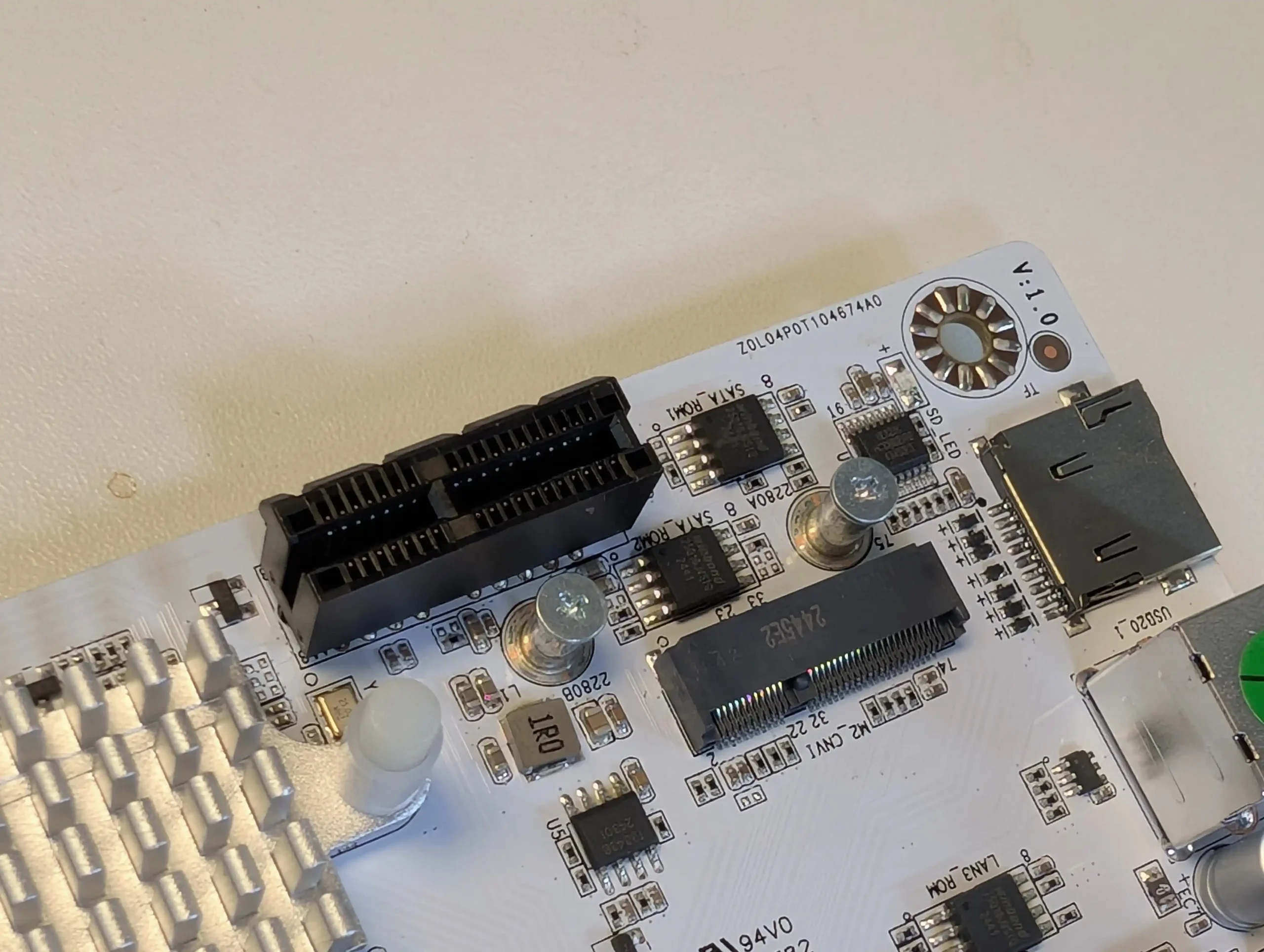

One lesser-known but practical addition is the inclusion of a MicroSD (TF) slot on the PCB. While it’s not ideal for installing major OS platforms like TrueNAS Core, it can be useful for loading bootloaders such as Unraid or for system config backups. Importantly, the TF slot is recognized natively by most operating systems and appears as a usable storage device without requiring extra drivers. It also enables simple out-of-band recovery or local snapshot scripts in more advanced workflows. Combined with the available internal USB port, the board allows multiple low-impact boot or recovery paths to coexist alongside primary storage deployments.

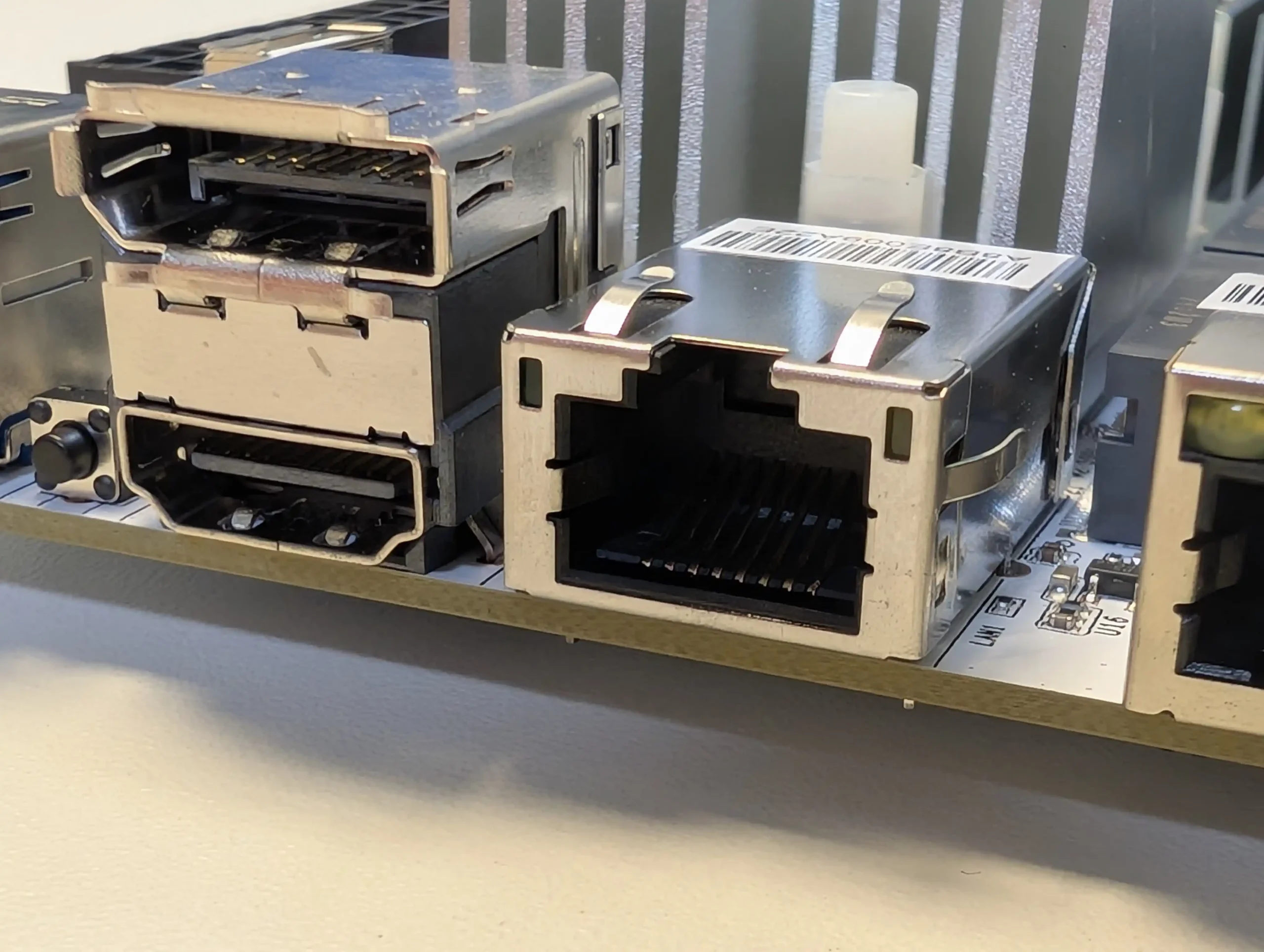

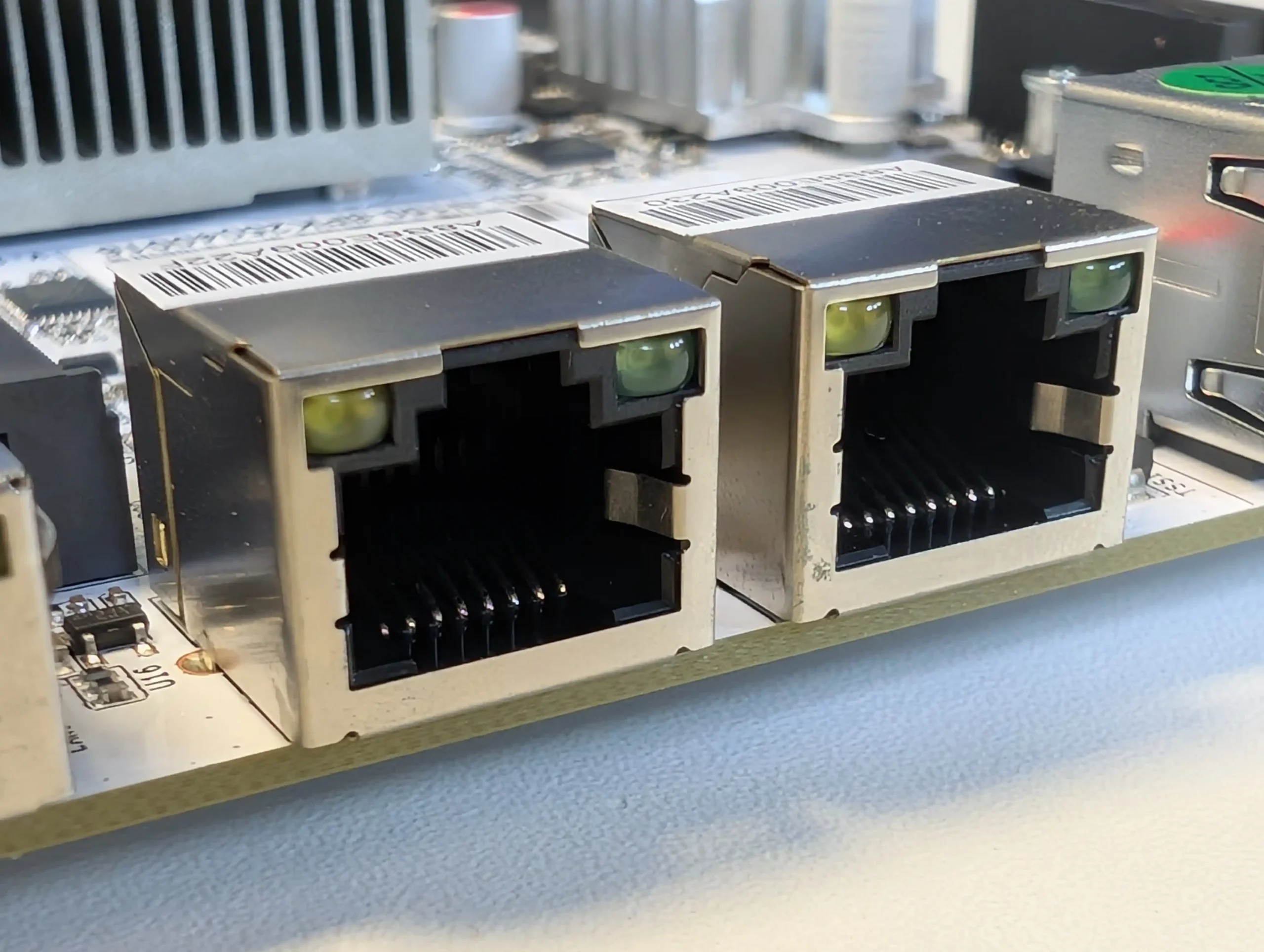

CWWK M8 10GbE NAS Mobo – Ports and Connections

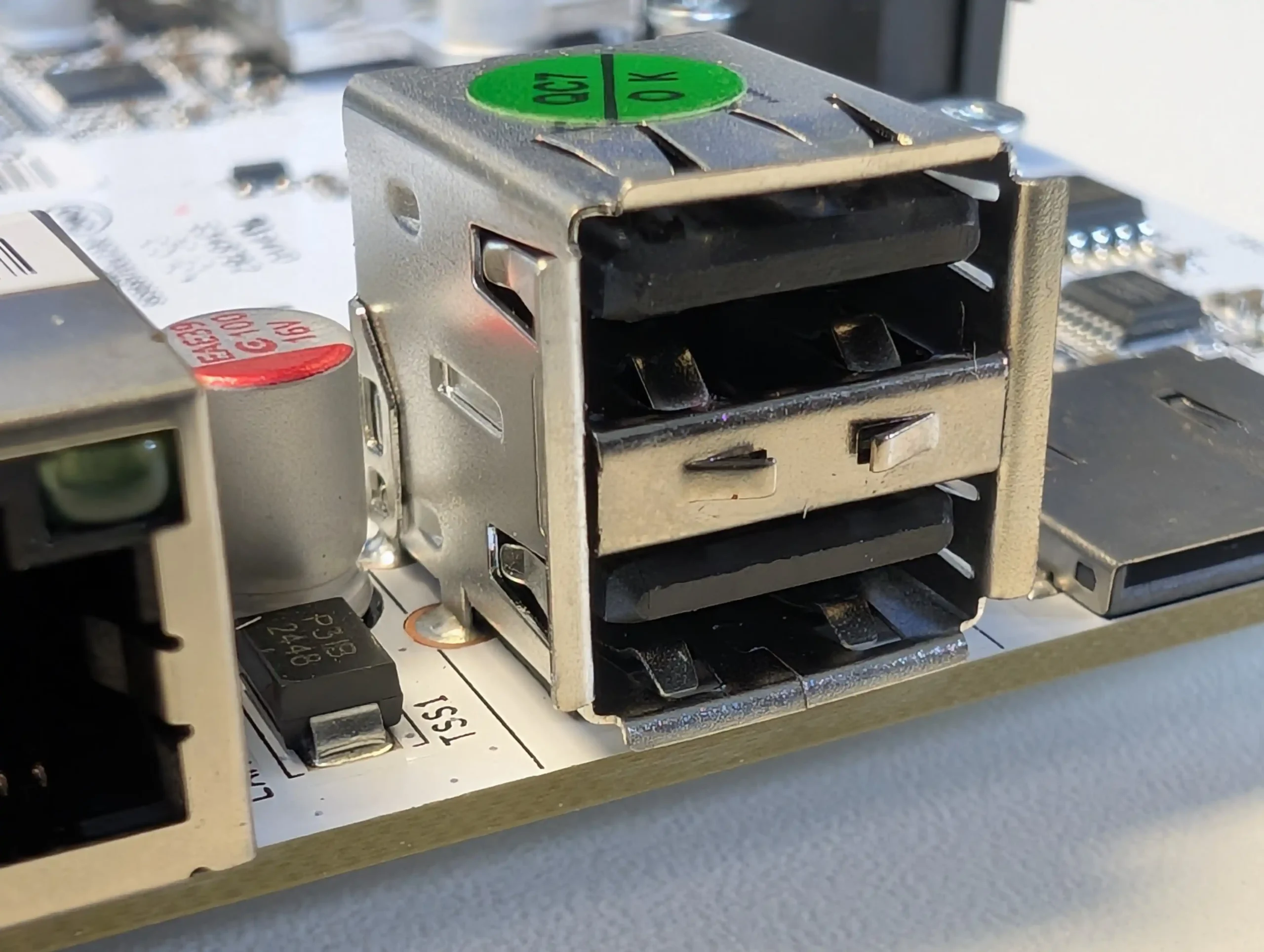

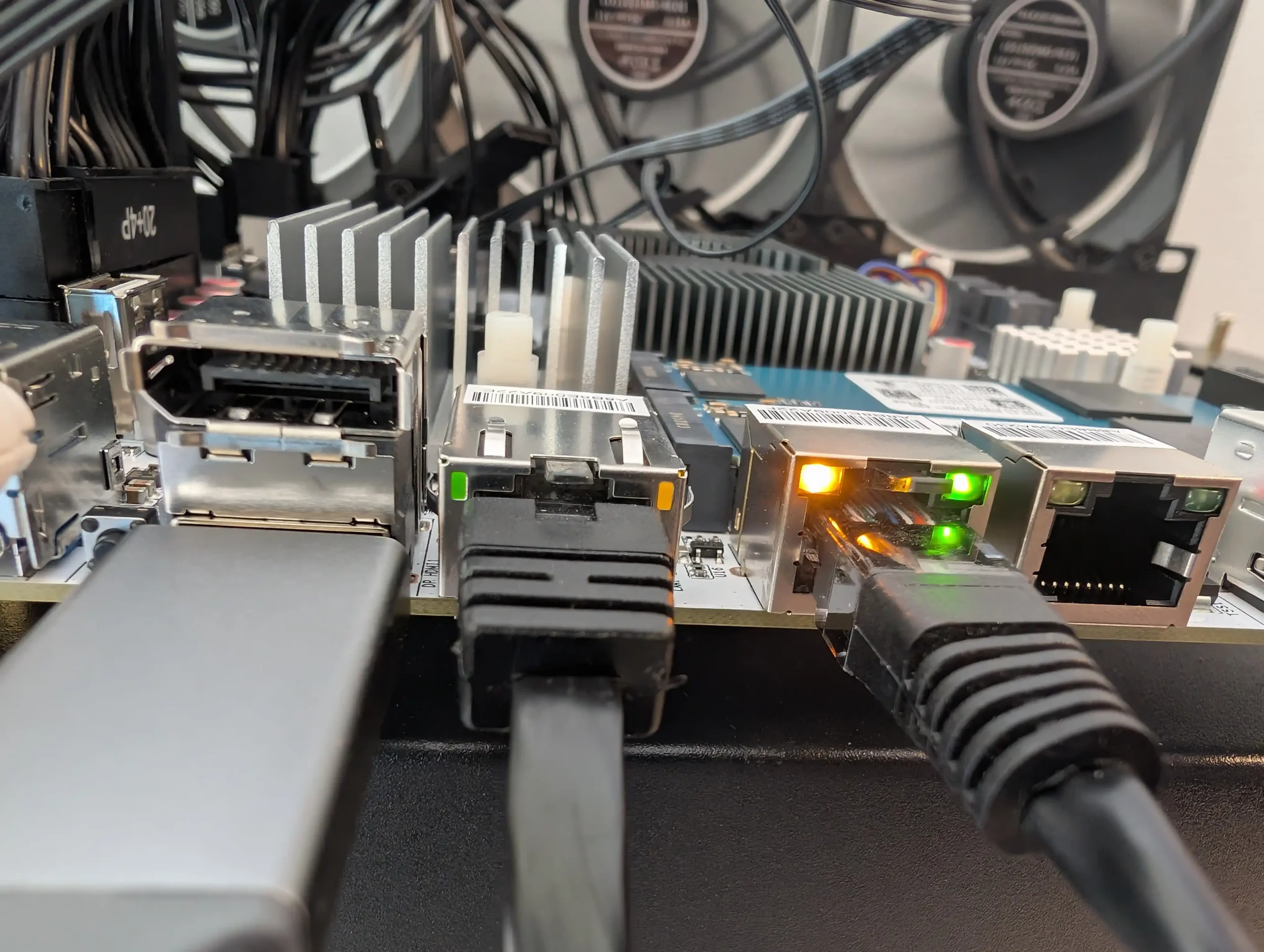

The CWWK M8 motherboard is equipped with a well-rounded selection of external and internal I/O ports that support a broad range of NAS and server use cases. Most notably, it includes one 10GbE RJ45 port powered by the AQC113C controller and two additional 2.5GbE ports via Intel i226-V chips.

These networking options allow the board to operate in multiple roles simultaneously, such as high-speed file sharing over 10GbE while maintaining service management or redundancy via the dual 2.5GbE ports. The inclusion of Intel network controllers ensures wide compatibility with open-source operating systems like TrueNAS and Unraid, as well as ESXi and PVE, making it a suitable base for software-defined networks, VLAN tagging, or bonded interface configurations.

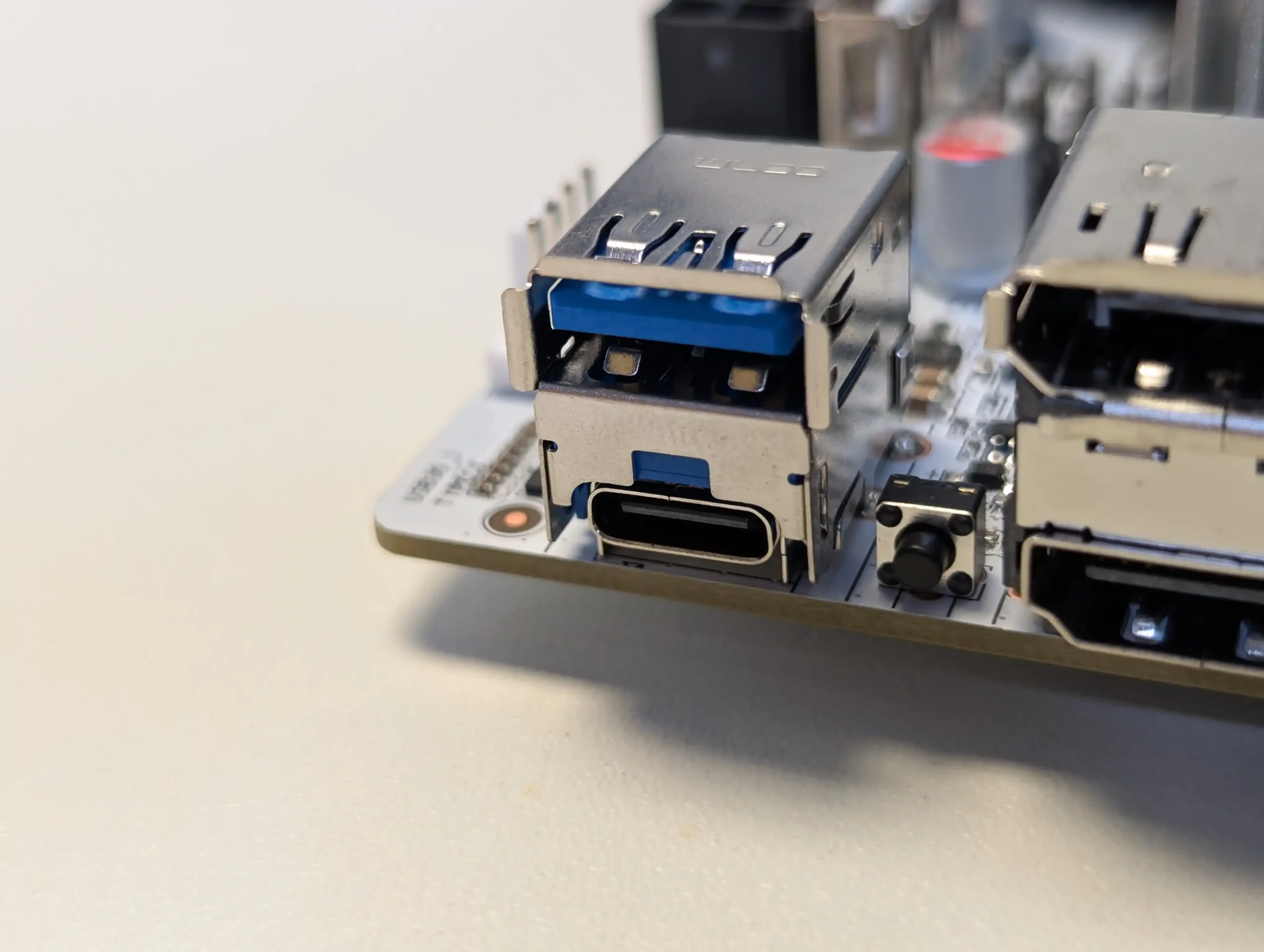

On the USB front, the M8 provides a combination of high-speed and legacy options. It includes 1× USB Type-C (10Gbps) and 1× USB 3.2 Gen2 Type-A (10Gbps) ports for external storage or fast USB peripherals. There are also 2× USB 2.0 Type-A ports located at the rear I/O and an internal USB 2.0 header, which is useful for OS boot drives such as Unraid.

Internally, the board also features a USB 3.0 header and a Type-E header, allowing front-panel USB 3.x support if the chassis includes such connectors. These ports give builders the flexibility to attach boot media, backup targets, or even USB-based UPS management tools without additional hardware.

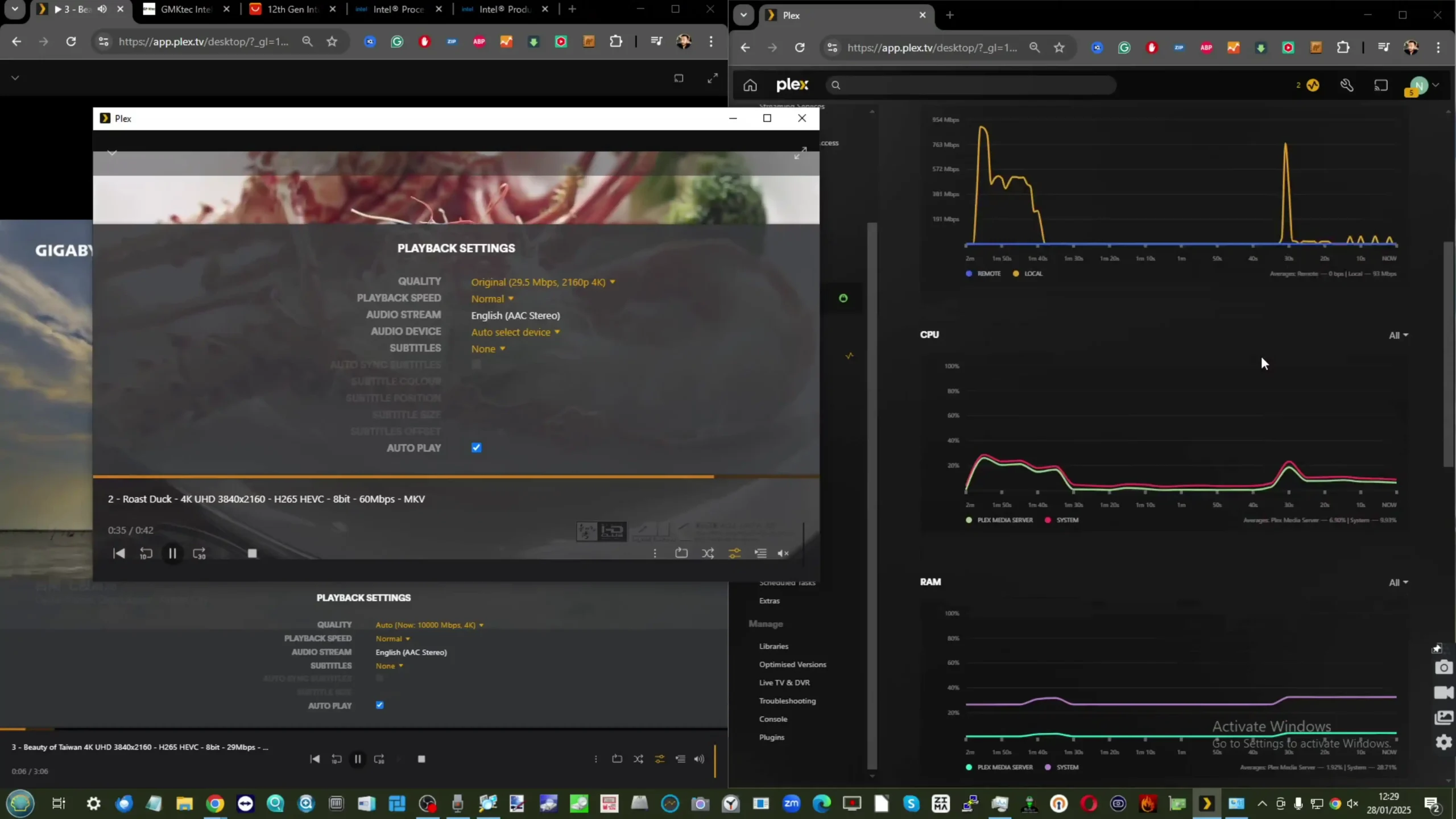

For video output and direct display use, the M8 includes 1× HDMI 2.0 and 1× DisplayPort 1.4, both capable of 4K@60Hz output. These are connected via the integrated UHD graphics included with the N150/N355 CPU. While these outputs are generally not essential in a headless NAS environment, they provide value in cases where the system is used as a hybrid HTPC/NAS, or when diagnostics and BIOS access are needed without SSH or remote management tools. The GPU is also supported for hardware video decoding, making the board a viable base for light Plex or Jellyfin deployments that rely on integrated graphics acceleration.

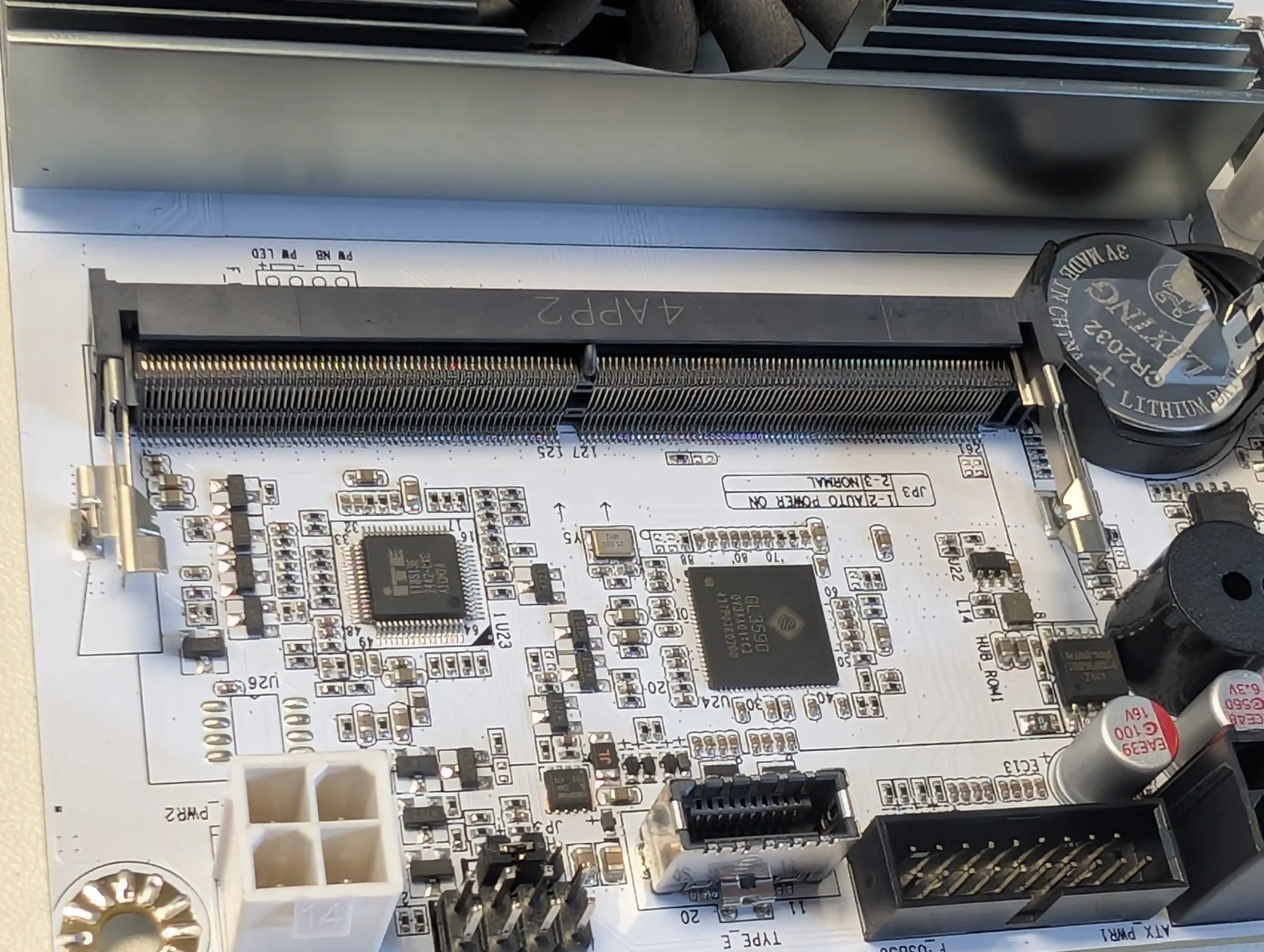

Internally, the board features several headers that further expand its flexibility. Alongside the previously mentioned USB and fan headers, there’s an M.2 E-Key slot for wireless modules, which shares PCIe lanes with the x1 PCIe slot and cannot be used simultaneously. The board also includes an SD card (TF) slot which appears natively in supported OSes—suitable for bootloaders or small backup tasks.

While not suited to high-throughput use, it does provide an alternative storage option in embedded or recovery scenarios. The arrangement and accessibility of these ports are well considered for such a small form factor, ensuring that builders can access almost all essential functionality without relying on riser boards or USB hubs.

| Interface Type | Details |

|---|---|

| Ethernet Ports | 1× 10GbE RJ45 (AQC113C), 2× 2.5GbE RJ45 (Intel i226-V) |

| USB Ports (Rear) | 1× USB 3.2 Gen2 Type-A (10Gbps), 1× USB-C (10Gbps), 2× USB 2.0 Type-A |

| USB Ports (Internal) | 1× USB 2.0 (boot drive), 1× USB 3.0 header, 1× USB 3.0 Type-E header |

| Display Outputs | 1× HDMI 2.0, 1× DisplayPort 1.4 (both support 4K@60Hz) |

| PCIe Slot | 1× PCIe Gen3 x1 (x4/x8 slot compatible, shared with M.2 E-Key) |

| M.2 Slots | 2× M.2 2280 NVMe (PCIe Gen3 x1), 1× M.2 E-Key for WiFi/BT |

| SD Card Slot | 1× TF (MicroSD) slot (appears as storage device) |

| Fan and Headers | 1× PWM fan header, various USB/F_USB headers for front I/O |

CWWK M8 10GbE NAS Mobo – Internal Hardware

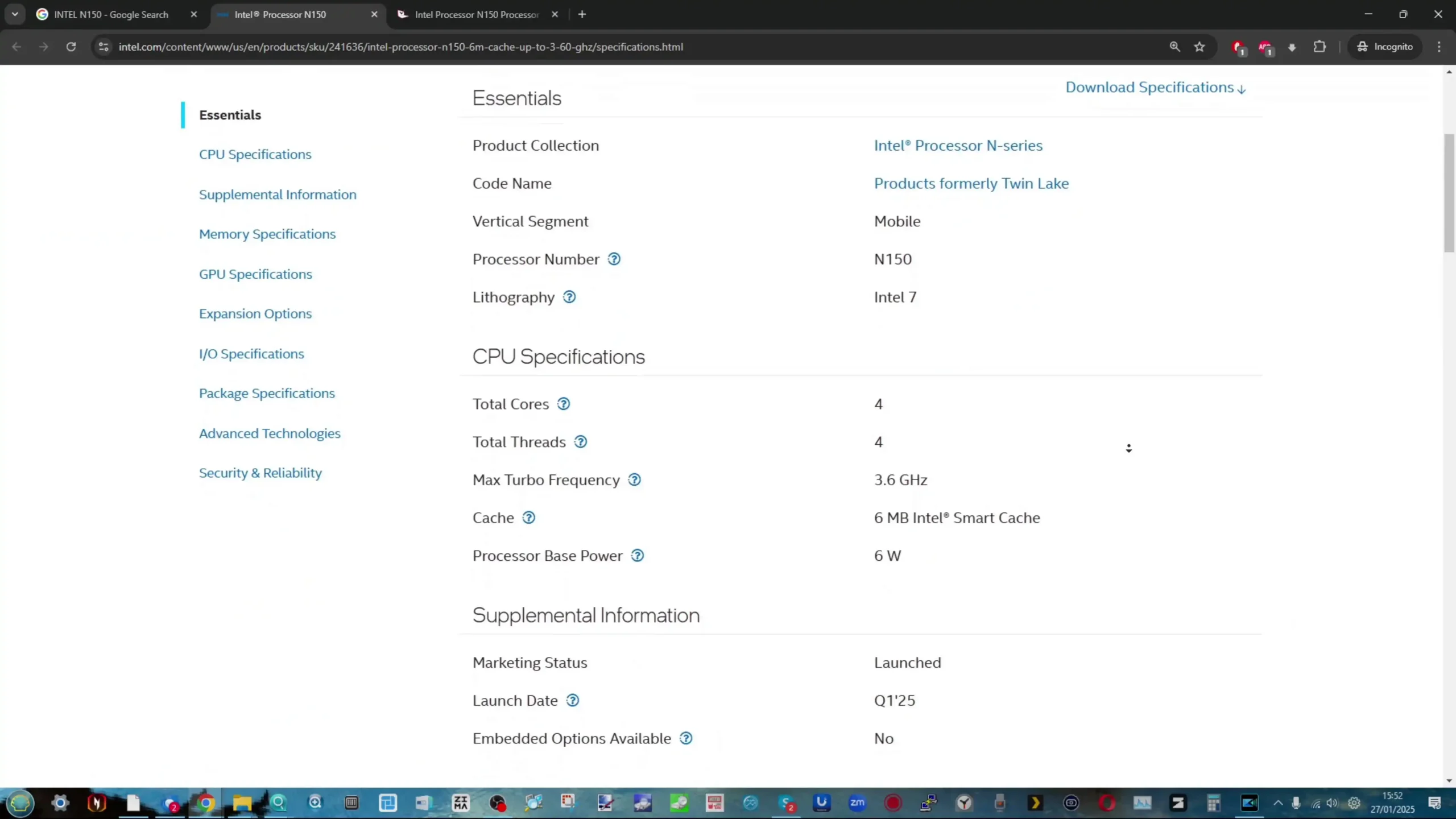

At the heart of the M8 motherboard lies a choice between two Intel Twin Lake processors: the N150 and the N355. The N150 is a quad-core, four-thread CPU with a base architecture derived from the Alder Lake-N family, running at up to 3.6GHz and featuring a modest 6MB cache. It operates at a remarkably low TDP of 6W, making it suitable for passive or semi-passive cooling environments.

The N355, on the other hand, doubles the thread count and bumps performance further, albeit at a slightly higher price. Both CPUs are pre-soldered to the board and arrive with a compact, ball-bearing fan assembly that supports quiet, efficient cooling. These processors are not meant for heavy computation but offer enough power for file server duties, light containerization, and even modest Plex media serving—with the N150 proving capable of 4K playback in testing.

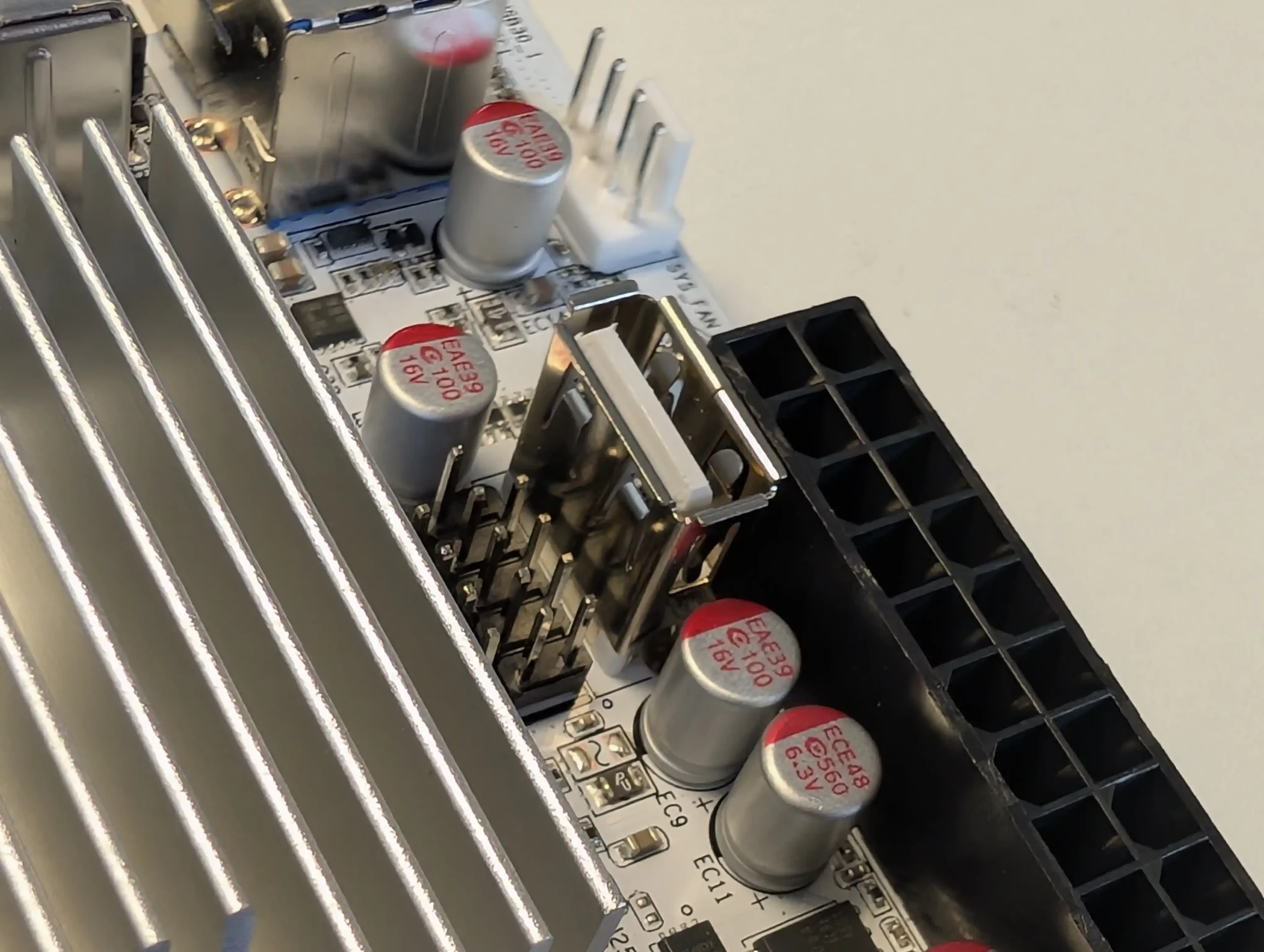

Memory support is handled via a single DDR5 SO-DIMM slot, officially supporting up to 48GB at 4800MHz. While dual-channel operation is not available, DDR5’s higher base bandwidth helps compensate for this limitation in real-world usage. The board accepts standard non-ECC modules and will clock down any faster memory to the platform’s 4800MHz limit.

For NAS and virtualization users, this constraint is acceptable, though power users may note that memory upgrades are capped to a single slot. That said, 32GB or 48GB configurations are more than adequate for common use cases like running TrueNAS Scale with Docker containers, or spinning up a few VMs in Proxmox.

The board’s PCIe lane distribution is particularly deliberate given the constraints of the Twin Lake architecture, which provides just 9 usable PCIe lanes. Despite this, the M8 balances connectivity by allocating PCIe Gen3 x2 bandwidth to the 10GbE port, ensuring full 10Gbps throughput with bandwidth overhead. The SATA controllers each receive dedicated PCIe Gen3 x1 lanes, and each M.2 NVMe slot is similarly mapped at x1 speed.

The remaining lane is shared between the M.2 E-key (for Wi-Fi/BT modules) and the physical PCIe x1 expansion slot. This means that users must choose between Wi-Fi upgrades or additional PCIe peripherals—a typical tradeoff on ITX boards, but worth noting during build planning.

From a system management perspective, the board supports UEFI-only boot modes and includes features such as Auto Power-On, Scheduled Power-On, PXE boot, Wake-on-LAN, and Secure Boot, making it suitable for remote deployment or integration into managed environments. The board includes thermal monitoring via BIOS and OS-level tools, with fan control limited to one system fan header supporting PWM. These features, while basic, are sufficient for home server use or edge deployment in micro data centers. The compact ITX layout also makes the board a candidate for embedded use in custom NAS chassis or OEM enclosures with constrained airflow or proprietary mounting.

| Component | Details |

|---|---|

| CPU Options | Intel N150 (4C/4T, 3.6GHz, 6W TDP), Intel N355 (8C/8T, higher performance) |

| Memory | 1x DDR5 SO-DIMM, up to 48GB (4800MHz), non-ECC |

| Chipset/Lanes | Intel Twin Lake SoC, 9 PCIe Gen3 lanes total |

| NVMe Storage | 2x M.2 2280 NVMe (PCIe Gen3 x1 each) |

| SATA Support | 2x SFF-8643 (8x SATA III via breakout cables, each on ASM1164 controller) |

| PCIe Expansion | 1x PCIe Gen3 x1 slot (shared with M.2 E-Key) |

| WiFi Module Slot | 1x M.2 E-Key (2230) for Wi-Fi/BT (shares lane with PCIe slot) |

| Boot Features | UEFI-only, Auto Power-On, Wake-on-LAN, PXE boot, Secure Boot |

| Fan Support | 1x PWM system fan header, bundled CPU fan |

CWWK M8 10GbE NAS Mobo – Performance and Power Tests

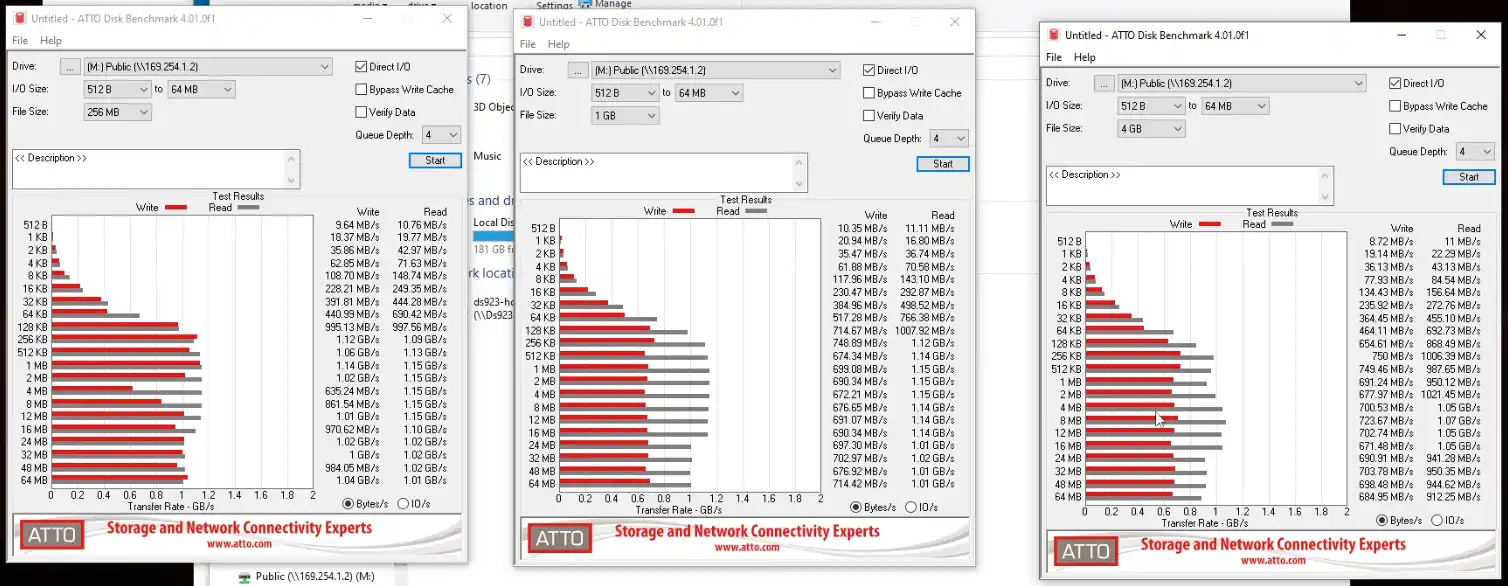

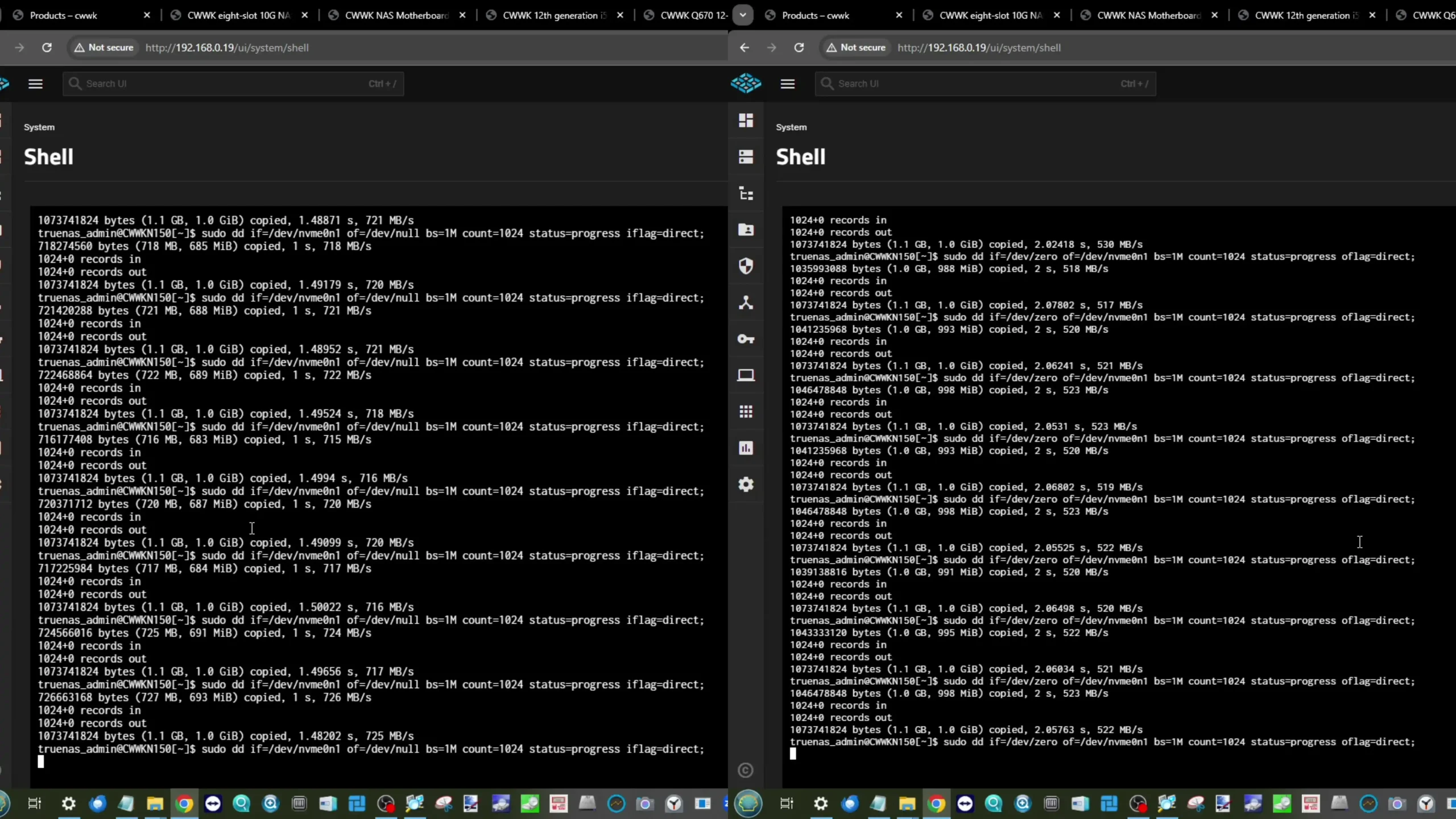

During benchmarking and real-world tests, the N150-based M8 motherboard demonstrated performance levels consistent with expectations for an ultra-low-power NAS platform. Sequential read speeds over the 10GbE interface approached saturation during synthetic ATTO Disk Benchmark tests, particularly with a 256MB block size, where throughput consistently exceeded 950MB/s.

Write performance, however, plateaued slightly lower, averaging between 650–700MB/s for 1GB and 4GB file tests. These figures are typical for systems utilizing Gen3 x1 NVMe SSDs and efficiency-focused CPUs like the N150, where write-intensive operations are more limited by CPU capability than disk throughput. Larger transfers or workloads involving compression will see slightly more variation, but in most scenarios, read performance remained stable and consistent.

Using a RAID 1 array of Seagate IronWolf drives connected via the dual SFF-8643 SATA ports, the board achieved average write speeds of 550–580MB/s, with occasional peaks in read performance reaching up to 800MB/s, though these were not sustained.

These results reflect the benefit of having each SATA group routed through a separate ASM1164 controller, ensuring that bandwidth isn’t choked under RAID configurations or multi-drive reads. In practical terms, this makes the board well-suited for file-serving tasks, Time Machine backups, or media library hosting, with no obvious contention across interfaces during simultaneous read/write operations.

NVMe performance was constrained by the PCIe Gen3 x1 link per M.2 slot, which limited theoretical throughput to under 1GB/s. Tests confirmed read speeds of around 720MB/s and write speeds of approximately 520MB/s in sustained transfers. While not ideal for high-performance VM storage or video editing scratch disks, these speeds are more than adequate for cache duties or container storage. Importantly, the board maintains predictable performance across both NVMe slots, and thermals were manageable under active load without throttling, thanks in part to the pre-attached CPU cooler and accessible airflow pathways on the board’s surface.

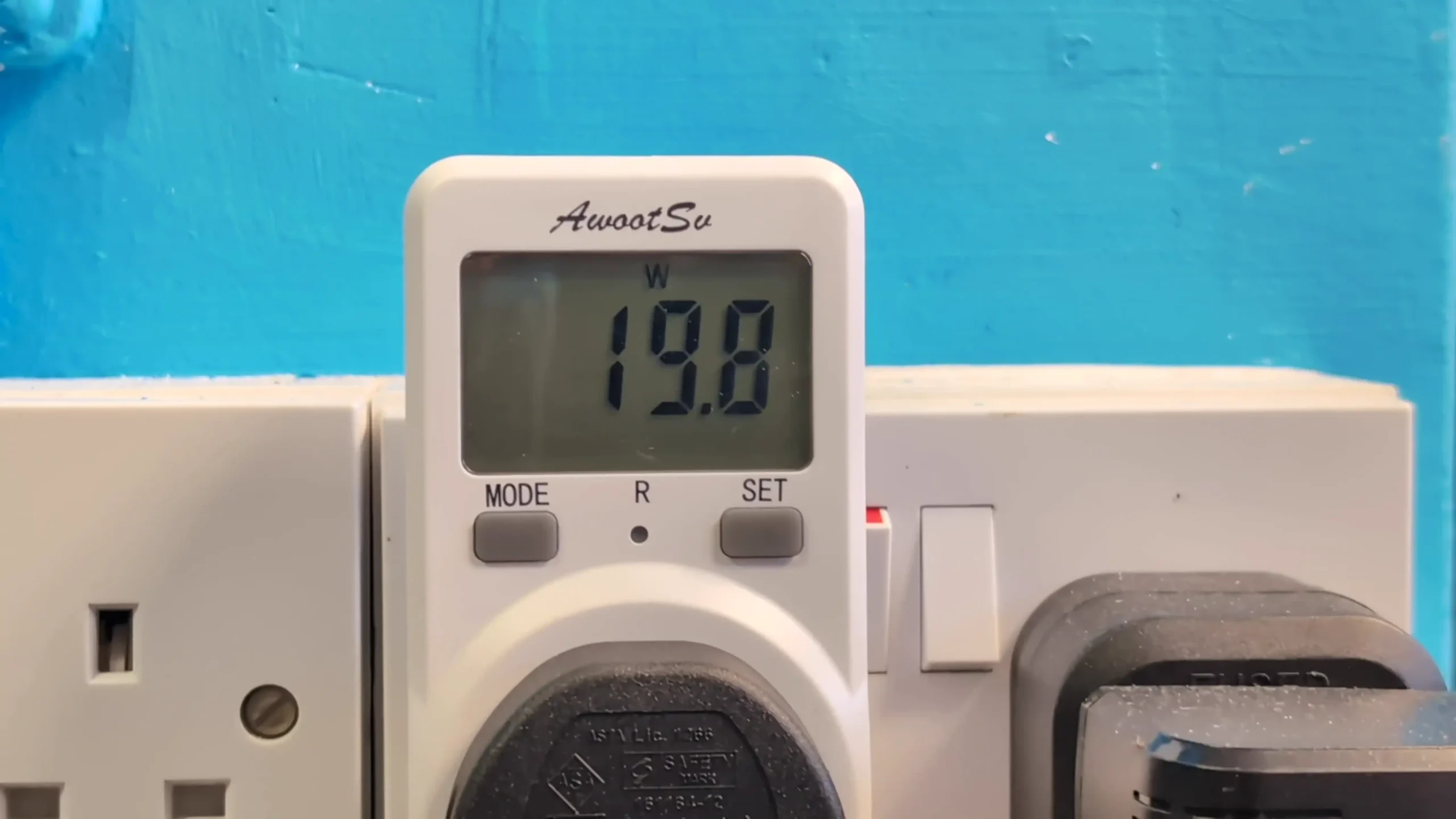

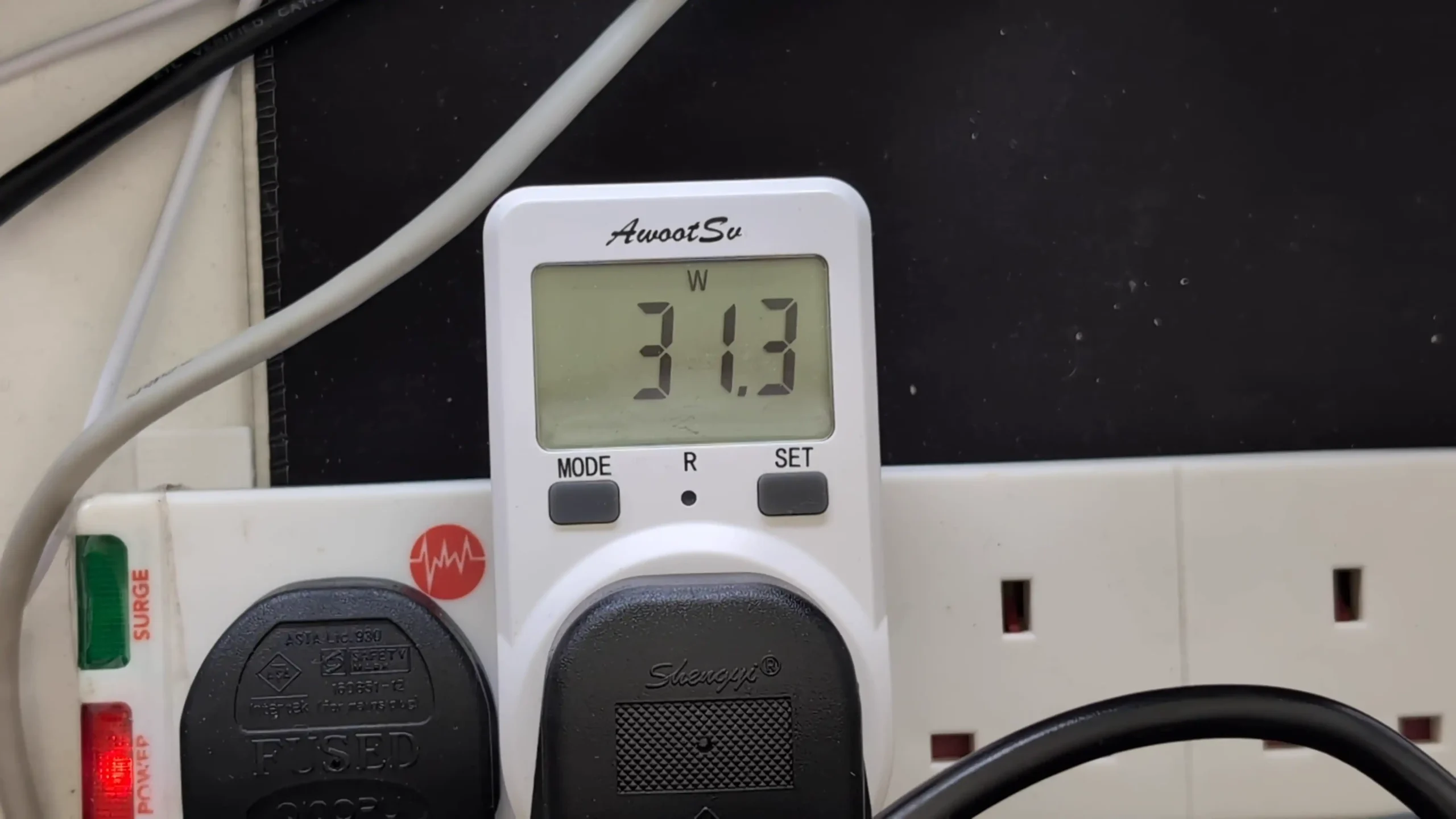

In terms of power efficiency, the system consumed approximately 19–20W under load when configured with the N150 CPU, 8GB of DDR5, two NVMe SSDs, and a 10GbE connection in active use. When idle but fully populated with four SATA drives and an expansion card installed (but unused), power draw settled at around 31.4W. This confirms the board’s suitability for 24/7 operation without requiring high-capacity PSUs or custom thermal management.

|

|

| Test Category | Result (N150 Model) |

|---|---|

| 10GbE Read (ATTO, 256MB) | ~950MB/s (near saturation) |

| 10GbE Write (1–4GB) | ~650–700MB/s |

| RAID 1 HDD (SATA) | Write: 550–580MB/s, Read Peak: up to 800MB/s (occasional spikes) |

| NVMe (Gen3 x1) | Read: ~720MB/s, Write: ~520MB/s |

| Power Draw (Load) | ~19–20W (N150, 2× NVMe, 10GbE active) |

| Power Draw (Idle, full config) | ~31.4W (4× HDD, PCIe card, NVMe, no I/O) |

| Thermals | Stable under load; no active throttling observed |

CWWK M8 10GbE NAS Mobo – Verdict and Conclusion

The CWWK M8 motherboard delivers a rare combination of high-speed networking, broad storage expandability, and low power consumption, all within a Mini-ITX footprint. It manages to balance PCIe lane allocation across 10GbE, dual NVMe, and eight SATA drives without compromising basic performance, thanks to deliberate hardware pairing and thoughtful board layout. The use of separate SATA controllers, a well-provisioned 10GbE controller on Gen3 x2 lanes, and native UEFI support reflects a clear intent to make this a serious option for NAS enthusiasts and advanced home users. Its ability to sustain near-saturation speeds on the 10GbE connection and provide usable NVMe throughput makes it a capable base for TrueNAS, Unraid, or Proxmox environments—whether for home backup, Plex media hosting, or light VM workloads.

However, there are trade-offs. The limited PCIe expandability, single RAM slot, and Gen3 x1 constraints on NVMe performance may not meet the needs of high-end workstation builders or enterprise deployments. Additionally, the shared PCIe lane between the M.2 E-key and the PCIe slot limits simultaneous use of both interfaces, which could affect those hoping to add both Wi-Fi and a PCIe peripheral. Still, for its price point and target use case, the M8 delivers well above average. It avoids many of the bottlenecks seen in competing low-power boards and manages to do so at under $300 with a pre-installed CPU. For users building a power-efficient, high-bandwidth DIY NAS with flexible drive options and capable base specs, the CWWK M8 stands out as a strong contender.

| Where to Buy? |

| Pros | Cons |

|---|---|

| 10GbE RJ45 port (AQC113C) with full Gen3 x2 bandwidth | PCIe slot and M.2 E-Key share a lane—only one usable at a time |

| Dual 2.5GbE Intel i226-V ports with wide OS compatibility | M.2 NVMe slots limited to PCIe Gen3 x1 speeds |

| Supports up to 8 SATA drives via dual independent SFF-8643 ports | Single DDR5 SO-DIMM slot (no dual-channel support) |

| Includes 2× M.2 NVMe 2280 slots, suitable for cache or boot use | |

| Very low power draw (~20W under load, ~31W idle fully populated) | |

| Compact Mini-ITX form factor with well-organized layout | |

| Pre-installed CPU and active cooling fan included | |

| Broad OS support (TrueNAS, Unraid, PVE, Linux, Windows, etc.) |

SUBSCRIBE TO OUR NEWSLETTER

SUBSCRIBE TO OUR NEWSLETTER

[contact-form-7]

Join Inner Circle

Join Inner Circle Get an alert every time something gets added to this specific article!

Subscribe

Subscribe

This description contains links to Amazon. These links will take you to some of the products mentioned in today's content. As an Amazon Associate, I earn from qualifying purchases. Visit the NASCompares Deal Finder to find the best place to buy this device in your region, based on Service, Support and Reputation - Just Search for your NAS Drive in the Box Below

Need Advice on Data Storage from an Expert?

Finally, for free advice about your setup, just leave a message in the comments below here at NASCompares.com and we will get back to you. Need Help?

Where possible (and where appropriate) please provide as much information about your requirements, as then I can arrange the best answer and solution to your needs. Do not worry about your e-mail address being required, it will NOT be used in a mailing list and will NOT be used in any way other than to respond to your enquiry.

[contact-form-7]

Need Help?

Where possible (and where appropriate) please provide as much information about your requirements, as then I can arrange the best answer and solution to your needs. Do not worry about your e-mail address being required, it will NOT be used in a mailing list and will NOT be used in any way other than to respond to your enquiry.

[contact-form-7]

Ko-fi or old school Paypal. Thanks!To find out more about how to support this advice service check HEREIf you need to fix or configure a NAS, check Fiver

Have you thought about helping others with your knowledge? Find Instructions Here

Ko-fi or old school Paypal. Thanks!To find out more about how to support this advice service check HEREIf you need to fix or configure a NAS, check Fiver

Have you thought about helping others with your knowledge? Find Instructions Here

|

|