Vue lecture

Fin de vie de Windows 10 : Microsoft prolonge le support… mais sous conditions

La fin de Windows 10 approche. Microsoft prévoit la fin de son support gratuit le 14 octobre 2025. Cette date est redoutée.

La fin de Windows 10 approche. Microsoft prévoit la fin de son support gratuit le 14 octobre 2025. Cette date est redoutée.

Cet article Fin de vie de Windows 10 : Microsoft prolonge le support… mais sous conditions a été publié en premier par GinjFo.

Microsoft's extra year of Windows 10 security updates isn't a "viable solution" for the 400 million PCs that can't upgrade to Windows 11 — "It's obvious users are frustrated and feel yanked around."

© Getty Images | Drew Angerer

Windows Sandbox sur Windows 11 : effectuez vos tests en toute sécurité dans un bac à sable

Découvrez comment activer, configurer et utiliser Windows Sandbox sur Windows 11 pour tester des logiciels en toute sécurité, sans impacter votre système.

The post Windows Sandbox sur Windows 11 : effectuez vos tests en toute sécurité dans un bac à sable first appeared on IT-Connect.

Windows 10 : tout savoir sur le programme ESU (Extended Security Updates)

DISM erreur 5 (accès refusé) : Les solutions

Vous tentez d’utiliser l’outil DISM (Deployment Imaging Service and Management Tool) pour réparer Windows, mais vous êtes bloqué par l’erreur 5 – « Accès refusé » ? Ce message frustrant est courant, mais heureusement, il existe plusieurs méthodes simples et efficaces pour le résoudre.

Dans cet article, nous allons vous expliquer en détail les causes possibles de cette erreur et vous guider pas à pas vers les solutions adaptées. Découvrez comment exécuter DISM correctement et retrouver un système Windows pleinement fonctionnel.

Quelles sont les sources de l’erreur 5 sur DISM

Voici les raisons qui peuvent expliquer pourquoi DISM ne fonctionne pas correctement :

- Commande non exécutée en tant qu’administrateur : C’est la cause la plus fréquente. DISM nécessite des privilèges élevés pour fonctionner. Notez que dans certains cas, cela peut venir d’un bug de l’UAC

- Problèmes de permissions sur les fichiers système ou les dossiers utilisés : Si DISM tente d’accéder à un répertoire ou à un fichier protégé, il échouera sans les droits nécessaires.

- Logiciel antivirus ou de sécurité : Certains antivirus peuvent bloquer les opérations système sensibles, comme celles de DISM.

- Corruption du profil utilisateur : Un profil utilisateur endommagé peut empêcher l’exécution correcte de DISM.

- Service ou dépendance non démarré(e) : Certains services Windows doivent être actifs pour que DISM fonctionne, comme le service « Windows Modules Installer ».

- Système de fichiers endommagé : Des erreurs dans le système de fichiers peuvent bloquer l’accès à des composants nécessaires.

Comment corriger l’erreur 5 sur DISM

Exécuter l’invite de commandes en tant qu’administrateur :

- Dans la recherche Windows, saisissez « Invite de commandes«

- Puis à droite, cliquez sur « Exécuter en tant qu’administrateur«

- Le contrôle des comptes utilisateurs (UAC) doit se déclencher et vous devez répondre Oui. Si ce dernier n’apparaît pas, il y a un problème.

Plus de détails, comment ouvrir une invite de commandes en administrateur :

- Comment ouvrir une invite de commandes sur Windows 10

- Comment ouvrir Windows Terminal sur Windows 11

Vérifier les autorisations du dossier de destination

Une autre cause fréquente de l’erreur DISM 5 est un problème de permissions sur le dossier ou le fichier utilisé pendant l’opération. DISM peut tenter d’accéder à une ressource système protégée ou à un dossier dont les autorisations sont insuffisantes.

Quand ce problème se pose :

- Vous utilisez l’option

/ApplyImage,/CaptureImageou/Mount-Image. - Vous spécifiez un chemin de destination personnalisé.

- Le fichier

.wimou.esdse trouve sur un disque externe ou dans un dossier restreint.

Étapes de vérification et de correction :

- Assurez-vous que vous avez les droits administrateur sur le dossier : Onglet Sécurité > Modifier > ajoutez votre compte utilisateur avec Contrôle total.

- Évitez les dossiers système protégés : N’utilisez pas de chemins comme

C:\WindowsouC:\Program Files. Préférez un dossier simple commeC:\DISM. - Exécutez CMD en tant qu’administrateur (même si vous avez accès au dossier).

C:\, par exemple C:\DISM, et utilisez ce chemin dans vos commandes DISM.Désactiver temporairement l’antivirus

Certains logiciels antivirus peuvent interférer avec les opérations de DISM.

Dans ce cas, désactivez temporairement votre antivirus et réessayez la commande.

Autre solution, tentez la commande depuis le mode sans échec : Comment démarrer Windows en mode sans échec.

Si cela fonctionne en mode sans échec, une application est la source de problèmes d’autorisations pour DISM.

Tentez la commande DISM depuis le compte administrateur intégré

Le compte administrateur intégré n’est pas soumis à l’UAC.

Si ce dernier pose un problème, vous pouvez contourner l’erreur 5 de DISM de cette manière.

- Activez le compte administrateur intégré :

- Puis, connectez-vous à ce dernier

- Ouvrez une invite de commandes puis lancez votre commande DISM pour tester si cela permet de contourner l’erreur 5

Utiliser DISM depuis les options de récupération avancées (WinRE)

Si l’erreur DISM 5 persiste malgré l’exécution en tant qu’administrateur, il est conseillé d’exécuter DISM depuis l’environnement de récupération Windows (WinRE), où le système est moins chargé et les fichiers système ne sont pas verrouillés.

Étapes à suivre :

- Redémarrer en mode de récupération :

- Cliquez sur le menu Démarrer, maintenez Shift (Maj) enfoncé et sélectionnez Redémarrer.

- Ou allez dans Paramètres > Mise à jour et sécurité > Récupération > Redémarrer maintenant sous « Démarrage avancé« .

- Plus d’aide : Comment démarrer Windows dans les options de récupération

- Accéder à l’invite de commandes : Dans les options de récupération, cliquez sur Dépannage > Options avancées > Invite de commandes.

- Identifier la lettre de lecteur Windows :Tapez

diskpart, puislist volumepour identifier la lettre de la partition contenant Windows (souvent D: au lieu de C:). - Tapez

exitpour quitter diskpart. - Lancer DISM depuis WinRE avec l’option

/Image. Par exemple :

dism /Image:D:\ /Cleanup-Image /RestoreHealth- Ou encore pour nettoyer le magasin WinSxS (répertoire de composants)

DISM /Image:D:\ /Cleanup-Image /StartComponentCleanupRéparer Windows

Tout d’abord, vous pouvez tenter de réparer les composants de Windows à l’aide de l’excellent utilitaire Windows Repair.

Si certains services ne démarrent pas ou sont corrompus, cela peut les réparer. De même si des permissions et autorisations de fichiers sont erronées.

Aidez-vous de ce guide complet : Windows Repair – outil de réparation de Windows.

Lorsque Windows est totalement endommagé et que les problèmes sont trop nombreux, vous pouvez tenter de réparer Windows 10, 11 sans perte de données et en conservant les programmes installés.

Cela permet de rétablir un système fonctionnel à partir des fichiers ISO et images de Windows.

La procédure est décrite pas à pas dans cet article :

Il s’agit d’une opération de réinitialisation et de remise à zéro qui supprime les applications et remet le système à son état d’origine.

C’est la solution radicale pour retrouver un système fonctionnel.

Pour cela :

- Allez dans Paramètres > Mise à jour et sécurité > Récupération

- Sous la section Réinitialiser ce PC, clique sur Commencer et choisis si tu veux conserver ou supprimer tes fichiers personnels

Les tutoriels :

Consulter les journaux pour plus d’informations :

Les fichiers journaux de DISM peuvent fournir des détails supplémentaires sur l’erreur.

Vérifiez le fichier C:\Windows\Logs\DISM\dism.log pour des informations spécifiques.

Voici un exemple d’entrée de log :

2025-05-24 20:50:33, Info DISM DISM Package Manager: PID=13920 TID=12144 Error in operation: (null) (CBS HRESULT=0x80070005) - CCbsConUIHandler::Error

2025-05-24 20:50:33, Error DISM DISM Package Manager: PID=13920 TID=5276 Failed finalizing changes. - CDISMPackageManager::Internal_Finalize(hr:0x80070005)

2025-05-24 20:50:33, Error DISM DISM Package Manager: PID=13920 TID=5276 Failed processing package changes - CDISMPackageManager::StartComponentCleanupEx(hr:0x80070005)

2025-05-24 20:50:33, Error DISM DISM Package Manager: PID=13920 TID=5276 Failed to start component cleanup. - CPackageManagerCLIHandler::ProcessCmdLine_CleanupImage(hr:0x80070005)

2025-05-24 20:50:33, Error DISM DISM Package Manager: PID=13920 TID=5276 Failed while processing command cleanup-image. - CPackageManagerCLIHandler::ExecuteCmdLine(hr:0x80070005)

2025-05-24 20:50:33, Info DISM DISM Package Manager: PID=13920 TID=5276 Further logs for online package and feature related operations can be found at %WINDIR%\logs\CBS\cbs.log - CPackageManagerCLIHandler::ExecuteCmdLine

2025-05-24 20:50:33, Error DISM DISM.EXE: DISM Package Manager processed the command line but failed. HRESULT=80070005

Ici, 0x80070005 = Access Denied (Accès refusé). Cela indique que DISM n’a pas les droits nécessaires pour finaliser les opérations de nettoyage d’image.

Liens

- DISM : réparer les fichiers systèmes et images de Windows 10

- Réparer Windows 10 avec DISM depuis l’ISO

- Dism++ : Nettoyer Windows facilement

- Erreur 87 avec DISM sur Windows 7 et 10

- DISM : les fichiers sources sont introuvables : 0x800f081 ou 0x800f081f

- DISM GUI : ajouter un pilote à une ISO Windows

- Installer Windows 10 avec DISM sur un disque secondaire ou externe

- Comment réparer les fichiers système manquants ou endommagés sous Windows

L’article DISM erreur 5 (accès refusé) : Les solutions est apparu en premier sur malekal.com.

Windows : ce problème peut retarder la distribution des mises à jour de sécurité de juin 2025

Microsoft confirme un bug retardant l'installation des mises à jour Windows de juin 2025, lié à un horodatage incorrect dans les métadonnées.

The post Windows : ce problème peut retarder la distribution des mises à jour de sécurité de juin 2025 first appeared on IT-Connect.

Bootkit : malware du démarrage, comment il fonctionne et comment s’en protéger

Parmi les menaces les plus avancées et les plus difficiles à détecter, le bootkit occupe une place à part. Ce type de malware s’attaque à une phase critique du système : le démarrage de l’ordinateur, avant même que Windows ne soit chargé. En infectant le MBR (Master Boot Record) ou le firmware UEFI, un bootkit peut prendre le contrôle du PC dès l’allumage, cacher d’autres malwares et désactiver les protections de sécurité, tout en restant pratiquement invisible pour les antivirus classiques.

Dans cet article, nous allons vous expliquer :

- ce qu’est un bootkit et comment il fonctionne,

- pourquoi il est si difficile à détecter et à supprimer,

- quels sont les exemples les plus connus (TDL4, BlackLotus, Petya…),

- et comment vous protéger efficacement, notamment grâce au Secure Boot et à l’UEFI.

J’ai donc synthétisé pour vous tout ce qu’il faut savoir dans ce guide complet qui vous donnera une vue complète sur cette menace extrêmement furtive, mais bien réelle.

Qu’est-ce qu’un bootkit ?

Un bootkit (contraction de bootloader et rootkit) est un type de malware qui s’infiltre dans la phase de démarrage du système, bien avant que Windows ou tout autre OS ne soit complètement chargé. Il cible généralement :

- le secteur de démarrage (MBR) sur les anciens systèmes,

- ou le bootloader UEFI (EFI/ESP) sur les machines modernes.

Une fois installé, le bootkit peut dissimuler d’autres malwares, prendre le contrôle total du système, et intercepter des fonctions système critiques, tout en restant pratiquement invisible.

Comment fonctionne un bootkit et pourquoi sont-ils si difficiles à détecter ?

Un bootkit agit dès le démarrage de l’ordinateur, avant même que l’antivirus ou le noyau de Windows ne soient actifs. Il s’insère dans la chaîne de démarrage et charge un code malveillant en mémoire, qui peut ensuite :

- injecter des composants malveillants dans le noyau (kernel),

- contourner les contrôles d’intégrité,

- cacher des fichiers, processus ou connexions réseau.

Ce fonctionnement bas-niveau permet au bootkit de prendre la main avant que les protections du système ne soient en mesure de le détecter. Il est donc très difficile à repérer et encore plus compliqué à supprimer sans un accès direct au firmware ou un environnement de secours.

Ainsi, les bootkits ne s’exécutent pas dans le cadre normal du système d’exploitation. Cela signifie que :

- les outils antivirus classiques ne peuvent pas les analyser, puisqu’ils sont actifs avant leur propre lancement,

- certains bootkits utilisent des signatures numériques valides, leur permettant de contourner Secure Boot,

- ils peuvent survivre à un formatage ou à une réinstallation de l’OS, si le secteur de démarrage ou le firmware n’est pas réinitialisé.

Que peut faire un bootkit ?

Les capacités d’un bootkit varient selon les cas, mais elles incluent généralement :

- l’espionnage (keylogger, interception de trafic, vol d’identifiants),

- le contrôle total du système, y compris l’élévation de privilèges,

- la persistance extrême, même après un formatage classique,

- l’installation silencieuse d’autres malwares (trojans, ransomwares…),

- la manipulation de fonctions système, rendant la machine instable ou totalement compromise.

Certains de ces bootkits visaient le vol d’informations (TDL4, Rovnix), d’autres étaient conçus pour un impact destructif (Petya, NotPetya), tandis que les plus récents (BlackLotus, CosmicStrand) visent à cacher leur présence tout en servant de base à d’autres malwares (ransomware, spyware, etc.).

Exemples de bootkits connus

En MBR

Le MBR (Master Boot Record) était historiquement plus vulnérable aux attaques de bootkits pour plusieurs raisons techniques et structurelles :

- Absence de vérification d’intégrité : Le BIOS (ancien firmware des PC) chargeait le MBR sans vérifier sa légitimité. Il n’existait ni signature cryptographique, ni système de validation par le constructeur

- Facilité d’écriture pour un malware : Un malware pouvait utiliser des commandes système simples (

\\.\PhysicalDrive0) pour écrire directement dans le MBR, sans besoin de privilèges élevés, ni alerte sécurité - Pas de Secure Boot à l’époque du MBR

De ce fait, de nombreux boookits ont vu le jour à partir de 2010.

TDL4 (Alureon) est un des bootkits les plus répandus dans les années 2010. Il infectait le MBR pour charger un rootkit au démarrage, permettant de cacher des fichiers, détourner le trafic réseau et désactiver les protections système. TDL4 représentait une menace durable sur Windows XP et Windows 7.

Rovnix est une autre menace de ce type modulaire découvert vers 2012. Il injectait du code dans le MBR et utilisait des techniques de persistance avancées. Il ciblait principalement les données bancaires, en interceptant les sessions de navigation.

Un cas très particulier : Petya est avant tout un ransomware, mais sa particularité est qu’il modifiait le MBR pour bloquer l’accès au système dès le démarrage. Plutôt que de chiffrer les fichiers individuellement, il remplaçait le bootloader Windows par un faux écran de vérification de disque, puis chiffrer la table MFT (Master File Table) du disque.

Même si ce n’est pas un bootkit classique (car il ne se cache pas et ne cherche pas à persister), Petya utilise les techniques des bootkits pour prendre le contrôle avant Windows, et en cela, il représente un cas hybride.

En UEFI

L’UEFI ajoute des mécanismes de sécurité qui visent à rendre l’installation de bootkit plus difficile.

Toutefois, des bootkits UEFI existent.

LoJax a été découvert en 2018 par les chercheurs d’ESET. Il s’agit du premier malware UEFI observé à l’état sauvage, utilisé dans une campagne ciblée d’espionnage attribuée au groupe de cyberespionnage APT28 (Fancy Bear), lié à la Russie.

LoJax ne s’attaquait pas au système Windows directement, mais au firmware UEFI, en modifiant le contenu de la partition système EFI (ESP).

Le bootkit CosmicStrand, découvert dans le firmware de cartes mères modifiées, ce bootkit UEFI injecte un malware en mémoire lors du boot. Il prouve que les pirates peuvent compromettre un PC dès le firmware, même si le disque est remplacé ou Windows réinstallé.

Puis BlackLotus , l’un des bootkits UEFI les plus redoutés. Il exploite une faille (CVE-2022-21894) pour désactiver Secure Boot, bypasser BitLocker, et installer une charge persistante dès le démarrage. Il fonctionne même sur des machines modernes entièrement à jour. Il s’agit d’un malware vendu à l’origine sur les forums underground, signalant un tournant dans la sophistication des bootkits UEFI.

Comment s’en protéger ?

La meilleure défense contre les bootkits repose sur une combinaison de bonnes pratiques, de paramétrage firmware et de technologies modernes.

Activer Secure Boot

Les bootkits tirent leur force du fait qu’ils s’exécutent avant le système d’exploitation, en s’insérant dans le processus de démarrage (MBR ou UEFI). Pour contrer cette menace, Microsoft a introduit, à partir de Windows 8, deux mécanismes complémentaires : Secure Boot et ELAM (Early Launch Anti-Malware). Ensemble, ils forment une chaîne de confiance conçue pour empêcher tout code non autorisé de s’exécuter au démarrage.

Secure Boot est une fonctionnalité de l’UEFI qui vérifie, au moment du démarrage, que chaque composant chargé (bootloader, noyau, drivers critiques) est signé numériquement par un éditeur approuvé (Microsoft ou OEM).

Si un fichier EFI a été modifié ou s’il ne possède pas de signature valide, le firmware bloque son exécution (Security Violated).

Cela vise notamment à corriger le problème d’absence de vérification d’intégrité présent dans MBR.

ELAM (Early Launch Anti-Malware) est un pilote antivirus spécial lancé avant les pilotes tiers lors du démarrage de Windows.

Son rôle est de scanner les pilotes qui se chargent très tôt (y compris ceux injectés par un bootkit) et de bloquer ceux qui sont malveillants ou suspects.

Même si un bootkit contourne Secure Boot ou s’insère plus loin dans la chaîne de démarrage, ELAM peut intercepter son action au moment où il tente d’injecter un composant malveillant dans le noyau de Windows.

C’est une défense essentielle pour empêcher le chargement de code non autorisé au démarrage.

Cela fait partie de la stratégie de Microsoft pour rendre son OS plus sûr.

Plus de détails : Windows 11 et 10 : évolutions des protections de sécurité intégrées contre les virus et malwares

Enfin, à lire : Qu’est-ce que le Secure boot la protection des PC UEFI et comment ça marche ?

Maintenir le firmware à jour

Les fabricants de cartes mères publient régulièrement des mises à jour UEFI/BIOS pour corriger des failles exploitables par des bootkits.

Il est donc recommandé de :

- Maintenir à jour le BIOS est donc essentiel

- Installez les mises à jour de sécurité de Windows. Microsoft peut publier des mises à jour du firmware EFI via Windows Update

- Installez les mises à jour proposées dans les outils des fabricants de PC OEM

Utiliser un antivirus avec protection UEFI

Certains antivirus avancés (comme ESET, Kaspersky, Bitdefender ou Windows Defender sur machines compatibles) scannent le firmware UEFI pour détecter d’éventuelles modifications.

Éviter les ISO ou installeurs non vérifiés

Les bootkits peuvent être installés via des supports compromis : clés USB modifiées, ISO piégés, ou systèmes pré-infectés.

Le risque notamment est lorsque l’on installe une version modifiée de Windows.

Vous n’êtes pas certains que l’auteur y a inséré un malware et notamment un bootkit.

Toujours utiliser des sources officielles.

Utiliser des outils spécialisés de détection

Des outils comme UEFItool, CHIPSEC, ou des antivirus à démarrage sécurisé (bootables) peuvent analyser l’intégrité du firmware.

Comment supprimer un bootkit ?

La suppression d’un bootkit est complexe et dépend du type de système infecté :

- Pour les anciens systèmes MBR : réinitialiser le MBR, puis formater complètement le disque.

- Pour les systèmes UEFI : réinitialiser le BIOS/UEFI aux paramètres d’usine, flasher le firmware si nécessaire, puis réinstaller l’OS avec Secure Boot actif.

Dans certains cas, utilisez des outils de secours bootables, comme :

- Microsoft Defender Offline,

- ESET SysRescue Live,

- ou un LiveCD Linux spécialisé dans l’analyse firmware.

Rootkit et bootkit : quelle est la différence ?

Un rootkit est un malware furtif qui s’exécute dans le système d’exploitation, souvent au niveau noyau (kernel mode), et qui sert à masquer d’autres fichiers, processus ou connexions. Il se charge après Windows.

Au tour des années 2007, il fallait utiliser des outils comme GMER ou TDSKiller de Kaspersky pour détecter ce type de malware.

De son côté, un bootkit, lui, est une extension du rootkit, mais encore plus bas niveau : il s’infiltre dans le processus de démarrage, avant Windows, ce qui lui donne un contrôle total sur la machine dès l’allumage.

| Critère | Rootkit | Bootkit |

| Emplacement | Noyau de Windows, pilotes, services, registre | MBR, secteur de démarrage, firmware UEFI |

| Moment d’exécution | Après le démarrage du système (post-boot) | Avant ou pendant le démarrage du système (pre-boot) |

| Objectif principal | Cacher d’autres malwares, manipuler le système | Contrôler la phase de boot, injecter du code très tôt |

| Mode d’action | Injection dans des processus ou des pilotes | Remplacement ou modification du bootloader |

| Furtivité | Très élevée, mais dépend de la version de l’OS | Extrême : le malware agit avant que le système ne se charge |

| Persistance | Persistant jusqu’à nettoyage ou désactivation | Peut survivre à un formatage de disque |

| Détection | Possible avec outils avancés (antirootkits, EDR) | Très difficile sans analyse firmware ou scan UEFI |

Liens

- Les virus informatiques : fonctionnement et protections

- Comment les virus informatiques sont distribués

- Comment fonctionnent les trojans : les explications

- Liste des détections antivirus : exemples de malwares, trojans, PUP, adwares

- Trojan Stealer : le malware qui vole des données

- Les keylogger ou enregistreur de frappes clavier

- Trojan PowerShell

- Vers informatiques (worms) : description et fonctionnement

- Qu’est-ce que les spywares (logiciel espion) et comment les supprimer

- Les Trojans Banker

- Comprendre le Trojan Downloader : rôle, fonctionnement, exemples, protection

- Les virus sur Android

- Trojan RAT (Remote Access Tool)

- Les botnets : réseau de machines infectées

- Business malwares : le Pourquoi des infections informatiques

- Comment les virus informatiques sont distribués.

- La sécurité de son PC, c’est quoi ?

- Savoir si on a un virus sur son PC : 9 signes d’une infection par un malware

L’article Bootkit : malware du démarrage, comment il fonctionne et comment s’en protéger est apparu en premier sur malekal.com.

ESU Windows : comment continuer à recevoir des mises à jour de sécurité après la fin de support

Lorsque Microsoft met fin au support d’une version de Windows, cela signifie que le système ne recevra plus de mises à jour de sécurité, exposant les utilisateurs à de potentielles vulnérabilités. Pour répondre à cette problématique, Microsoft propose un programme appelé ESU (Extended Security Updates), ou mises à jour de sécurité étendues.

Ce dispositif permet de prolonger la durée de vie d’un système d’exploitation au-delà de sa fin de support officielle, en continuant à livrer des correctifs critiques, sous certaines conditions. Il est particulièrement utile pour les entreprises, les organisations, ou les particuliers qui ne peuvent pas migrer immédiatement vers une version plus récente de Windows.

Dans cet article, nous vous expliquons ce que sont les ESU, à quoi elles servent, qui peut en bénéficier, dans quels cas elles sont gratuites ou payantes, et comment les activer si vous utilisez encore Windows 10 après 2025.

Qu’est-ce que les mises à jour de sécurité étendues (ESU) de Microsoft ?

Lorsqu’un système d’exploitation Microsoft arrive en fin de support, il ne reçoit plus de mises à jour, ce qui expose ses utilisateurs à des vulnérabilités non corrigées. Pour pallier cette situation, Microsoft propose un programme appelé ESU – Extended Security Updates (mises à jour de sécurité étendues).

Ce programme permet aux utilisateurs et aux entreprises de continuer à recevoir des correctifs de sécurité critiques pendant une période définie après la fin du support officiel, tout en leur laissant plus de temps pour préparer une migration vers une version plus récente de Windows.

La page de Microsoft : https://learn.microsoft.com/fr-fr/windows/whats-new/extended-security-updates

Pourquoi les ESU existent-ils ?

Dans les faits, des millions de machines continuent d’utiliser des versions de Windows qui ne sont plus supportées officiellement (comme ce fut le cas pour Windows 7, puis bientôt Windows 10). Or, ces systèmes restent souvent connectés à Internet et donc vulnérables à des attaques si aucune mise à jour de sécurité n’est appliquée.

Les ESU sont donc un compromis proposé par Microsoft pour :

- prolonger la durée de vie de l’OS, de façon sécurisée,

- donner plus de temps aux entreprises pour migrer (équipements critiques, logiciels non compatibles, etc.),

- éviter une vague massive de machines non protégées, notamment dans les infrastructures sensibles (éducation, santé, collectivités).

Que couvrent les ESU ?

Les mises à jour ESU se concentrent uniquement sur les mises à jour de sécurité critiques et importantes, selon la classification CVSS de Microsoft. Elles ne contiennent :

- aucune nouvelle fonctionnalité,

- aucune mise à jour esthétique ou ergonomique,

- et aucune évolution des composants système non critiques.

Elles corrigent toutefois les failles de sécurité graves, notamment :

- les vulnérabilités de type exécution de code à distance (RCE),

- les failles d’escalade de privilèges,

- ou les attaques réseau exploitables à distance.

Comment bénéficier du programme ESU et comment l’activer ?

Pour bénéficier des mises à jour de sécurité étendues (ESU) sur un système Windows arrivé en fin de support, il est nécessaire d’activer le programme ESU sur la machine concernée. Cela se fait en installant une clé d’activation spécifique, fournie par Microsoft via les canaux appropriés (abonnement Microsoft 365 pour les particuliers, ou Volume Licensing/Intune pour les entreprises).

Le fonctionnement dépend du type d’utilisateur mais les pré-requis sont les mêmes.

- S’assurer que l’appareil exécute une version éligible de Windows (ex : Windows 10, édition Professionnelle ou Entreprise, version 22H2).

- Installer les mises à jour préparatoires ESU, disponibles via Windows Update ou le Microsoft Update Catalog. Ces correctifs sont nécessaires pour permettre à la machine de reconnaître la clé ESU.

Pour les particuliers avec Microsoft 365, cela se fait automatiquement via leur compte Microsoft connecté à l’appareil.

Pour les particuliers :

- Microsoft n’avait pas proposé d’ESU pour les particuliers avec Windows 7.

- Mais pour Windows 10, les ESU seront gratuits jusqu’en 2028 pour les utilisateurs disposant d’un abonnement Microsoft 365 Personnel ou Famille (à partir d’octobre 2025).

- Il suffira d’être connecté avec son compte Microsoft lié à l’abonnement pour recevoir les mises à jour automatiquement via Windows Update.

Pour les entreprises :

- Les ESU sont disponibles via des programmes payants, accessibles via :

- Microsoft Volume Licensing

- Microsoft Intune (via Endpoint Manager)

- Azure Arc ou Windows Autopatch

- L’abonnement ESU est annuel, avec des tarifs progressifs chaque année (souvent +100 % par an).

- L’entreprise doit activer une clé spéciale ESU sur chaque machine concernée pour recevoir les mises à jour.

- Pour activer la licence ESU en entreprises, il faut utiliser la commande

slmgrpour activer la clé ESU (clé MAK) :

slmgr /ipk

slmgr /ato- Redémarrez l’ordinateur, puis vérifiez que le système accepte désormais les mises à jour ESU via Windows Update.

- Microsoft propose également une activation automatique via Azure Arc, Intune, ou Windows Autopatch dans les environnements professionnels, pour simplifier le déploiement à grande échelle.

La page de Microsoft : https://learn.microsoft.com/fr-fr/windows/whats-new/enable-extended-security-updates

Quelles versions de Windows ont été concernées par l’ESU ?

Voici les systèmes qui ont bénéficié (ou vont bénéficier) du programme ESU :

| Version de Windows | Fin de support officielle | ESU disponible ? | Durée supplémentaire |

| Windows 7 | 01/01/20 | Oui (payant) | Jusqu’en janvier 2023 |

| Windows Server 2008 / R2 | 01/01/20 | Oui (payant) | Jusqu’en janvier 2023 |

| Windows 10 | 01/10/25 | Oui (gratuit via Microsoft 365 pour particuliers, payant pour entreprises) | Jusqu’en octobre 2028 |

Que se passe-t-il si je ne prends pas l’ESU ?

Si vous continuez d’utiliser un système sans ESU après sa fin de support :

- Vous ne recevrez plus aucune mise à jour de sécurité,

- Vous serez plus exposé aux attaques (exploitations de failles connues),

- Certaines applications (navigateurs, outils bancaires, logiciels tiers) refuseront progressivement de s’exécuter sur une version obsolète de Windows.

FAQ – Mises à jour de sécurité prolongées pour Windows 10 (ESU)

Les ESU permettent de continuer à recevoir des correctifs de sécurité critiques même après la fin de support officielle du système. Ce programme a déjà été utilisé pour Windows 7.

Oui, pour les particuliers : les utilisateurs de Windows 10 ayant un abonnement Microsoft 365 Personnel ou Famille recevront gratuitement les mises à jour de sécurité ESU jusqu’en octobre 2028.

En revanche, les entreprises devront payer un abonnement annuel ESU.

Les entreprises devront souscrire aux ESU via Microsoft Volume Licensing ou une gestion de parc via Intune ou Windows Autopatch. Le tarif n’a pas encore été officiellement communiqué, mais il devrait être progressif (plus élevé chaque année).

Non. Pour les particuliers avec Microsoft 365, les mises à jour continueront via Windows Update, à condition d’être connecté à un compte Microsoft valide. Aucune manipulation complexe n’est nécessaire.

Liens

- Qu’est-ce que la fin de support de Windows et les dates de fin de support

- Windows 11 : fin de service et de support

- La fin de support Windows 10 : les dates et les cycles

- Fin de support de Windows 10 : Que faire ?

- ESU Windows : comment continuer à recevoir des mises à jour de sécurité après la fin de support

- Office : date de fin de support et version compatible avec Windows 11/10

- La fin de support de Windows 7

- Fin de support Windows Vista : que faire ?

- Fin de support de Windows XP et risques de sécurité

- Tutoriel Windows : fonctionnement général et présentation

- Historique et liste des versions de Windows

L’article ESU Windows : comment continuer à recevoir des mises à jour de sécurité après la fin de support est apparu en premier sur malekal.com.

Fin de Windows 10 : comment obtenir les mises à jour gratuitement ou pour 30 $ ?

La fin de Windows 10 est programmée pour octobre 2025. Microsoft propose cependant des options gratuites pour continuer à recevoir les mises à jour jusqu’en 2026.

La fin de Windows 10 est programmée pour octobre 2025. Microsoft propose cependant des options gratuites pour continuer à recevoir les mises à jour jusqu’en 2026.

Cet article Fin de Windows 10 : comment obtenir les mises à jour gratuitement ou pour 30 $ ? a été publié en premier par GinjFo.

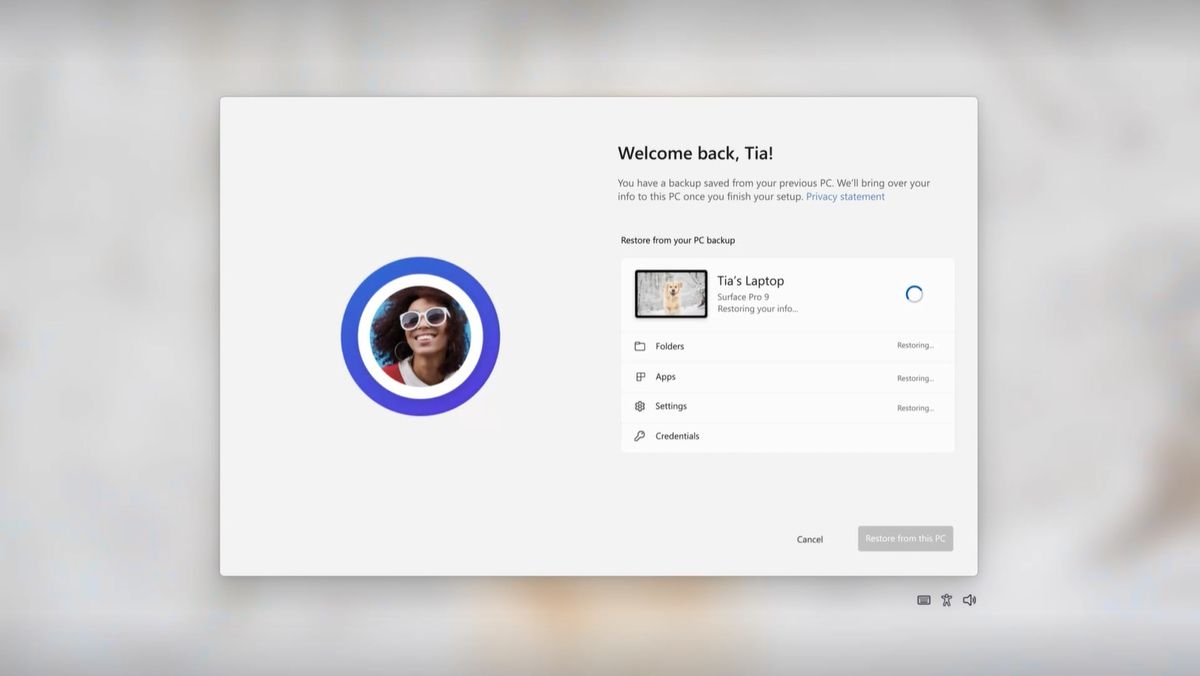

Windows 10 : vous pouvez obtenir un an de mises à jour de sécurité « gratuitement » grâce à vos points Microsoft

Will you sync your Windows 10 PC data to the cloud for free access to security updates beyond 2025?

© Microsoft

Prolonger le support de Windows 10 : voici 2 nouvelles solutions avec le Cloud et les points Microsoft

Découvrez comment prolonger le support de Windows 10 avec deux méthodes "gratuites" : les points Microsoft Rewards et l'application Sauvegarde Windows.

The post Prolonger le support de Windows 10 : voici 2 nouvelles solutions avec le Cloud et les points Microsoft first appeared on IT-Connect.

Microsoft makes Windows 10 security updates FREE for an extra year — but there's a catch, and you might not like it

© Windows Central / Zac Bowden

MDT : comment passer de Windows 10 à Windows 11 sans perdre les données ?

Ce tutoriel vous explique comment effectuer la mise à niveau de Windows 10 vers Windows 11 à l'aide d'une séquence de tâche MDT, sans perdre les données.

The post MDT : comment passer de Windows 10 à Windows 11 sans perdre les données ? first appeared on IT-Connect.

Inetpub : à quoi sert ce dossier Windows et peut‑on le supprimer ?

Vous avez remarqué un dossier nommé C:\inetpub sur votre disque dur et vous vous demandez s’il est important, à quoi il sert, ou même s’il peut être supprimé en toute sécurité ? Vous n’êtes pas seul : de nombreux utilisateurs découvrent ce répertoire sans en avoir connaissance, souvent après une mise à jour ou l’activation de certaines fonctionnalités Windows.

Le dossier inetpub est créé automatiquement lorsqu’on installe ou active IIS (Internet Information Services), le serveur web intégré à Windows. Il contient notamment les fichiers du site web par défaut hébergé localement, ainsi que des journaux ou fichiers temporaires liés au service web.

Dans cet article, nous allons voir :

- Pourquoi le dossier

inetpubapparaît sur votre PC, - S’il est lié à un risque de sécurité ou à une erreur système,

- Et surtout, si vous pouvez le supprimer sans conséquences selon votre usage de Windows.

Ce guide vous aidera à comprendre l’utilité réelle de inetpub et à décider en toute connaissance de cause s’il peut être conservé ou supprimé.

Qu’est-ce que le dossier inetpub sur Windows 11 ou Windows 10

Le dossier C:\inetpub est automatiquement créé par Windows lors de l’installation ou de l’activation du composant IIS (Internet Information Services), qui est le serveur web intégré à Windows. IIS est utilisé pour héberger des sites web localement ou à distance, principalement dans un contexte professionnel, de développement ou de test.

Plusieurs situations peuvent entraîner la création de ce dossier :

- L’activation manuelle d’IIS via les fonctionnalités facultatives de Windows,

- L’installation d’un logiciel qui utilise IIS en arrière-plan (par exemple : certains outils de gestion de parc, serveurs de messagerie ou plateformes de test local),

- Dans certains cas, une mise à jour Windows, un script ou un pack logiciel peut activer par défaut certains composants du serveur web.

Le dossier inetpub contient différents sous-dossiers :

wwwroot: répertoire par défaut pour les fichiers de sites web hébergés localement,logs: journaux de requêtes HTTP traitées par IIS,ftproot,history,custerr, etc. : utilisés selon les services activés.

Pourquoi le dossier inetpub apparaît sur votre PC

La présence d’un dossier inetpub vide ne signifie pas qu’il y a un problème : cela indique simplement qu’IIS a été installé ou initialisé à un moment, mais n’a pas été utilisé activement. Si vous n’avez pas besoin de cette fonctionnalité, vous pouvez désactiver IIS et supprimer le dossier sans risque.

De temps en temps, le dossier C:\inetpub est présent sur un système Windows, mais ne contient aucun fichier, ou uniquement un ou deux sous-dossiers vides comme wwwroot ou logs. Par exemple, un programme a déclenché l’installation du composant IIS (même partiels) sans en informer explicitement l’utilisateur — souvent à des fins de diagnostic, de test ou de serveur local temporaire. Cela suffit à provoquer la création du dossier, sans que le service IIS soit réellement utilisé.

Windows peut créer inetpub dès l’ajout des composants nécessaires à IIS, même si l’utilisateur ne configure jamais de site web ni n’utilise le serveur. Le dossier reste alors présent, mais inoccupé.

Si vous n’avez jamais eu l’intention d’héberger un site web ou d’utiliser IIS, ce dossier semble inutile. Toutefois, sa simple présence ne signifie pas que votre système est compromis ou mal configuré. Il reflète simplement l’activation d’une fonction Windows optionnelle.

Toutefois, certains logiciels ou scripts tiers (en particulier en environnement de développement local) peuvent aussi activer IIS de manière silencieuse, même sur Windows.

Pose-t-il un problèmle de sécurité ou stabilité du système

En l’état, la présence du dossier inetpub n’est pas un danger pour la sécurité ou la stabilité de Windows, tant que le serveur IIS n’est pas activement utilisé ou exposé sur le réseau.

Cependant, si IIS est installé et en fonctionnement, même par inadvertance, il ouvre par défaut un service d’écoute HTTP sur le port 80. Cela peut représenter une surface d’attaque si le service n’est pas configuré correctement ou si le pare-feu ne filtre pas les connexions entrantes. Un attaquant pourrait théoriquement exploiter une faille dans IIS ou dans une page hébergée dans wwwroot.

Du côté des performances ou de la stabilité système, la présence d’IIS ne pose pas de souci majeur — à condition qu’il ne tourne pas inutilement en arrière-plan. Il peut néanmoins consommer des ressources (RAM, CPU, ports réseau) et générer des fichiers journaux dans inetpub\logs, ce qui peut remplir le disque à long terme.

En résumé :

- Si IIS n’est pas actif,

inetpubest inoffensif et peut être ignoré. - Si IIS est actif par erreur, il est conseillé de désactiver ce composant pour limiter les risques réseau et nettoyer les dossiers associés.

Peut-on supprimer le dossier inetpub

Oui, le dossier inetpub peut être supprimé, mais à condition que le service IIS (Internet Information Services) soit désactivé au préalable. En effet, tant que IIS est actif, Windows peut continuer à utiliser ce dossier pour stocker des fichiers web, des logs ou des paramètres.

Pour les utilisateurs classiques (hors développeurs web ou administrateurs réseau), IIS n’est pas nécessaire. Si vous ne l’utilisez pas, vous pouvez désactiver IIS et supprimer inetpub sans conséquences sur Windows.

Voici les étapes à suivre.

Commencez par désactiver IIS du système :

- Sur votre clavier, appuyez sur les touches

- Puis saisissez optionalfeatures et OK

- Décochez Internet Information Services,

- Validez puis redémarre le PC si demandé.

Ensuite, vérifiez qu’aucun service IIS résiduel ne tourne.

Théoriquement, ils ne sont plus présent puisque vous avez supprimé le composant.

Pour cela :

- Sur votre clavier, utilisez le raccourci clavier

- Puis saisissez services.msc et OK. Plus de détails : comment ouvrir les services Windows

- Cherchez les services suivants (si présents :

- Application Host Helper Service (AppHostSvc)

- Service de journalisation W3C (w3logsvc)

- Service de publication World Wide Web (W3SVC)

- Service d’activation des processus Windows (WAS)

- Gestion à distance de Windows (Gestion WSM) (WinRM)

- Double-cliquez dessus et positionnez le « Type de démarrage » en « Désactivé«

Enfin, supprimez manuellement le dossier :

- Ouvrez l’explorateur de fichiers de Windows, par exemple, par le raccourci clavier

- Ouvre

C:\inetpub, supprime tous les sous-dossiers (wwwroot,logs, etc.) ou le dossier entier.

inetpub sans désactiver IIS, Windows risque de le recréer automatiquement à la prochaine utilisation du serveur web.

L’article Inetpub : à quoi sert ce dossier Windows et peut‑on le supprimer ? est apparu en premier sur malekal.com.

I love Linux, so when Windows 10 reaches end of life you might be surprised when I don't tell you to run to it with open arms

© Windows Central

Comment utiliser l’application Assistance rapide dans Windows 11 (Quick Assist)

Vous cherchez un moyen simple et sécurisé d’aider à distance un proche ou de recevoir une assistance technique sur votre PC ? L’application Assistance rapide (ou Quick Assist en anglais), intégrée à Windows 11, permet de partager son écran ou prendre le contrôle d’un autre ordinateur à distance en toute sécurité. Que vous soyez technicien, membre de la famille ou simple utilisateur ayant besoin d’aide, cet outil gratuit est une alternative pratique à des logiciels comme TeamViewer ou AnyDesk.

Dans ce tutoriel complet, découvrez comment utiliser pas à pas l’application Accès rapide pour obtenir ou fournir de l’aide à distance sur Windows 11.

Notez que cela fonctionne exactement de la même manière sur Windows 10. De plus, la version de Windows n’entre pas en compte dans la prise de contrôle à distance.

Qu’est-ce que l’application Assistance rapide ?

Assistance rapide (Quick Assist) est une application de Microsoft qui permet à un utilisateur de partager son écran avec une autre personne, qui peut alors visualiser ou contrôler l’ordinateur à distance. Elle fonctionne via une connexion Internet sécurisée et utilise un code temporaire à usage unique pour autoriser la session.

Elle est préinstallée sur Windows 11, ce qui évite de devoir télécharger un outil tiers. Elle est particulièrement utile pour :

- Aider un proche en difficulté avec son PC

- Se faire assister par un technicien

- Intervenir sur un poste à distance sans configuration complexe

L’Accès rapide est sûr puisqu’elle utilise :

- Une connexion chiffrée via les serveurs Microsoft

- Un code à usage unique, valable 10 minutes

- Une interface qui permet à l’utilisateur d’être à tout moment en contrôle (possibilité d’interrompre la session)

Lorsque l’application détecte que les sécurités minimales requises ne sont pas satisfaites, elle met fin à la session.

Contrôle à distance pour fournir de l’aide à quelqu’un (mode technicien)

Comment ouvrir l’application Assistance rapide

- Ouvrez l’application sur l’ordinateur hôte et l’ordinateur auquel vous souhaitez prendre le contrôle à distance

- Cliquez sur le bouton Démarrer ou appuyez sur

Windows + S - Tapez Assistance rapide ou Quick Assist

- Cliquez sur l’application pour l’ouvrir

Générer et échanger le code de sécurité de l’assistant

- Depuis l’ordinateur hôte, cliquez sur « Aider quelqu’un«

- Connectez-vous avec votre compte Microsoft

- Un code de sécurité à 6 chiffres est généré automatiquement. Ce code est valable pendant une durée limitée et expire au bout de 10 minutes

- Transmettez ce code à la personne à aider (par téléphone, mail, etc.)

- La personne doit saisir le code dans la section « Aide » et « Code de sécurité de l’assistant«

- Une fois le code saisi par l’autre personne, lisez et acceptez les conditions d’utilisation en cochant l’option « Je comprends » et en cliquant sur Autoriser

- À partir de là, le partage d’écran débute. Une barre d’icône s’affiche en haut sur les deux ordinateurs. Vous pouvez ouvrir un chat et différents outils

- Pour prendre la main à distance, l’utilisateur de l’ordinateur hôte doit cliquer sur le bouton en haut pour demander l’autorisation et sur le PC distant, la personne doit accepter. Celle-ci peut mettre en pause le contrôle à distance à tout moment. Enfin, il est possible de choisir sur quel écran travailler, lorsqu’un double écran est présent

Liens

- Les meilleurs logiciels de contrôle à distance d’un PC

- Activer et se connecter au bureau à distance de Windows 10

- Comment activer et utiliser le bureau à distance de Windows 11

- Se connecter avec l’application de bureau à distance de Windows 10/11

- Assistance à distance de Windows 10 pour contrôler un PC à distance

- Comment prendre la main sur un PC à distance avec RustDesk sur Windows, Ubuntu ou Android

- VNC : Configurer et utiliser un contrôle à distance d’un PC

- Prendre la main à distance sur Ubuntu avec VNC (Vino)

- Installer et prendre la main avec VNC sur Linux

- TeamViewer : prise en main à distance d’un ordinateur

- Comment installer Teamviewer sur Ubuntu

L’article Comment utiliser l’application Assistance rapide dans Windows 11 (Quick Assist) est apparu en premier sur malekal.com.

Fin de Windows 10 : faut-il passer à Linux plutôt que d’acheter un nouveau PC ?

La fin de Windows 10 est programmée pour le 14 octobre 2025. À partir de cette date, Microsoft ne proposera plus de mises à jour de sécurité

La fin de Windows 10 est programmée pour le 14 octobre 2025. À partir de cette date, Microsoft ne proposera plus de mises à jour de sécurité

Cet article Fin de Windows 10 : faut-il passer à Linux plutôt que d’acheter un nouveau PC ? a été publié en premier par GinjFo.