Tracking web : définition et méthode

Tracking web : un peu de contexte

Aujourd'hui, le tracking web joue un rôle fondamental pour les entreprises cherchant à optimiser leurs ressources de manière efficiente. En analysant et en comprenant minutieusement le comportement des utilisateurs en ligne, le tracking web offre aux entreprises des informations précieuses pour allouer judicieusement leurs ressources. Dès lors, il permet de cibler les investissements marketing, de renforcer les stratégies d'acquisition et d'améliorer l'expérience utilisateur, offrant ainsi un avantage concurrentiel significatif.

Dans la suite de l’article, nous vous expliquons à quoi correspond précisément le tracking web ainsi que pourquoi et comment le mettre en place.

Qu’est-ce que le tracking web ?

Le tracking web fait référence à la partie collecte de données du web analytics. Ce dernier est une pratique visant à suivre et à comprendre le comportement des visiteurs sur un site web ainsi que les performances des stratégies d’acquisition. Cela implique la collecte, l'analyse et l'interprétation des données générées par un site. Son objectif principal est d'évaluer la performance des sources d'acquisition et d'améliorer les résultats en comprenant le comportement des utilisateurs.

Le tracking web (tracking client-side ou tracking server-side) est la composante de la collecte de données du web analytics. Il désigne la méthode spécifique utilisée pour collecter des informations sur le comportement des utilisateurs en ligne. Ce processus implique l’élaboration d’un plan de taggage et l'utilisation de diverses technologies telles que les cookies, les balises pixels et les scripts pour enregistrer les actions des utilisateurs sur un site web. Ainsi, le tracking web permet de recueillir des données détaillées sur les interactions des utilisateurs telles que les mouvements de souris, les clics et les interactions avec les éléments de la page.

Ce tracking peut être mis en place pour des outils d'analyse web, mais également pour des plateformes publicitaires telles que Google Ads, Meta Ads, etc. Les données collectées grâce au tracking web peuvent être de nature quantitative (taux, nombre d'utilisateurs, etc.) ou qualitative (appareils utilisés, source de trafic, etc.).

Pourquoi mettre en place un tracking web ?

Les deux objectifs principaux du tracking web sont de comprendre les performances des efforts d'acquisition marketing et d'appréhender le comportement des utilisateurs sur un site. Cela se traduit par l'analyse des résultats des campagnes marketing, incluant le trafic, les taux de conversion, les chiffres d'affaires, le ROAS, etc. Cette analyse peut être effectuée dans le temps ou en comparant différentes campagnes, annonces, etc.

La mise en place du tracking web doit permettre de comprendre qui sont les profils de visiteurs les plus actifs en termes de trafic et de conversions, ainsi que ceux qui quittent rapidement le site. Il est également important de déterminer la provenance des visiteurs afin de cibler efficacement les canaux les plus performants et allouer judicieusement les ressources.

Finalement, le tracking web offre une vue détaillée et précise des performances sur site des entreprises, permettant ainsi d'ajuster les stratégies pour optimiser les résultats et l'expérience utilisateur.

Comment mettre un en place un tracking web ?

Le tracking web implique plusieurs étapes essentielles pour assurer une collecte de données précise et utile.

Étape 1 : Réaliser un plan de mesure

En premier lieu, il peut être intéressant de réaliser un plan de mesure. Ce dernier permet de réaliser un cadrage détaillé du tracking web. Ce plan rassemble ainsi les informations cruciales pour orienter la collecte de données de manière efficace (liste des KPI et dimensions associées, informations sur la gestion du consentement, etc).

Étape 2 : Réaliser un plan de taggage

L'étape suivante consiste en la réalisation d’un plan de taggage dans lequel sont définis précisément les éléments qui doivent être traqués (actions utilisateurs). Il fournit des instructions sur la manière dont le tracking doit être réalisé. Ce document aligne toutes les parties prenantes autour d'une stratégie commune de collecte de données, tout en guidant les développeurs chargés de l'implémentation. Le plan de taggage, également connu sous le nom de plan de tracking, est donc d’une importance capitale dans les projets de tracking web. C’est pourquoi il doit nécessairement être créé avant l’implémentation du tracking.

Étape 3 : Déployer le plan de taggage

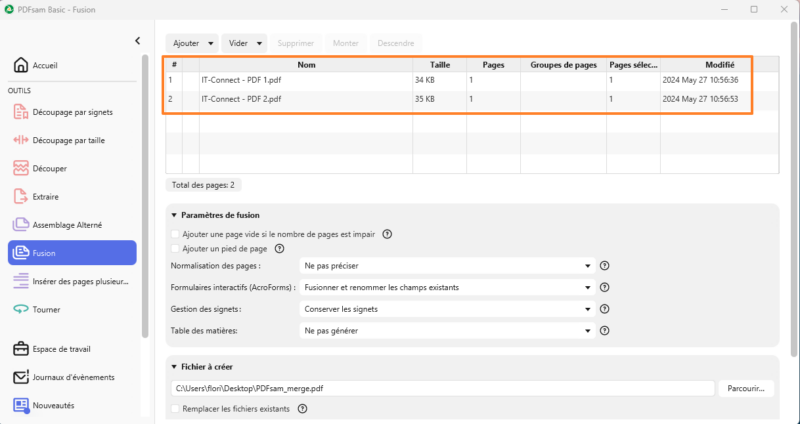

Le déploiement du plan de taggage se fait généralement par le biais d'un développeur qui implémente un code permettant l'envoi des données dans le dataLayer. Une vérification rigoureuse est ensuite nécessaire pour s'assurer que les données remontent correctement dans le dataLayer.

Étape 4 : Configurer les outils du tracking web

La configuration des outils de collecte de données, tels que Google Analytics 4 (GA4), Google Tag Manager (GTM), ou des plateformes de gestion de consentement (CMP), constitue une autre étape cruciale. Cela implique la création de variables, balises, déclencheurs dans GTM, ainsi que la mise en place des flux de données, la création de métriques personnalisées, etc., dans GA4. Une vérification rigoureuse est ensuite nécessaire pour s'assurer du bon fonctionnement et de la précision des données collectées par ces outils.

Cette étape consiste à configurer les différents outils utilisés pour la collecte, à savoir :

- La CMP envisagée (Axeptio, Didomi, OneTrust, etc) ;

- Le TMS envisagé (Google Tag Manager, Commanders Act, etc) - Création des variables, des déclencheurs, des balises, etc ;

- L’outils web analytics envisagé (par exemple : Google Analytics 4) - Création de la propriété, activation ou non des signaux Google, création des conversions, création des dimensions personnalisées, connexion à BigQuery, connexion à Google Ads, connexion à Google Search Console, etc (+ 20).

Étape 5 (optionnelle) : Mettre en place des dashboards analytics

Enfin, bien que cela sorte de la sphère du tracking web, pour compléter ce dernier, il est possible de mettre en place des dashboards analytics. Il s’agit d’une autre étape du web analytics, dans la continuité du tracking web. Les dashboards offrent une visualisation claire et interprétable des données collectées, permettant aux entreprises de mieux comprendre et exploiter les informations. La mise en place de dashboard analytics va au-delà du simple suivi web : elle transforme les données en visualisations pertinentes pour une analyse approfondie de l'acquisition marketing et du comportement des utilisateurs sur un site web.

Quel est le rôle d’une CMP dans un tracking web ?

Chaque jour, des millions d'utilisateurs parcourent le web, laissant derrière eux une traînée numérique d'informations personnelles. Dans cette ère de données omniprésentes, la gestion du consentement devient une pièce maîtresse pour les entreprises souhaitant rester en conformité avec des lois telles que le RGPD, la Loi 25, et le CCPA.

Les Consent Management Platforms (CMP) sont les boucliers permettant aux entreprises de naviguer plus sereinement à travers ces réglementations évolutives.

Une CMP est un outil permettant de gérer le consentement donné par les utilisateurs du site web concerné. Cette solution permet aux entreprises de collecter, stocker et gérer le consentement de leurs utilisateurs de façon claire, transparente et en restant en conformité avec la législation en vigueur dans les différentes zones géographiques. En effet, la législation n’est pas la même en fonction du pays dans lequel se trouve l’utilisateur.

Article sponsorisé.

The post Tracking web : définition et méthode first appeared on IT-Connect.