Cette faille critique dans le VPN SSL de Fortinet affecte toujours près de 150 000 appareils !

Il y a un mois, nous apprenions l'existence d'une nouvelle faille de sécurité critique présente dans la fonction de VPN SSL des appareils FortiGate et FortiProxy de chez Fortinet. Aujourd'hui encore, il y a encore près de 150 000 équipements vulnérables. Faisons le point sur cette menace.

Rappel sur la CVE-2024-21762

La vulnérabilité associée à la référence CVE-2024-21762 est une faille de sécurité critique de type "out-of-bounds write", avec un score CVSS est de 9.6 sur 10, présente dans le système FortiOS de Fortinet. D'après l'entreprise américaine, cette vulnérabilité affecte les firewalls FortiGate et les équipements FortiProxy. En l'exploitant, un attaquant non authentifié peut exécuter du code à distance sur l'équipement pris pour cible, à l'aide d'une requête spécialement conçue dans ce but.

D'ailleurs, d'après l'agence américaine CISA, cette vulnérabilité a été activement exploitée dans la foulée de sa divulgation. La CISA avait ordonné aux agences fédérales américaines de protéger leurs appareils FortiOS contre cette vulnérabilité avant le 16 février 2024.

Près de 150 000 équipements vulnérables

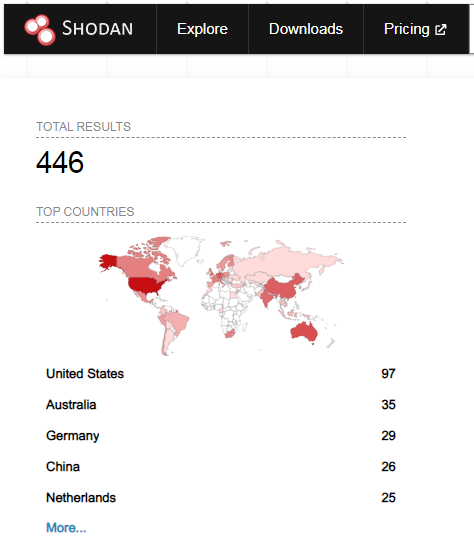

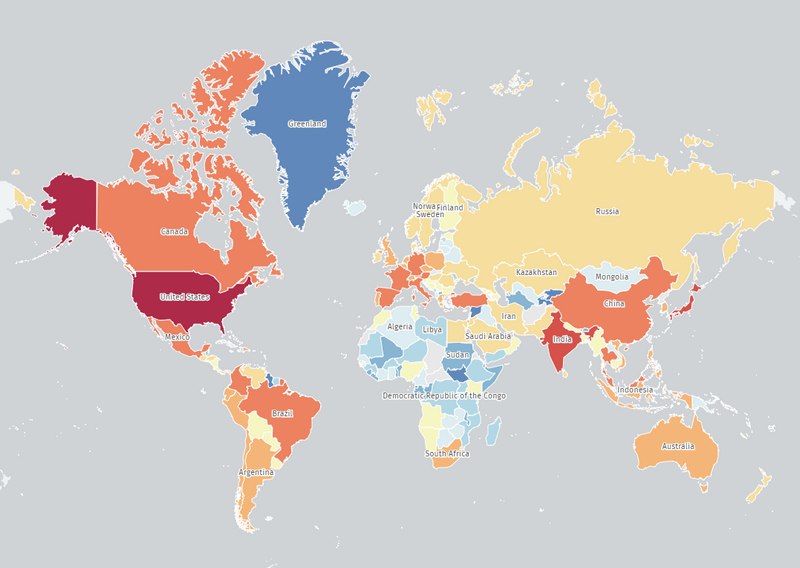

D'après les derniers chiffres de The Shadowserver Foundation, au niveau mondial, il y a encore environ 150 000 équipements exposés sur Internet et vulnérables à la faille de sécurité CVE-2024-21762. Ce chiffre est fou, surtout que cette vulnérabilité a été très largement médiatisée...

Si l'on regarde la carte publiée par The Shadowserver Foundation, nous pouvons constater qu'il y a plus de 4 400 équipements Fortinet vulnérables en France, au même titre qu'au Canada, à quelques équipements près. En Suisse, il y a 1 700 équipements vulnérables, tandis qu'on en compte approximativement 1 500 pour la Belgique. À titre de comparaison, il y en a plus de 24 000 aux États-Unis.

J'en profite pour rappeler qu'il existe des correctifs de sécurité, publiés par Fortinet et disponible depuis 1 mois. Enfin, sachez que vous pouvez vérifier si votre VPN SSL est vulnérable en exécutant ce script Python développé par les chercheurs de la société BishopFox.

The post Cette faille critique dans le VPN SSL de Fortinet affecte toujours près de 150 000 appareils ! first appeared on IT-Connect.